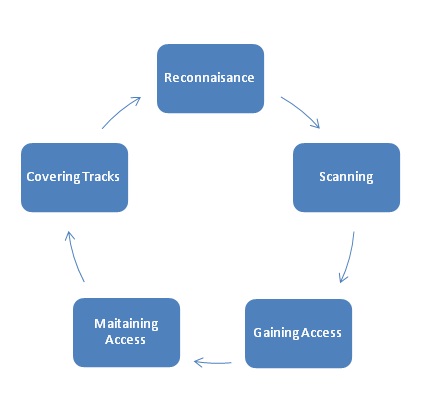

Em um processo de scanning, precisamos investigar se os sistemas alvos estão ativos. Lembre-se que enquanto você estava coletando informações, você deve ter pego o IP e o range de IPs que a organização é dona ou está conectada, o que não quer dizer que tenha algo conectado a eles. Com isto em mente, precisamos identificar quais IPs tem um sistema ativo por trás dele.

Existem algumas formas de se verificar isto, como:

- Wardialing

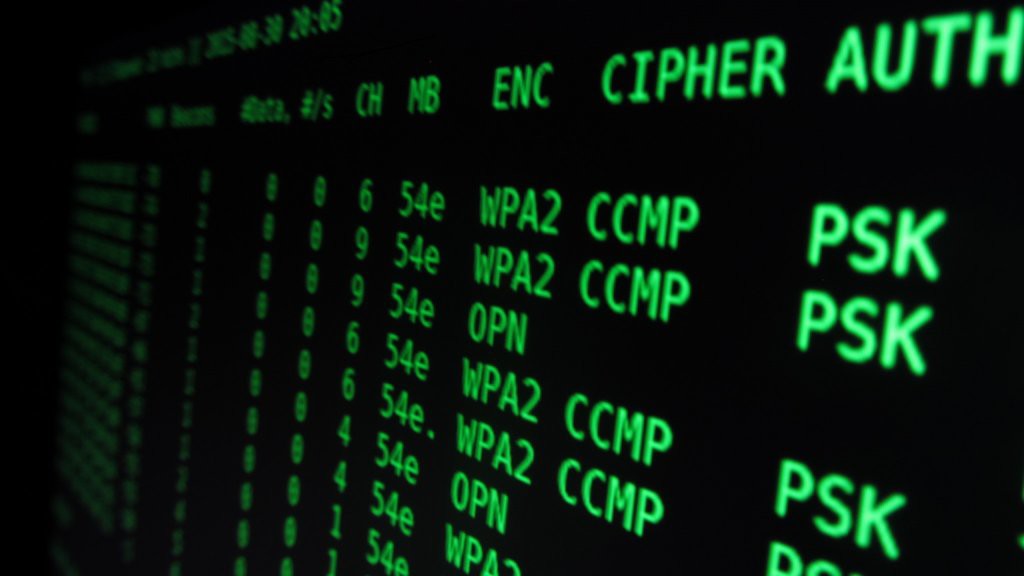

- Wardriving

- Pinging

- Port scanning

Cada uma das técnicas fornece informações que não não necessariamente são dadas por outros métodos, ou pelo menos não oferecem isto de forma facilmente. Uma vez que você entenda as diferenças, você precisa ter uma ideia melhor de como fazer o pentest.

Quando olhamos para estes métodos, deve-se prestar atenção em quais áreas eles são fortes ou fracos. Usar o método errado pode te fazer perder tempo facilmente, assim como alertar os donos dos sistemas com a sua presença, dando tempo a eles para reagir com a sua presença. (mais…)