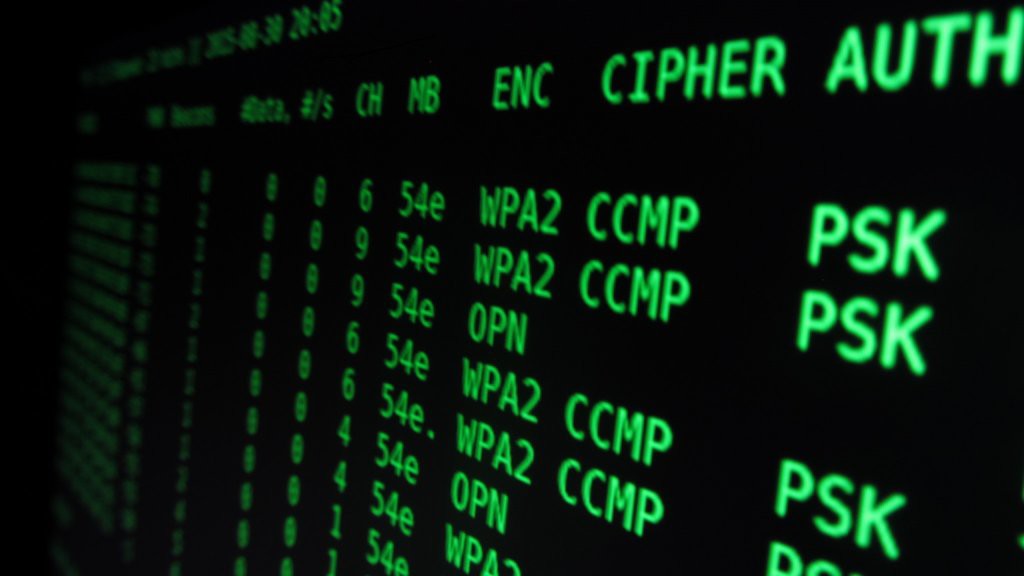

Vimos na postagem anterior como a criptografia WEP é fraca e podemos quebrar a criptografia, obtendo a chave de proteção com o Aircrack-ng.

Nesta postagem iremos ver como fazer para entrar em uma rede protegida com WPA e WPA2.

Wi-Fi Protected Access (WAP)

Assim que a fraqueza do WEP veio à tona, um sistema de segurança wireless mais robusto foi necessário e foi desenvolvido para trocar o WEP, o que ultimamente veio se tornar WPA2. Entretanto, a criação de um sistema criptográfico seguro para wireless levou tempo e neste meio tempo, mais segurança foi necessária para ser compatível com o hardware utilizado. Então, Wi-Fi Protected Access (WPA), também conhecido como Temporal Key Integrity Protocol (TKIP), nasceu.

WPA usa o mesmo algoritmo que o WEP (RC4), mas procura endereçara fraqueza do WEP adicionando aleatoriedade na keystream aos IVs e integridade para o ICV. Diferente do WEP, o qual usa uma chave de 40 ou 104 bits combinado com IVs fracas para cada pacote, WPA gera uma chave de 148 bits para cada pacote garantindo que cada um deles seja criptografado com uam keystream única. (mais…)