A captura de tráfego em redes pode trazer informações úteis de outras máquinas conectadas nela. Em um pentest interno, podemos simular uma ameaça interna ou um atacante que tenha descoberto uma brecha no perímetro, capturando o tráfego de outros sistemas na rede e pode nos dar informações adicionais interessantes (inclusive usuários e senhas) que podem nos ajudar na fase de exploração. O problema de capturar o tráfego é a quantidade de dados que pode ser produzido. Pouco tempo de captura em uma rede pode inundar o Wireshark com dados que tornam difícil a vida do pentester em descobrir o que realmente é útil. Veremos a seguir como manipular uma rede para pegar acesso ao tráfego que não conseguimos ver. (mais…)

Rede

A cada 3 minutos, uma empresa tem a rede invadida por malware avançado

Malwares conseguem se infiltrar em sistemas corporativos, em forma de anexos e links maliciosos, até uma vez a cada três minutos. É o que mostra o Relatório de Ameaças Avançadas (Advanced Threat Report – ATR) da empresa de segurança FireEye.

Baseado em dados recolhidos de 89 milhões de eventos envolvendo malwares e de dados descobertos pelos pesquisadores da companhia, o estudo aponta que ciberataques ignoram defesas como firewalls, firewall de próxima geração, IPS, antivírus e gateways de segurança. (mais…)

MS e Symantec descobrem rede de cibercrimes

São Paulo – As fabricantes de software Microsoft e Symantec desativaram servidores que permitiam a uma quadrilha internacional de crimes de informática controlar milhares de computadores sem o conhecimento dos donos.

Esse desligamento impediu, temporariamente, que computadores infectados ao redor do mundo fizessem buscas na Internet; as duas companhias ofereceram, por meio de mensagens automáticas aos usuários em questão, ferramentas gratuitas para proteger as máquinas. (mais…)

Internet Megabit e Gigabit: qual a diferença?

As redes de internet estão ficando cada vez mais velozes e um novo padrão de conexão pode levar isso para sua casa.

Desde que a internet chegou às casas, muitos avanços aconteceram nos padrões e nas tecnologias de transmissão de dados em altas velocidades. Se antes éramos obrigados a utilizar os computadores conectados por cabos, hoje os sinais sem fio estão presentes em quase todos os lugares, facilitando ainda mais a vida dos usuários de internet.

Agora, um dos grandes assuntos em voga é a possível troca de equipamentos de transmissão com padrões de velocidade Megabit para outros com padrões Gigabit. Em teoria, isso poderia deixar as transmissões até 10 vezes mais rápidas do que as atuais — o mesmo avanço prometido na troca do USB 2.0 pelo USB 3.0. (mais…)

Especialistas listam vulnerabilidades mais comuns em testes de redes

Interfaces de gerenciamento e dispositivos de redes, entre outros, tornam mais fácil entrada de invasores, mostram testes de penetração

Manchetes de redes invadidas e campanhas de ataques levam empresas a se perguntar como os invasores conseguem entrar e sair tão facilmente. Quais os erros comuns em tantas empresas diferentes que estão sendo atacadas? Quais são as maiores vulnerabilidades exploradas?

Questionamos vários profissionais em testes de penetração (método que avalia a segurança de um sistema ou rede, simulando um ataque de uma fonte maliciosa; N. da. T) – alguns trabalhando em universidades e ambientes de empresas e outros como consultores de segurança que desempenham testes de penetração toda a semana para clientes de todos os gêneros – sobre quais brechas eles conseguem explorar. (mais…)

Celulares e redes sociais são as novas ferramentas preferidas para golpes digitais no Brasil

Já não é segredo para ninguém que o brasileiro adora redes sociais. Seja Orkut, Facebook ou Twitter, basta aparecer uma nova forma de se relacionar para que a quantidade de acessos vindos do nosso país cresça exponencialmente. Porém, essa paixão também pode se transformar em problemas quando descuido e má-fé se encontram.

De acordo com um relatório divulgado pela Norton/Symantec, já somos uma das principais vítimas de crimes virtuais e essas novas plataformas já são os métodos preferidos dos criminosos atacarem. Segundo os dados apresentados no Norton Cybercrime Report 2012, o brasileiro aprendeu a se proteger dos golpes clássicos, mas os “cibermarginais” já encontraram novas maneiras de atacar. (mais…)

Wi-Fi: veja cinco dicas para aumentar a segurança de sua conexão sem fio à internet

Montar uma rede Wi-Fi em casa já não é nenhum mistério. O acesso à banda larga fixa está cada vez mais acessível (os planos mais baratos ficam em torno de R$ 30). Comprar um roteador sem fio, para compartilhar o sinal, também não exige grandes gastos (um modelo simples custa R$ 60). Mas não ter uma rede segura pode causar grande dor de cabeça ao usuário. As consequências podem ir do mau funcionamento da rede ocasionado por “ladrões de Wi-Fi” à invasão de computadores. (mais…)

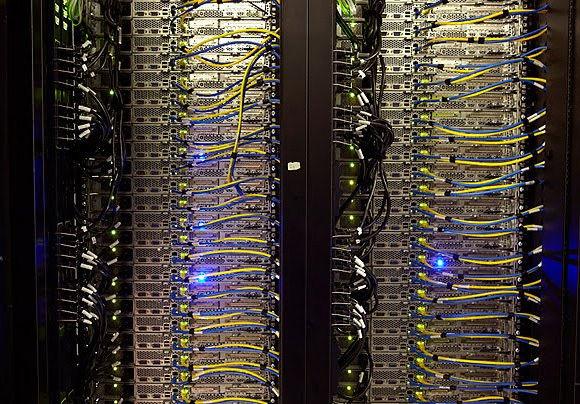

Padrão Ethernet poderá alcançar 1 Terabit por segundo

Os padrões de transmissão de dados estão em constante evolução, algumas vezes pelas mãos de cientistas japoneses ou pelos próprios pesquisadores do IEEE, organização que padroniza tudo em torno dessa tecnologia. Essa organização formou um grupo que planeja melhorar o padrão Ethernet, que atualmente tem um limite de até 100 Gigabits por segundo. Agora o IEEE propôs a criação de um padrão Ethernet capaz de alcançar velocidades de até 1 Terabit por segundo. (mais…)

Intranet – Conceito e Objetivos

Claro que para muitos o conceito de intranet já está bem claro e outros tantos trabalham com isso mas, para aqueles que ainda não conhecem bem sobre o assunto, vale a pena uma breve leitura sobre o que é a tal intranet. Bom, imagine um portal de notícias super recheado de assuntos diversos,promoções e tudo o mais. Bem interessante não é? aliás, a maioria das pessoas acessam esses mega portais pelo menos umas duas vezes ao dia para ler notícias e se manter informado. Pois bem, a intranet funciona mais ou menos como um desses mega portais só que com conteúdo corporativo. (mais…)

Uso irregular de redes sociais pode gerar demissão por justa causa

De acordo com o Tribunal Superior de o Trabalho colocar fotos nas redes sociais “posts” pode resultar em dispensa por justa causa. A decisão surgiu após uma enfermeira ter sido dispensada pela empresa por justa causa, em razão da sua página de relacionamento ilustrar fotos sem autorização que remetiam brincadeiras e expunham pacientes e enfermeiros. A enfermeira entrou com pedido de descaracterização da justa causa, com indenização por danos morais, alegava que o hospital praticou ato de discriminação, uma vez que outros colegas de trabalho também publicaram fotos com o mesmo teor e não foram punidos. Apesar de, em primeira instância, a profissional ter tido sucesso, a decisão foi revista e os pedidos indeferidos. Este é um caso que pode gerar demissão por justa causa, pelo mau uso da internet no ambiente de trabalho. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-