O Lightweight Directory Access Protocol (LDAP) é usado para interagir e organizar banco de dados. LDAP é comumente usado porque é um padrão aberto e um grande número de fornecedores usam em seus próprios produtos, em muitos casos, serviços de diretórios como o Active Directory da Microsoft. Tenha em mente que você pode ter outros serviços interagindo com LDAP e, portanto, informações estarem sendo vazadas para outros sem a sua aprovação.

Se você fazer suas anotações durante a fase de escaneamento, você pode lembrar de ter achado alguma porta 389 aberta. Se você achou esta porta aberta durante o scan, você pode ter achado um alvo interessante. Esta porta está associada com o LDAP, no qual você pode achar um serviço de diretório ou algo semelhante.

O LDAP é muito usado com o Active Directory ou OpenLDAP, mas na prática, este protocolo é usado pelas empresas que são armazens de um grande volume de dados.

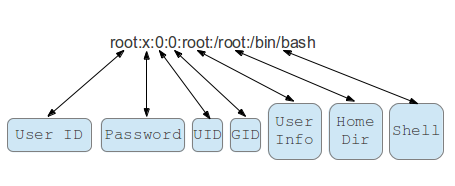

Um diretório é um banco de dados, mas os dados são organizados de forma hierárquica ou lógica. Outra forma de olhar para este desenho é pensar como uma organização de dados assim como ocorrer em um sistema operacional, com arquivos e pastas. Para facilitar e tornar mais eficiente o acesso estes dados, você pode usar um serviço de DNS para aumentar a velocidade das consultas. (mais…)