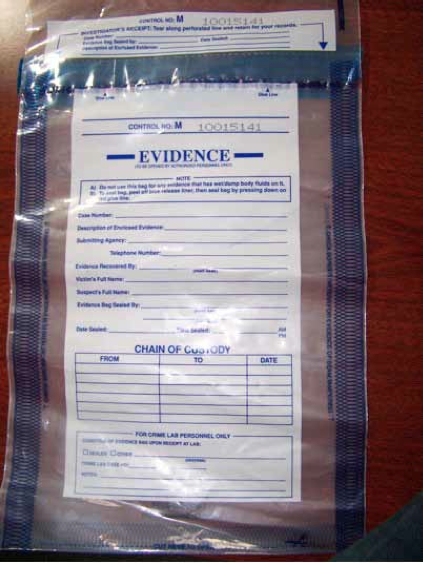

Muitos analistas e peritos possuem todo o know-how e skill técnico para executar um trabalho de Resposta a Incidentes e Forense Computacional, dominam as ferramentas, as técnicas, e até mesmo os processos e procedimentos necessários para garantir a integridade do processo e a validade das evidências e provas coletadas.

Porém, uma das partes mais importantes neste tipo de atividade é o relatório final, aquele que será escrutinado e atacado por suas possíveis deficiências. São fatores importantes desde a adequação ao público-alvo, organização e apresentação dos achados até a sustentação dos argumentos e hipóteses que levaram às conclusões apresentadas. (mais…)