Embora as técnicas de investigação da Computação Forense sejam usadas em contextos relacionados às investigações criminais, os princípios e procedimentos são praticamente os mesmos quando utilizados para desvendar qualquer tipo de ataque em uma empresa (ALTHEIDE; CARVEY; DAVIDSON, 2011). Enquanto o tipo de investigação pode variar muito, as fontes dos vestígios geralmente são as mesmas: dados gerados e manipulados por computador.

Um dado no computador é, em sua base, uma sequência de 1s e 0s. Em última instância, é essa cadeia que as buscas realizam.

Por muito tempo, a investigação se concentrou em meios de armazenamento magnéticos e ópticos, o que aumenta a preocupação em coletar dumps de memória em um sistema em execução e do tráfego de dados em redes.

O objetivo da investigação forense é encontrar fatos e, por meio deles, recriar a verdade sobre o acontecimento. O examinador descobre a verdade sobre um acontecimento descobrindo e expondo os vestígios que foram deixados no sistema. Esses vestígios podem ser transformados em provas.

Em seu trabalho, o investigador digital pode trabalhar com outros dados e informações que, em resultado último, não se converterão em provas para um processo judicial. Nesse trabalho, utilizamos o termo “vestígio” livremente, porém, em uma redação, para uso legal essa distinção pode ser necessária.

A sequência de passos e o que será analisado dependem do tipo de incidente. Após uma invasão de um sistema, por exemplo, é necessário analisar uma relativa quantidade de fontes de dados, incluindo conexões na rede, portas utilizadas nessas conexões, arquivos de log, instalação de malwares e programas, arquivos criados, apagados e alterados.

No entanto, nem todos os casos envolvem uma análise tão abrangente. Por exemplo, um empregado pode ter acessado sem autorização um diretório contendo arquivos de grande interesse para a empresa em que trabalha. Nesse caso, uma avaliação da memória principal do computador não parece ser necessária. A cópia de um arquivo de log que guarda os acessos ao computador pode conter vestígios suficientes para estabelecer a autoria do delito.

Já em outros casos, o acesso pode vir acompanhado de substituição de programas do sistema por outros maliciosos, instalação de bibliotecas espúrias e execução de processos viciados. Nesse caso, uma análise de como o sistema foi manipulado e uma “foto” dos processos em execução podem ser necessárias, o que envolve a análise do sistema ligado e ferramentas para dump de memória.

Em qualquer circunstância, o processo a seguir depende do estabelecimento de uma hipótese e da realização um trabalho minucioso e cuidadoso para ver se a suspeita se confirma ou não.

Cada investigação deve começar com uma hipótese. Exemplos incluem “esse

computador foi invadido”, ou “a esposa de fulano está tendo um caso”, ou “este computador teve seu arquivo de lixo roubado”. O papel do investigador

não é provar essas afirmações, mas levantar os vestígios que indicam que essas hipóteses são verdadeiras ou não (ALTHEIDE; CARVEY; DAVIDSON, 2011).

O trabalho investigativo depende, em qualquer caso, de dois temas muito importantes na computação forense: a aquisição e a preservação dos dados. As duas atividades são interdependentes, principalmente pelo cuidado em tornar o processo auditável e reproduzível. De nada adianta coletar os dados se estes se perderem total ou parcialmente ou sofrerem modificações, perdendo seu valor como prova, ou, ainda, o trabalho ser questionado.

A Computação Forense trabalha com o fato de que qualquer ação em um sistema computacional deixa vestígios. Ações muito simples causam mudança de estado nos registradores da unidade central de processamento, bem como mudança de estado na memória principal. Ações mais complexas têm uma grande possibilidade de deixar impressões mais duradouras, como informações armazenadas em um disco rígido. Segundo Altheide, Carvey e Davidson (2011), podemos fazer analogia com a investigação forense tradicional, quando tanto o arrombamento de uma porta como sua abertura com chave mestra deixam vestígios – mais fortes e mais fracos. Mesmo o ato de limpar os vestígios pode levar à criação de novos vestígios – como o cheiro de água sanitária em uma cena de crime que foi lavada.

Comparado a muitos vestígios físicos de que trata a forense tradicional, o conteúdo digital é relativamente muito frágil. É facílimo corromper dados gravados em discos e memórias permanentes, bem como, mais ainda, eliminar vestígios presentes na memória principal de computadores e outros meios voláteis. Sem um cuidado adequado, tanto o conteúdo pode se perder como pode ser corrompido, causando imprecisão no resultado de uma análise.

Em recentes estudos, já existe capacidade técnica de usar a unidade de processamento e memória das placas de vídeo mais modernas para uso em ataques, tornando o software malicioso muito difícil de ser localizado.

Durante a investigação, também não podem ser negligenciados detalhes como a manutenção de sigilo e invasão de privacidade. Numa investigação conduzida de forma ilegal, os vestígios encontrados podem ser recusados como provas em um processo.

Numa investigação forense, a forma com que o trabalho de coleta é feito é tão importante quanto o vestígio em si. Também podemos dizer que a qualidade do resultado da investigação é proporcional ao rigor e à precisão com que o trabalho investigativo é conduzido. Todo o procedimento deve ser documentado, com a descrição do ambiente onde se encontram os equipamentos, fotografias, esquema de ligação das máquinas e inclusão de cada dispositivo coletado na cadeia de custódia.

Existe o mandamento maior na Computação Forense que é extrair os vestígios sem causar qualquer alteração no conteúdo original. Além disso, esse conteúdo deve ter seu estado preservado durante toda a investigação: desde o momento que o vestígio é encontrado até o momento em que a investigação se encerra e, talvez ainda, para além, quando contestações podem requerer novo exame de todo o material. O valor do vestígio depende do quanto ele foi preservado. Em certas circunstâncias, a alteração de apenas alguns bits já destrói o vestígio e prejudica drasticamente uma investigação (WRIGHT, 2010).

Como já mencionado, uma ferramenta importante usada pelo investigador é a de cadeia de custódia. Nela, são anotadas todas as operações realizadas em um dispositivo ou uma mídia que contém o vestígio, bem como quem o manuseou, quando isso foi feito e o que foi feito. Nem todos os trabalhos realizados em um dispositivo são feitos por apenas uma pessoa. Imagine a necessidade de enviar um disco rígido para ser analisado em um laboratório, seja por um problema de hardware seja por conter um sistema operacional não familiar à equipe. Esse envio deve ser documentado na cadeia de custódia, dando à equipe uma pronta informação de seu destino, datas, o que foi feito e por quem.

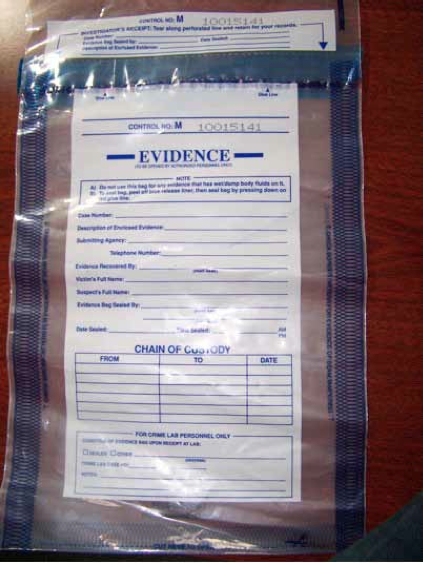

No momento de apreensão de um dispositivo, uma etiqueta deve conter data e hora, o nome do coletor, de onde o item foi retirado e outros fatos relevantes ao caso, dependendo das políticas e dos procedimentos do time de investigadores (OPPENHEIMER, s.d.). Após isso, o dispositivo deve ser transportado e bem guardado. Veja exemplo de uma embalagem específica para a coleta de um dispositivo na Figura 1.

Um exemplo de trabalho que expressa esse cuidado, utilizado como referência ao redor do mundo, é o guia de boas práticas para a pesquisa, apreensão e exame do vestígio eletrônico, o ACPO Good Practice Guide (7SAFE; METROPOLITAN POLICE SERVICE UK, 2011). Iniciado em 1997, no Reino Unido, o trabalho contou com a participação de agências de investigação e unidades de ciência forense envolvendo vestígio digital, incluindo a Associação de Chefes de Polícia – Computer Crime Working Group.

O guia ACPO estabelece quatro princípios essenciais para a abordagem no momento de apreensão e coleta de dados:

- Princípio 1 – Nenhuma ação de algum agente encarregado de trabalhar na investigação pode modificar os dados contidos em um computador ou dispositivo a ser investigado.

- Princípio 2 – No momento em que uma pessoa tem a necessidade de acessar o conteúdo original mantido no dispositivo, computador ou mídia, essa pessoa deve ser competente para tal e ser capaz de explicar a relevância e as implicações de suas ações.

- Princípio 3 – Deve ser criado um registro de todos os passos da investigação. Um examinador independente deve ser capaz de usar esses passos e chegar aos mesmos resultados.

- Princípio 4 – A pessoa a cargo da investigação tem a responsabilidade geral de assegurar que esses princípios sejam condizentes com os preceitos legais aplicáveis.

Esses quatros princípios indicam que o processo vai além da coleta dos vestígios, em direções que implicam necessidade de rigor na coleta de dados e responsabilidades dos envolvidos.

Na internet, podemos consultar outras organizações que mantêm guias como o anteriormente exemplificado.

Procedimento preparatório para a busca e apreensão

O termo jurídico busca e apreensão (BRASIL, 1973) remete a uma ordem judicial para que coisas ou pessoas sejam localizadas, analisados ou retirados do local para análise posterior. Mesmo que o investigador forense trabalhe internamente em uma equipe de resposta a incidentes, é possível que a empresa seja, em alguma época, alvo de uma ordem de busca e apreensão em seus computadores. Casos como delitos causados por empregados, uma denúncia, mesmo que infundada, de uso de software não licenciado, ou outros motivos fora de controle da empresa, não podem ser totalmente descartados. É normal que pessoal técnico da empresa seja chamado a acompanhar o procedimento e entender o que está acontecendo e muitas vezes até mesmo auxiliando na busca de informações.

Recorremos a uma simplificação, pois caracterizar o procedimento de análise posterior, no âmbito judicial, pode ser bastante extenso.

No caso de denúncia, não há nenhum aviso prévio no sentido de a empresa apresentar seus comprovantes de compra de licenças. A busca e apreensão é feita e, posteriormente, a empresa tem de se defender da acusação de compra de software não licenciado.

Os passos a seguir são exemplos que uma equipe de peritos pode seguir, tanto em uma investigação em campo quanto em uma investigação interna, dando ênfase em alguns pontos e suprimindo outros de acordo com o ambiente e caso analisado.

Podemos usar o termo perito como sinônimo de especialista, e não necessariamente como aquele profissional nomeado por um juiz para trabalhar em um processo judicial.

Planejamento

Qualquer trabalho de busca e apreensão deve ser bem planejado. Durante essa fase, é importante juntar o máximo de informações sobre o local onde o equipamento está instalado, sobre seus usuários e sobre as máquinas em si. Informações como número de computadores, seus modelos, tipos de sistemas operacionais e conexões devem ser previamente conhecidas, para que o investigador ou a equipe de investigadores tenha as ferramentas adequadas em mãos, inclusive, se necessário, com peritos auxiliares contratados para casos em que os sistemas não sejam de domínio da equipe.

Outro fator que pode pesar é a existência de um grande número de equipamentos. Pode ser que o tempo disponível para o trabalho não permita analisar todos os computadores in loco. Se esse for o caso, e o tipo de análise permitir, pode ser necessária a escolha de máquinas representativas ou mais importantes, como servidores, a retirada de equipamentos ou de dispositivos, como discos rígidos e unidades de backup para laboratório.

Em um caso de perícia sobre uso indevido de licenças, uma empresa de software alegou que uma fábrica estaria usando seu produto em um número maior de máquinas do que o estabelecido no contrato. Essa empresa acionou a justiça. Para o processo, foram nomeados dois peritos que deveriam avaliar cinco fábricas em cinco cidades diferentes. Vale destacar que os honorários dos peritos deveriam ser custeados pelos denunciantes, incluindo despesas de transporte, acomodação, alimentação etc. Devido à natureza do negócio, essas máquinas não poderiam ser analisadas durante o período de trabalho, o que levou a operação para os fins de semana. Observe que dois peritos não dariam conta de estar em cinco lugares ao mesmo tempo, o que daria tempo para a empresa organizar algum tipo de maquiagem. Cada fábrica contava com mais de trinta computadores. Para analisar cada um, a estimativa era de no mínimo trinta minutos, em que uma avaliação do registro (eram máquinas Windows) e listagem de diretórios revelaria a presença da instalação das cópias do software. Porém, um estudo junto ao fabricante do software revelou que cada máquina contendo o aplicativo fazia chamadas a um servidor que mantinha um banco de dados centralizado para as cinco fábricas e que esse servidor continha um log de acesso com identificação de cada máquina. Isso pôde reduzir a estimativa inicial para algo extremamente mais simples, incluindo apenas uma visita. Esse tipo de detalhe técnico nem sempre consta dos laudos do processo. Com um procedimento preparatório, a tarefa pode ser melhor estimada.

Dependendo do tipo de busca, a empresa investigada não pode liberar suas máquinas para análise sem que seu trabalho ou processo fabril seja interrompido. Esse tipo de situação varia de caso para caso, e o investigador forense deve estar preparado para agir de acordo com a situação, inclusive contratando auxiliares.

No caso de o perito estar trabalhando em um caso judicial, a nomeação de auxiliares deve ser comunicada oficialmente.

Em uma empresa, a manutenção de equipamentos de reserva como backups minimiza muito os prejuízos causados por uma interrupção, além de fornecer maior tempo para a investigação forense. Essa preocupação pode constar do Plano de Continuidade de Negócios da empresa.

Ferramentas para o trabalho em campo

Não é sempre que uma máquina invadida pode ser removida para um laboratório a fim de ser examinada. Até porque, em muitas investigações, deve-se interromper minimamente as atividades do ambiente sob análise, reduzindo os prejuízos causados. A equipe deve estar preparada para o trabalho em campo.

Exemplos de ferramentas com as quais uma equipe deve contar:

- Ferramentas comuns – um kit contendo chaves Philips, de fenda e Torx; um alicate universal; um alicate de bico; um alicate de corte; e um pincel para limpar poeira são o mínimo necessário. É também aconselhável a utilização de proteção antiestática, que é uma tira que liga a caixa do equipamento ao braço do técnico, neutralizando qualquer diferença de potencial de eletricidade estática entre o aparelho e o corpo. A eletricidade estática é uma das maiores causas de destruição de circuitos eletrônicos. Também uma caixa de plástico para armazenar temporariamente parafusos retirados dos equipamentos facilita bastante o trabalho. Canetas marcadoras de várias cores podem ajudar no momento de marcar cabos para lembrar local e posição ao serem religados posteriormente.

- Ferramentas de identificação – sacos plásticos antiestáticos para armazenar discos rígidos, adesivos, etiquetas, canetas marcadoras.

- Documentação – formulários para anotação de todos os detalhes da operação, bem como para a manutenção da cadeia de custódia. No anexo, apresentamos como exemplo a tradução de um formulário disponível em <http://technoid.net/uni/fit/single-form.pdf>.

- Câmera fotográfica com filmagem – pode auxiliar ao registrar programas rodando, procedimentos de desligamento de máquinas, para provar o correto shutdown, uma fotografia da máquina e de suas proximidades, configuração do equipamento, conexões elétricas etc.

- Recipientes – sacos plásticos antiestáticos para embalar cada dispositivo a ser removido do local, contendo etiquetas amarradas ou coladas com identificação do item. Existem empresas que produzem embalagens específicas para uso em Criminalística. Na figura 1, apresentamos um exemplo. No Brasil, temos fornecedores desse tipo de embalagens.

- Armazenamento de dados – discos graváveis (CDWR e DVD) ou, mais importante, discos ou pen drives USB para cópias de dados. Esses dispositivos devem vir totalmente vazios.

Essa lista é logicamente incompleta e variável com o tempo, pois a tecnologia evolui muito. Há pouco tempo, um disco de 1,44 MB estaria na relação, hoje é peça de museu, mas nada impede que, em uma busca, sejam encontrados tipos antigos de mídia que, dependendo da natureza da investigação, devem ser coletados para análise.

O investigador tem de estar preparado para essa hipótese e deve se preparar para ter condições de realizar a leitura e produzir cópias de trabalho. É possível que um dispositivo de gravação de CDWR/DVD se torne obsoleto em pouco tempo. Já existem computadores que sequer possuem unidades de disco, carregando seus softwares apenas pela rede.

O dilema do desligamento

Ao examinar um sistema computacional, o investigador forense está interessado em obter dados para sua investigação que podem estar em dois tipos de memória:

Volátil – É aquela que perde seu conteúdo ao ser interrompida sua alimentação elétrica. Em um computador, temos a memória principal, os registradores da CPU e sua memória cache. Apenas a memória principal é de interesse para o investigador forense.

Não volátil – Não perde seu conteúdo com a interrupção da alimentação. Os discos rígidos são atualmente o mais comumente usados, mas os discos de memória flash começam a se tornar comuns, tanto em dispositivos como pen drives, como também em substituição aos discos rígidos em notebooks, tablets, telefones celulares e tocadores de música.

A experiência e conhecimento técnico do examinador são de fundamental importância, pois qualquer ação descuidada pode levar à perda de informações importantes.

Atualmente, o investigador forense enfrenta a difícil tarefa de decidir se desligar um sistema é o modo mais eficiente de coletar potenciais vestígios eletrônicos (WILES; CARDWELL; REYES, 2007). Há poucos anos, o procedimento da Computação Forense se resumia a analisar um disco rígido, não havendo preocupação com o conteúdo de memória, processos em execução e conexões de rede estabelecidas com outras máquinas.

Tradicionalmente, os mais experientes investigadores forenses concordavam que a melhor prática era desligar um computador para preservar vestígios e eliminar uma potencial mudança na informação. No treinamento padrão, o “desligue tudo e não modifique nada” era a norma. Esse procedimento é uma prática que vem do mandamento da forense física de não se mexer na cena do crime, mas que não necessariamente se aplica à forense digital, uma vez que a tecnologia de investigação da Computação Forense evolui muito mais rapidamente do que as técnicas tradicionais da forense física.

A evolução da tecnologia nos força a confrontar o fato de que algumas vezes é mais vantajoso fazer uma análise com o sistema ligado do que uma análise “post mortem”. O problema é que a análise com o sistema ligado muitas vezes modifica o vestígio, mudando o conteúdo de um disco rígido. Data e hora da criação/modificação de arquivos, chaves de registro (Windows), arquivos de swap e conteúdo de memória são modificados quando se faz uma análise de um sistema ligado.

A decisão de desligar ou não a máquina é baseada no conhecimento adquirido e na observação da máquina em si, o que depende muito do objetivo da investigação. Caso não seja feita a análise com a máquina ligada, é importante que os motivos da decisão façam parte do relatório ou laudo da investigação.

Por exemplo, ao se encerrar uma planilha de dados ou um navegador, os dados são gravados em disco, permitindo uma investigação posterior. Já encerrar um programa, tal como um cliente de torrent, põe a perder todos os dados das conexões ativas com outros servidores. O conhecimento do investigador é que vai permitir esse discernimento.

Torrent: Tecnologia de compartilhamento de arquivos P2P.

Além da máquina em si, temos o problema da rede. Como as redes são transportadoras, e não elementos armazenadores, todos os dados devem ser capturados e gravados em tempo real ou serão perdidos para sempre. Segundo Figg e Zhou (2007), isso apresenta uma oportunidade para múltiplos tipos de investigações, que incluem análise de logs, análise de padrões de tráfego em servidores e na própria rede. Esse tipo de investigação aponta para uma análise em roteadores e ataques pela web, incluindo e-mails, esteganografia e dispositivos móveis.

Segundo o National Institute of Justice (2010), órgão do governo dos Estados Unidos, a ênfase do investigador forense, nos dias de hoje, é capturar o máximo possível de dados na cena do crime, enquanto os dispositivos ainda estão ligados. Quando lidando com vestígios digitais, os primeiros investigadores a chegar ao local devem ainda observar princípios forenses e princípios gerais, que incluem:

- o vestígio não deve ser modificado quando está sendo coletado, protegido e transportado;

- o vestígio digital só deve ser examinado por aqueles com treino específico;

- tudo que é feito durante a busca, transporte e armazenamento do vestígio digital deve ser totalmente documentado, preservado e tornado disponível para ser revisto.

Outro fator em jogo é o tempo. Em uma investigação realizada dentro da empresa, onde o tempo é teoricamente maior, uma análise com a máquina ligada não é um problema. No entanto, em ações efetuadas por peritos em instalações de terceiros, pode ocorrer que o número de máquinas e o efeito “surpresa” não forneçam o tempo necessário para a análise, mesmo que certos detalhes da investigação presentes na memória volátil da máquina possam ser muito relevantes para a investigação. Nestes casos, um dump de memória é executado, copiando para um dispositivo não volátil todos os dados presentes na memória naquele momento. O problema com esse procedimento é a impossibilidade de certificar a fidelidade do conteúdo adquirido. O conteúdo da memória de um computador, e aqui incluímos todos os aparelhos que possuem a mesma arquitetura de processador + memória, modifica-se o tempo todo. O resultado de uma aquisição no tempo t sempre será diferente do resultado no tempo t + 1, o que torna uma comparação virtualmente impossível. Logo, esse resultado pode ser classificado como um vestígio com menor validade como prova. Isto não ocorre com uma mídia em que há técnicas de cópia que levam a um resultado reproduzível e passível de verificação.

Logicamente que cada tipo de busca e apreensão influi no tipo de trabalho a ser realizado. Estamos usando o termo de uma forma mais ampla, mas existem ações legais que objetivam a apreensão dos equipamentos e há ações que buscam apenas os vestígios, coletados no local. O planejamento da investigação depende desses fatores.

Fontes de vestígios

Em algumas circunstâncias, alguns aparelhos podem não parecer importantes para a investigação forense, uma vez que cada vez mais a quantidade de armazenamento aumenta e torna-se mais barato instalar grande quantidade de memória nos dispositivos.

- Desktops, notebooks e tablets – esses são o alvo principal em um local sendo avaliado. Porém, os equipamentos ao seu redor também podem ser repositórios de dados importantes. É possível que a um computador estejam ligadas unidades de armazenamento auxiliares, como discos USB, gravadores de CD-ROM/DVD, hubs de USB com outros dispositivos nem sempre facilmente visíveis. Dependendo do tipo de investigação, todos esses elementos podem requerer seu armazenamento, etiquetagem e transporte.

- Organizadores pessoais (PDA), celulares e smartphones – em um local de investigação, qualquer dispositivo dessa natureza pode ser fonte de vestígios. Um cuidado especial deve ser tomado para que suas baterias não se esgotem, o que pode fazer com que os dados se percam. Por este motivo, a apreensão de fontes é importante em casos de busca e apreensão.

- Unidades de armazenamentos de todos os tipos, como disquetes, CD- ROMs, DVDs, pen drives, cartões de memória flash etc.

- Routers, estação WI-FI, servidores de rede etc. – hoje em dia, é comum que dispositivos de redes com conexão wireless possuem unidades de armazenamento de dados, incluindo discos para backups ou compartilhamento de arquivos.tira o “ ou sem” Deixa so wireless

- Consoles de jogos – os consoles de jogos atuais são máquinas muito avançadas, capazes de trabalhar com muitos tipos de tarefas e possuem também uma grande capacidade de armazenamento. Notícias recentes afirmam que os serviços de inteligência dos Estados Unidos vêm tentando conseguir burlar as barreiras de proteção criptográficas de consoles com a intenção de investigar possíveis armazenamentos de informações terroristas nessas máquinas, pois elas são muito mais protegidas do que os computadores pessoais.

- E-mail – um dos meios mais utilizados para comunicação, é fonte de vestígios importantes. No momento de coletar um e-mail, é necessário incluir o cabeçalho, capturando, assim, a data de envio, a fonte e todos os passos que ele tomou até chegar ao receptor. Existe muita discussão sobre a invasão de privacidade causada pela leitura de um e-mail de um funcionário. Veja detalhes em leitura posterior e em Paiva (2002).

- Internet – a internet é mais um meio em que dados podem ser armazenados, transmitidos e compartilhados. Embora complexa e imensa, ela nada mais é do que uma grande rede de computadores. Em última instância, a informação está gravada fisicamente em um ou mais computadores, o que permite que ela possa ser coletada ao serem examinados os dispositivos utilizados para seu armazenamento. Parte dessa informação pode ser volátil, como as mensagens instantâneas (MSN, Yahoo Messenger etc.). Em investigações especiais, um monitoramento pode ser utilizado para capturar mensagens.

- Redes sociais – contêm diversas informações sobre uma pessoa e seus relacionamentos. O phishing mostra que a manutenção de informações pessoais e de trabalho serve de munição para crimes.

- Páginas na internet – o ideal é utilizar uma ferramenta que “puxe” todo o conteúdo do site. A captura deve ser datada, uma vez que as mudanças são muito rápidas. Outra possibilidade é a captura de telas.

- Tocadores de música – esses dispositivos têm em seu interior grande capacidade de armazenamento, com potencial de serem utilizados para armazenar inclusive arquivos com formatos diferentes daqueles previstos para o aparelho.

- Qualquer dispositivo desconhecido.

Essa lista é apenas uma amostra. Novos aparelhos e novas formas de comunicação são inventados e alguns saem de uso. O PDA, por exemplo, tem dado lugar aos celulares sofisticados e tablets, e uma nova fonte de armazenamento pode se tornar importante para a lista em questão de meses.

Referências

SAFE E METROPOLITAN POLICE SERVICE UK. E-Crime: good practice and advice guide for managers of e-crime investigations. 2011. Disponível em: <http://www.acpo.police.uk/ documents/crime/2011/201103CRIECI14.pdf>. Acesso em: 9 jan. 2012.

ALTHEIDE, C.; CARVEY, H.; DAVIDSON, R. Digital forensics with open source tools: using open source platform tools for performing computer forensics on target systems: Windows, Mac, Linux, Unix, Etc. Elsevier Science, 2011. (Syngress Media). Disponível em: <http://books.google.ca/books?id=J8h8VWUmDuYC>. Acesso em: 10 jan. 2012.

BRASIL. Código de processo civil. L-005.869-1973. art. 839 a 843. 1973. Disponível em: <http://www.dji.com.br/codigos/1973_lei_005869_cpc/cpc0839a0843.htm>. Acesso em: 9 jan. 2012.

EVIDENCE bag. Adventures in security [20 –]. Disponível em: <http://adventuresinsecurity. com/images/Evidence_Bag.jpg>. Acesso em: 23 mar. 2012.

FIGG, W.; ZHOU, Z. A computer forensics minor curriculum proposal. J. Comput. Small Coll., Consortium for Computing Sciences in Colleges, USA, v. 22, p. 32–38, abr. 2007. Disponível em: <http://dl.acm.org/citation.cfm?id=1229637.1229642>. Acesso em: 10 jan. 2012.

NATIONAL Institute of Justice. Digital evidence investigative tools. 2010. Disponível em: <http://nij.gov/nij/topics/forensics/evidence/digital/investigative-tools/welcome.htm>. Acesso em: 10 jan. 2012.

OPPENHEIMER, P. Computer forensics: seizing a computer. [20–]. Disponível em: <http:// www.priscilla.com/forensics/ComputerSeizure.html>. Acesso em: 10 jan. 2012.

WILES, J.; CARDWELL, K.; REYES, A. The best damn cybercrime and digital forensics book period. [S.l.]: Syngress, 2007.

WRIGHT, T. E. Field guide part one. 2010. Disponível em: <http://www.symantec.com/ connect/articles/field-guide-part-one>. Acesso em: 1o dez. 2011.

Autor: Prof. Dr. Mauro Notarnicola Madeira

Bom dia. Gostaria de Saber, tem como fornecer algum artigo ou material que fale sobre a utilização do SIEM na pratica forence? Sei muito pouco sobre essa ferramenta e observei algumas formas de utilização dela principalmente para se obter vestigios.

Não disponho deste material no momento. Tudo o que tenho está no blog. 🙂