Os dispositivos móveis são comuns. No entanto, um monte de problemas comuns também ocorrem que poderiam ser maneiras fáceis para um atacante causar danos:

- Um dos problemas mais comuns com dispositivos móveis é que muitas vezes eles não têm senhas definidas, ou as senhas são incrivelmente fracas. Enquanto alguns dispositivos oferecem sistemas biométricos simples de usar e eficazes para autenticação em vez de senhas, eles estão longe de ser um padrão. Embora a maioria dos dispositivos suporte senhas, códigos PIN e autenticação baseada em gestos, muitas pessoas não usam esses mecanismos, o que significa que se o dispositivo for perdido ou roubado, seus dados podem ser facilmente acessados.

- Conexões sem fio desprotegidas também são um problema conhecido em muitos dispositivos e parecem ser piores em dispositivos móveis. Isso é mais do que provável, devido aos proprietários desses dispositivos estarem fora e em busca de um ponto de acesso aberto e conectar sem levar em conta se ele está protegido ou não.

- Problemas de malware parecem ser mais um problema com dispositivos móveis do que com outros dispositivos. Isto é devido aos proprietários que transferem apps do Internet com pouca preocupação que podem conter o malware e não ter um scanner antimalware no dispositivo.

- Os usuários negligenciam a instalação de software de segurança em dispositivos móveis, mesmo que esse software esteja prontamente disponível nos principais fornecedores sem restrições e seja gratuito. Muitos proprietários desses dispositivos podem até acreditar que o malware não existe para dispositivos móveis ou que eles são imunes.

- Softwares descontinuados e desatualizados do sistema operacional é um grande problema. Da mesma forma que os sistemas de desktop, patches e correções para software de SO móvel também são liberados de vez em quando. Esses patches podem não ser aplicados por uma série de razões. Quando isso acontece, os patches e atualizações que o Google lança podem não funcionar nas versões alteradas pelas operadoras. Nesse caso, você precisaria aguardar que sua operadora faça alguma atualização para seu dispositivo antes de poder aplicar o patch. Este processo pode levar meses ou mesmo um ano e em alguns casos nunca.

- Muito parecido com o sistema operacional, pode haver software no dispositivo que não está corrigido e está desatualizado.

- Conexões com a Internet podem estar ligadas e inseguras, o que pode levar alguém a entrar no sistema da mesma maneira que uma invasão outra sistema.

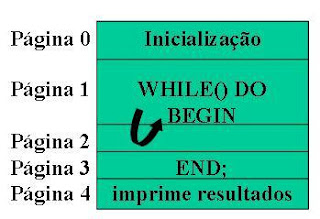

- Os dispositivos móveis podem estar enraizados ou jailbroken, o que significa que se esse dispositivo estiver conectado à sua rede, pode ser uma maneira fácil de introduzir malware em seu ambiente.

- A fragmentação é comum em dispositivos Android. Especificamente, isso se refere ao fato de que, ao contrário do iOS, há um grande número de versões do sistema operacional Android com diferentes recursos, interfaces e muito mais. Isso pode levar a problemas de suporte para a empresa devido à quantidade de variação e inconsistência.