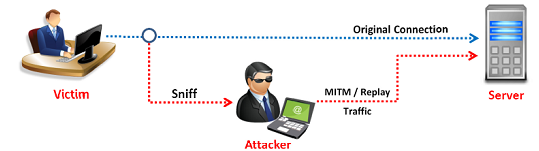

Como em outros casos em que examinamos e usamos medidas passivas, os ataques às senhas são usados para obte-las sem interagir diretamente com o alvo. Estes tipos de ataques são eficazes em ser furtivos, porque eles tentam coletar senhas sem revelar muito sobre o sistema coletor. Esse tipo de ataque depende menos da maneira como uma senha é construída e mais sobre como ela é armazenada e transportada. Quaisquer problemas com essas áreas podem ser apenas o suficiente para abrir a porta para obter essas valiosas credenciais. (mais…)

Fase

Técnicas para quebrar uma senha

Na fase de enumeração de um pentest, foram coletadas diversas informações sobre o alvo, incluindo usuários. Estes usuários são importantes nesta fase porque eles te dão uma visão em que se deve focar durante o ataque a um sistema. Use a quebra de senhas para obter credenciais de uma conta com a intenção de usar esta conta para ganhar acesso autorizado ao sistema com um usuário legítimo.

De forma resumida, a quebra de senha é o processo de recuperar senhas transmitidas ou armazenadas como dados. Desta forma, um invasor pode recuperar e usar uma senha extraviada ou esquecida. Administradores de sistemas pode usar este processo para auditar e testar por brechas em um sistema para avaliar a força delas e os invasores poderão fazer este processo para tentar causar prejuízos.

Tipicamente, o processo de invasão inicia-se com as senhas, pois elas podem ser quebradas ou auditadas usando técnicas manuais ou automatizadas com a intenção de revelar as credenciais.

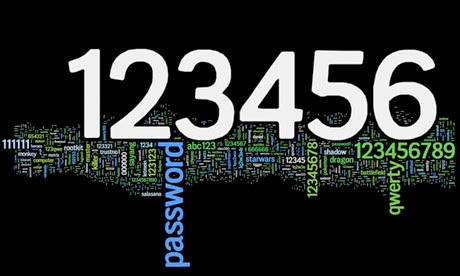

Antes de continuar falando sobre a quebra de senha, temos que entender o que é uma senha. A senha foi feita para ser algo que um indivíduo possa lembrar facilmente mas ao mesmo tempo não ser fácil de ser adivinhada ou quebrada. É onde o problema reside, pois o ser humano tende a escolher senhas fáceis de lembrar, o que as tornam fáceis de adivinhar. (mais…)

Básico de Linux sobre usuários e grupos

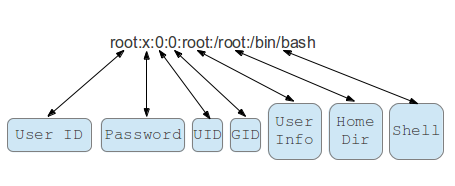

Os sistemas operacionais Linux e Windows têm número de coisas em comum e uma delas é a necessidade de usuários e grupos. Uma vez que você vai encontrar sistemas Linux durante os pentests, precisamos dar uma olhada neles também.

Usuários no Linux, assim como no Windows, servem para logar e obter acesso ao sistema. As contas de usuários contém todas as propriedades que permitirão um usuário acessar todos os recursos, arquivos e pastas em um computador. As informações associadas com uma conta de usuário pode ser armazenada no host local ou na rede. (mais…)

Enumeração em ambiente Windows

O Windows é um sistema operacional feito para ser usado tanto no modo stand-alone, como em um ambiente conectado em rede. No mundo do Windows, a segurança de acesso aos seus recursos, objetos e outros componentes é feita através de vários mecanismos, como veremos a seguir.

Você precisa entender como acessar recursos como são gerenciados os arquivos compartilhados ou outros itens. Windows usa o modelo que pode ser resumido da seguinte forma: quem tem acesso a que recurso. Por exemplo, um usuário tem acesso ao compartilhamento de arquivos ou impressora. (mais…)

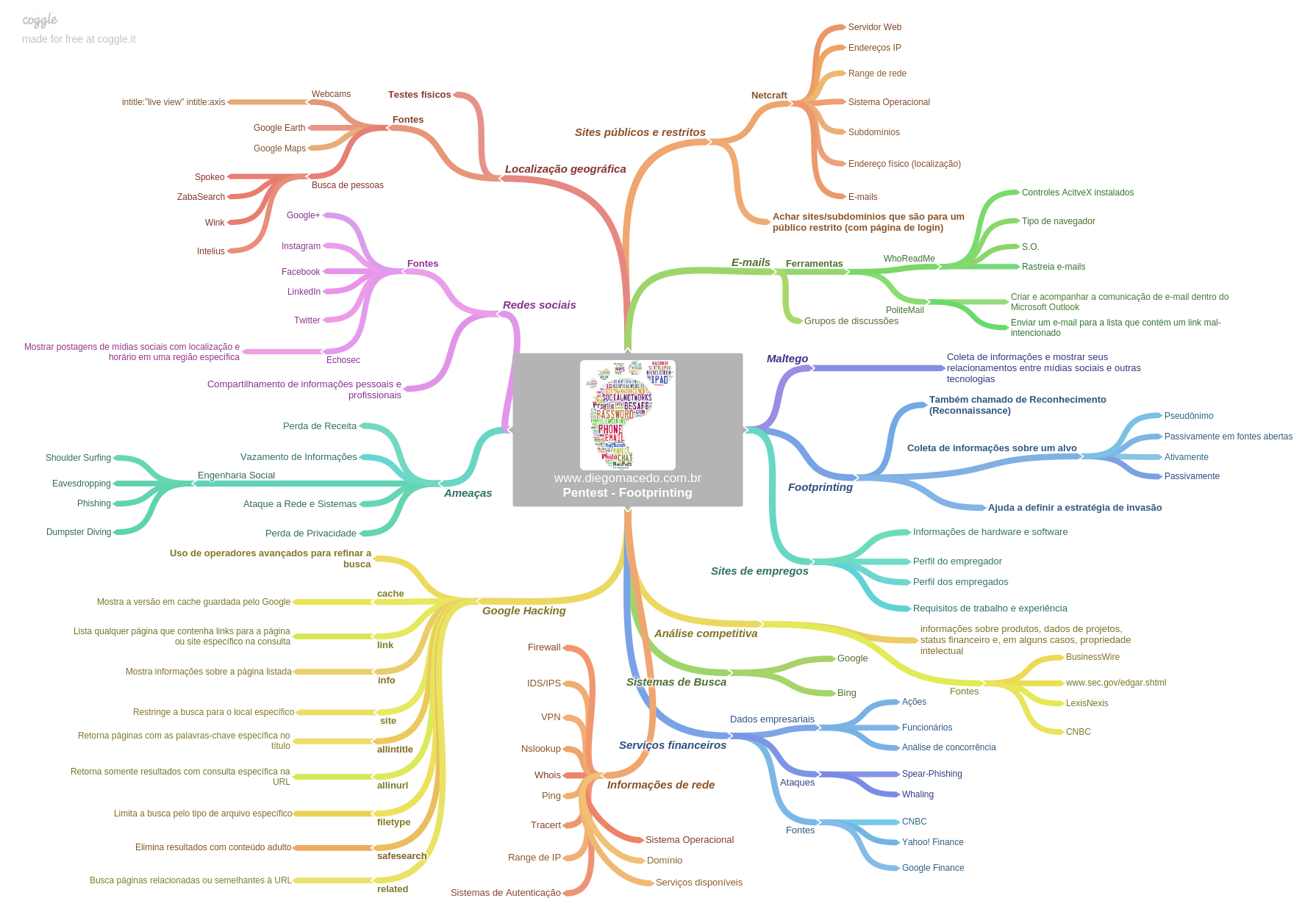

Fase da enumeração em um teste de invasão

Considere a enumeração como um último passo antes de começar a entrar nos sistemas e ganhar acesso. Enumeração é o processo de extrair informações de um sistema alvo para entender melhor sua configuração e o que está presente no ambiente. Em muitos casos, é possível extrair informações de nomes de usuários, nomes de máquinas, compartilhamentos e serviços de um sistema, bem como outras informações, dependendo do sistema operacional em si.

No entanto, ao contrário das fases anteriores (Footprinting e Scanning), você estará iniciando conexões ativas em um sistema com o objetivo de reunir uma ampla gama de informações. Com isso em mente, você precisa ver a enumeração como uma fase que você tem grande chances de ser pego. Tenha atenção para ser mais preciso e não se arrisque a uma detecção. Pense cuidadosamente em cada uma das ações que você toma e pense em vários passos à frente para antecipar os resultados e como responder.

Então, por que iniciar conexões ativas com um alvo? Simplificando, é a única maneira de aprender informações adicionais sobre o que reunimos até agora, através do footprinting e scanning. Através dessas conexões ativas, agora podemos executar consultas em um host, o que extrairá muitas informações adicionais. Ao pegar informações suficientes, podemos avaliar melhor os pontos fortes e fracos do sistema. (mais…)

Verificando o status das portas dos hosts

Depois de ter localizado sistemas ativos em uma rede, é hora de dar uma olhada nesses hosts para determinar se existem portas abertas que podem ser úteis. Essencialmente o que estamos fazendo em cada host vivo é “mexer as maçanetas” em cada porta para ver quais portas estão abertas e fechadas. E enquanto podemos estar vendo que estão abertos e fechados, ainda não estamos no ponto em que estamos “espiando o que tem dentro”.

Você deve saber como as varreduras de portas funcionam e os diferentes tipos de varredura disponíveis, bem como por que você usaria um tipo e não o outro. Preste muita atenção aos scans mencionados aqui, porque cada um tem pequenos detalhes que você pode esquecer. Lembre-se também de estudar, estudar, estudar essas varreduras.

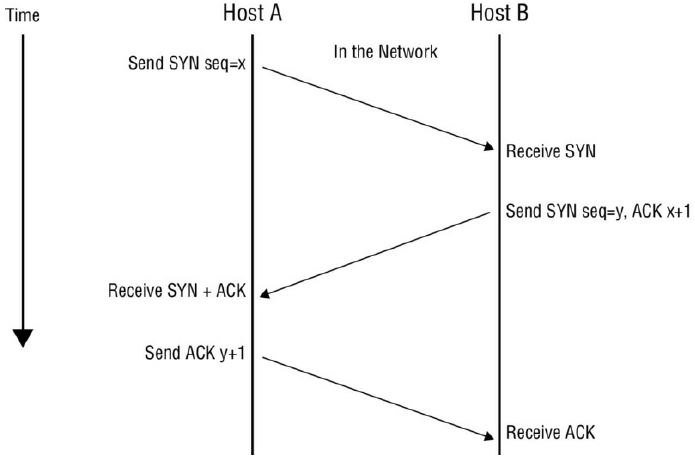

Antes de começar a executar alguns scan de portas, vamos rever alguns fundamentos. Se você se lembrar, TCP é um protocolo orientado a conexão e UDP é sem conexão. Saber como esses protocolos funcionam e o significado de cada um vai fazer e escolher a varredura correta, vai ser muito mais fácil para você e definitivamente mais produtivo. (mais…)

Verificando se os hosts estão ativos

Em um processo de scanning, precisamos investigar se os sistemas alvos estão ativos. Lembre-se que enquanto você estava coletando informações, você deve ter pego o IP e o range de IPs que a organização é dona ou está conectada, o que não quer dizer que tenha algo conectado a eles. Com isto em mente, precisamos identificar quais IPs tem um sistema ativo por trás dele.

Existem algumas formas de se verificar isto, como:

- Wardialing

- Wardriving

- Pinging

- Port scanning

Cada uma das técnicas fornece informações que não não necessariamente são dadas por outros métodos, ou pelo menos não oferecem isto de forma facilmente. Uma vez que você entenda as diferenças, você precisa ter uma ideia melhor de como fazer o pentest.

Quando olhamos para estes métodos, deve-se prestar atenção em quais áreas eles são fortes ou fracos. Usar o método errado pode te fazer perder tempo facilmente, assim como alertar os donos dos sistemas com a sua presença, dando tempo a eles para reagir com a sua presença. (mais…)

O que é Scanning em um Pentest?

O Scanning é um processo em que você se envolve e começa a sondar uma rede alvo com intenção de revelar informações úteis e, em seguida, utilizar essas informações para fases posteriores do pentest. É necessário ter um conhecimento de fundamentos de rede, um scanner e os resultados do footprinting completo, para se obter uma imagem decente de um alvo.

É bem provável que durante o footprinting, você consiga elaborar um diagrama ou topologia de rede melhor que o próprio cliente. Por que isso é possível? Com o rápido crescimento de redes, adoção de tecnologia, grandes equipes de suporte e rotação de pessoal, o conhecimento do cliente sobre sua própria rede pode ter ficado um pouco obscurecido. Em alguns casos, as pessoas que criaram a rede criaram o diagrama inicial, mas depois que saíram da empresa ou foram para novas posições, o diagrama nunca foi atualizado à medida que a nova tecnologia foi adotada. Mais comumente, as alterações são feitas para uma rede e hosts, com diagramas de rede sendo uma reflexão tardia. Portanto, o diagrama torna-se desatualizado e altamente impreciso. Como um hacker ético você deve estar preparado para encontrar esta situação, bem como estar pronto para sugerir melhorias à política e procedimentos operacionais que impediriam isso de acontecer. Lembre-se que se o cliente não sabe o que seu próprio ambiente parece ser, eles não têm ideia do que deve e não deve estar lá. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-