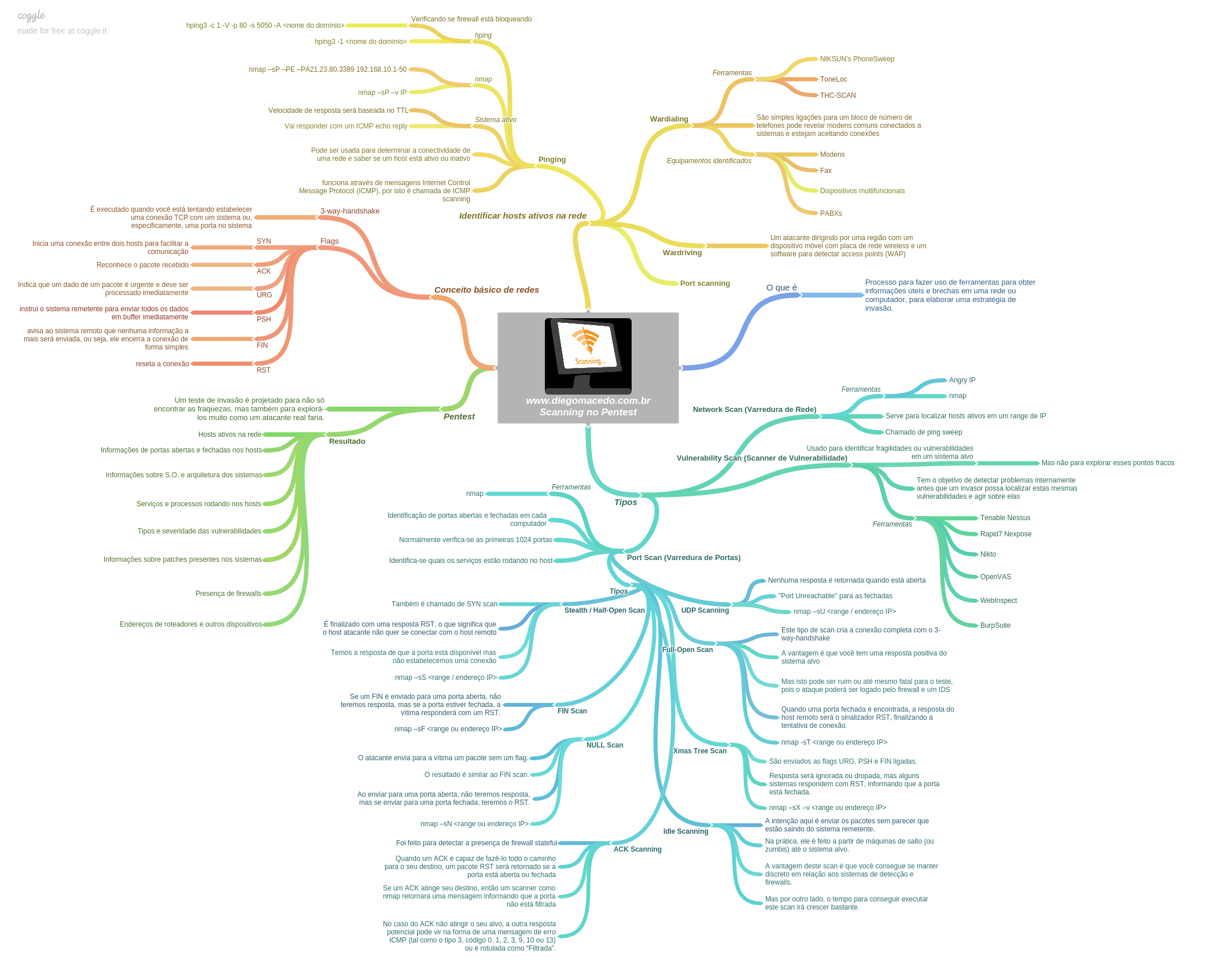

Mapa mental – Scanning Pentest (mais…)

Portas

Verificando o status das portas dos hosts

Depois de ter localizado sistemas ativos em uma rede, é hora de dar uma olhada nesses hosts para determinar se existem portas abertas que podem ser úteis. Essencialmente o que estamos fazendo em cada host vivo é “mexer as maçanetas” em cada porta para ver quais portas estão abertas e fechadas. E enquanto podemos estar vendo que estão abertos e fechados, ainda não estamos no ponto em que estamos “espiando o que tem dentro”.

Você deve saber como as varreduras de portas funcionam e os diferentes tipos de varredura disponíveis, bem como por que você usaria um tipo e não o outro. Preste muita atenção aos scans mencionados aqui, porque cada um tem pequenos detalhes que você pode esquecer. Lembre-se também de estudar, estudar, estudar essas varreduras.

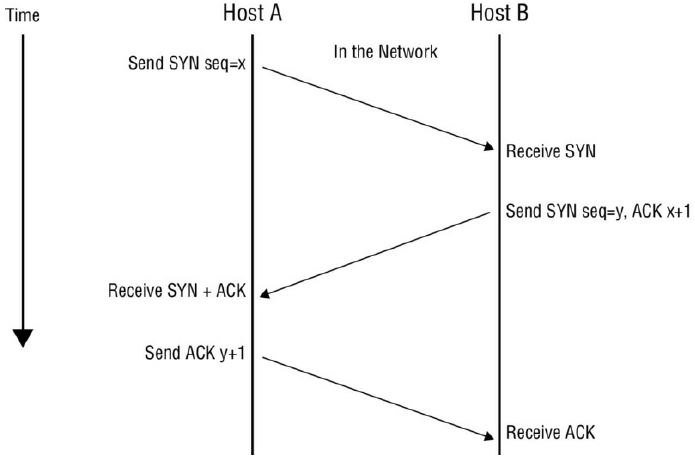

Antes de começar a executar alguns scan de portas, vamos rever alguns fundamentos. Se você se lembrar, TCP é um protocolo orientado a conexão e UDP é sem conexão. Saber como esses protocolos funcionam e o significado de cada um vai fazer e escolher a varredura correta, vai ser muito mais fácil para você e definitivamente mais produtivo. (mais…)

O que é Scanning em um Pentest?

O Scanning é um processo em que você se envolve e começa a sondar uma rede alvo com intenção de revelar informações úteis e, em seguida, utilizar essas informações para fases posteriores do pentest. É necessário ter um conhecimento de fundamentos de rede, um scanner e os resultados do footprinting completo, para se obter uma imagem decente de um alvo.

É bem provável que durante o footprinting, você consiga elaborar um diagrama ou topologia de rede melhor que o próprio cliente. Por que isso é possível? Com o rápido crescimento de redes, adoção de tecnologia, grandes equipes de suporte e rotação de pessoal, o conhecimento do cliente sobre sua própria rede pode ter ficado um pouco obscurecido. Em alguns casos, as pessoas que criaram a rede criaram o diagrama inicial, mas depois que saíram da empresa ou foram para novas posições, o diagrama nunca foi atualizado à medida que a nova tecnologia foi adotada. Mais comumente, as alterações são feitas para uma rede e hosts, com diagramas de rede sendo uma reflexão tardia. Portanto, o diagrama torna-se desatualizado e altamente impreciso. Como um hacker ético você deve estar preparado para encontrar esta situação, bem como estar pronto para sugerir melhorias à política e procedimentos operacionais que impediriam isso de acontecer. Lembre-se que se o cliente não sabe o que seu próprio ambiente parece ser, eles não têm ideia do que deve e não deve estar lá. (mais…)

Mapeamento de Redes com nmap – ferramenta de código aberto com diversas funcionalidades

O nmap (reduzido de “Network Mapper”) é uma ferramenta livre, de código aberto, utilizada para mapeamento de redes e inclui diversas funcionalidades como: varredura de portas, detecção de versão de serviços, identificação remota de sistemas operacionais (OS fingerprinting), etc. Esta ferramenta foi criada por Gordon “Fyodor” Lyon, que ainda hoje participa ativamente do desenvolvimento da mesma. O nmap é uma ferramenta versátil que é muito utilizada, entre outros, em auditorias, teste de invasão, teste em firewalls e testes de conformidade.

O nmap, em geral, opera nas camadas de rede e transporte. Entretanto, também é capaz de manipular dados da camada de enlace (endereças MAC e requisições ARP, por exemplo) e de interpretar dados da camada de aplicação para inferir informações interessantes a respeito de seu alvo (versões de serviços e sistemas operacionais, por exemplo).

A versão mais nova do nmap por ser obtida através do site oficial. Informações adicionais às apresentadas neste artigo podem ser encontradas na documentação oficial ou no livro de autoria do próprio Fyodor dedicado à ferramenta (Nmap Network Scanning, Gordon “Fyodor” Lyon, Insecure.com LCC Publishings. ISBN: 9780979958717), que inclusive tem uma versão traduzida em português brasileiro (Exame de Redes com NMAP, Gordon “Fyodor” Lyon, Editora Ciência Moderna. ISBN: 9788573938654). Parte deste livro está disponível gratuitamente na Internet para leitura e consulta. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-