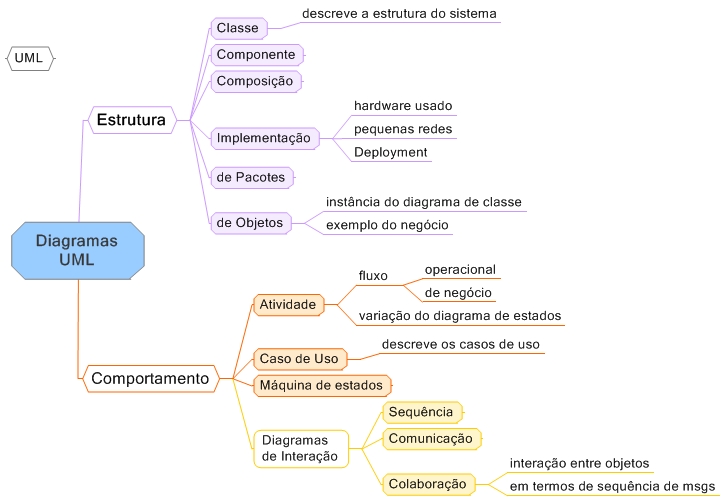

Mapa Mental de Engenharia de Software – Diagramas UML

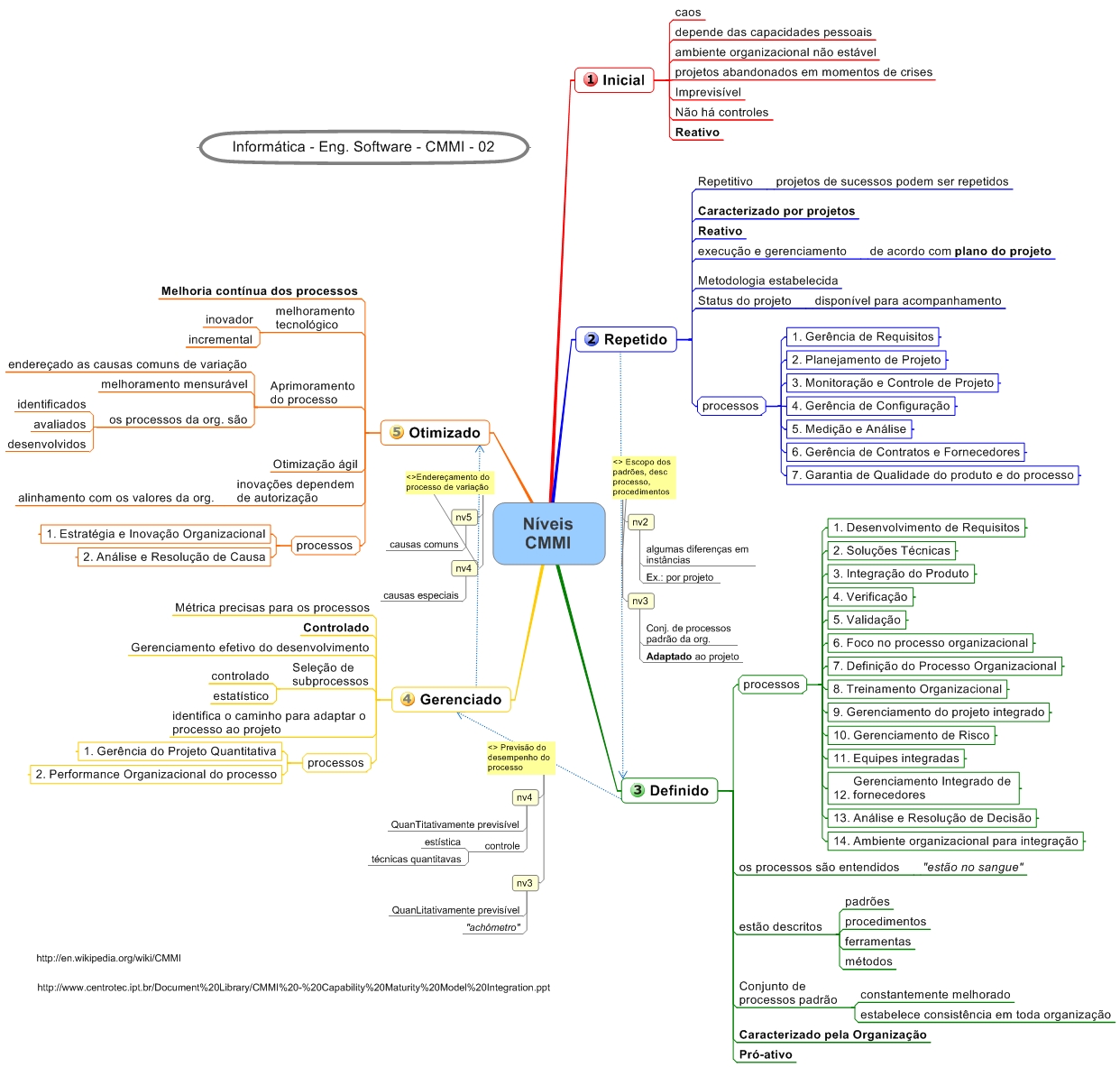

16 de julho de 2012

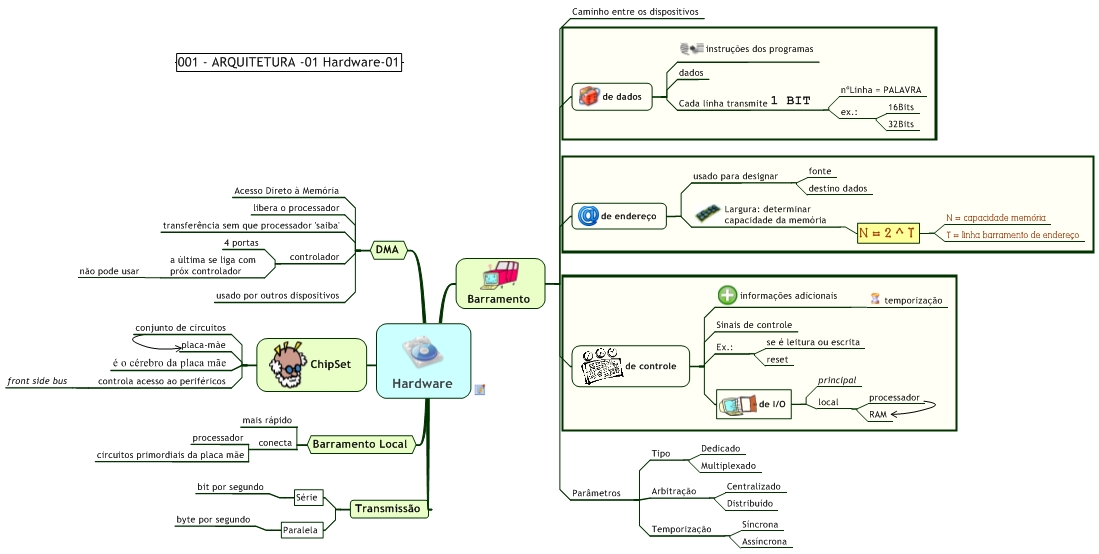

Mapa Mental de Arquitetura e Organização de Computadores – Hardware

Mapa Mental de Arquitetura e Organização de Computadores – Hardware

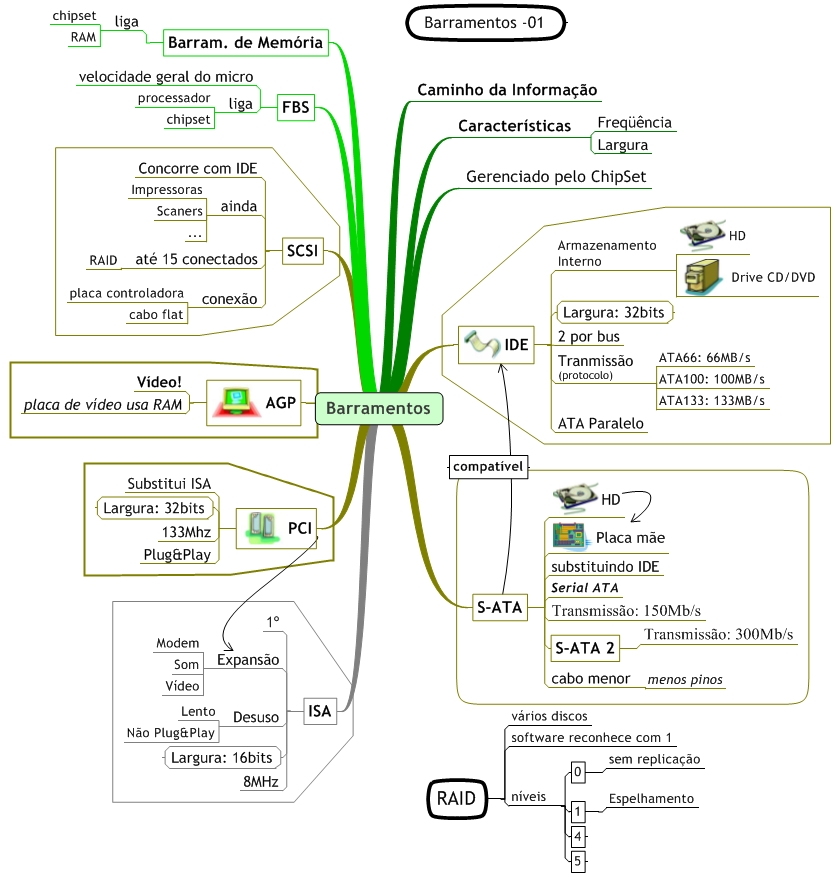

Mapa Mental de Arquitetura e Organização de Computadores – Barramentos

Mapa Mental de Arquitetura e Organização de Computadores – Barramentos

Segurança: cinco dicas sobre o que fazer quando houver vazamentos de senhas em redes sociais

Nas últimas 48 horas, três grandes redes sociais (LinkedIn, Last.fm e eHarmony) sofreram invasão de crackers e tiveram dados de usuários roubados. Em meio às dúvidas sobre o que fazer em casos como esses, o UOL Tecnologia mostra cinco atitudes que devem ser tomadas quando houver vazamento de senhas em grandes redes sociais. (mais…)

Concurso da Marinha de Quadro Técnico do Corpo Auxiliar 2012 – Resumo do Edital para a vaga de Informática

Vou fazer aqui como sempre faço o resumo do edital para o cargo apenas de Informática do concurso da Marinha de 2012. Maiores informações no site da própria Marinha.

O Quadro Técnico (T) do Corpo Auxiliar da Marinha destina-se ao preenchimento de cargos técni- co-administrativos que visam às atividades de apoio técnico e às atividades gerenciais e administrativas em ge- ral, além das atividades inerentes à carreira militar, nos termos da Lei no 9.519/97. (mais…)

Como o exército protege o espaço virtual brasileiro

São Paulo – Em um futuro não muito distante, as guerras poderão ser definidas sem que um tiro seja disparado. Para inutilizar a infraestrutura inimiga, como os setores de energia e telecomunicações, não haverá a necessidade de realizar ataques físicos: com um clique inicia-se uma invasão às redes desses sistemas.

A possibilidade de reação é pequena, já que todas as informações militares secretas também estarão nas mãos dos atacantes, por meio da interceptação virtual dos dados. Antes que se perceba, o país já estará dominado pelo invasor. (mais…)

Material completo de Redes de Computadores (com videoaulas)

A seguir disponibilizo diversos materiais livres, recomendados por colegas ou encontrados em pesquisas na web, todos relacionados a noções básicas sobre redes de computadores. Espero que atenda a sua necessidade! (mais…)

Cursos gratuitos online de TI

Já perdi as contas de quantas vezes divulguei no Portal iniciativas de Universidades brasileiras que publicam seu conteúdo na WEB. Entretanto, posso afirmar que esta universidade superou as minhas expectativas quanto cultura opensource.

O resultado está ai: um curso de graduação de Tecnologia em Sistemas de Computação, aberto e disponível para o público pela Web, com os melhores professores de Universidades públicas. São 24 disciplinas disponíveis, totalizando aproximadas 600 horas/aula.

Cavalo de Tróia multiplataforma ataca Windows, Mac e Linux

Novo Cavalo de Tróia pode afetar máquinas rodando Windows, Mac ou Linux. Ele identifica o sistema operacional do usuário e baixa o malware mais adequado para completar a infecção. O objetivo final é transformar o computador afetado em um zumbi, suscetível a instruções posteriores de um servidor externo.

Segundo o F-Secure, primeira empresa a identificar a ameaça multiplataforma em um site colombiano, otrojan se instala a partir de um applet Java malicioso. Ao visitar um site contaminado, o usuário é ludibriado a executar o aplicativo Java, o que abre passagem para a invasão. A partir daí, o programa tenta identificar o sistema operacional do computador.

O Cavalo de Tróia foi nomeado Trojan-Downloader:Java/GetShell.A. Os componentes adicionais para cada plataforma, Windows,

Mac, e Linux são respectivamente:

Backdoor:W32/GetShell.A, Backdoor:OSX/GetShell.A e

Backdoor:Linux/GetShell.A. Por enquanto, o servidor de Command and Control (C&C) não enviou nenhuma instrução para as máquinas afetadas, de acordo com o monitoramento da F-Secure, mas isso pode acontecer a qualquer momento.

Fonte: Código Fonte

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-