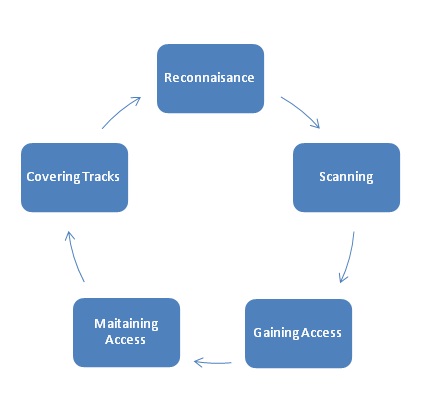

Footprinting é um primeiro passo vital no processo do pentest porque permite a coleta de informação, passiva e ativamente, sobre o seu objetivo que será avaliado. Passar uma boa quantidade de tempo aprendendo sobre o seu alvo antes de começar a ataca-lo, vai permitir ações mais precisa e produtivas. Além disso, levar mais tempo para obter informações e planejar seus próximos passos permitirá que você seja mais furtivo ao invés de correr de cabeça no processo.

Esta é a primeira fase de um processo de ethical hacking e veremos mais detalhes nesta postagem. Esta fase consiste na coleta de informações de forma ativa e passiva sobre o alvo. O objetivo é coletar o máximo de informações úteis sobre o alvo para que os ataques sejam realizados de forma mais precisa. O resultado final deve ser um perfil do alvo que é uma imagem aproximada mas que fornece dados suficientes para planejar a próxima fase de scanning.

(mais…)