Uma metodologia refere-se aos passos executados por um atacante em relação a um computador na rede, por exemplo. Não existe uma fórmula mágica e fixa, já que varia de acordo com o atacante. O que veremos nesta postagem é uma abordagem genérica para um teste de invasão, que pode ser usada por um hacker convencional ou um hacker ético.

Os passos, de forma geral, são os seguintes:

- Footprinting

- Scanning

- Enumeration

- System hacking

- Escalation of privileges

- Covering tracks

- Planting of backdoors

1) Footprinting

É o primeiro passo, onde utiliza-se métodos passivos para obter informações sobre um alvo e posteriormente usa métodos ativos. A intenção é ter o mínimo de interação com o seu alvo para evitar detecção, desta forma ele não ficará ciente que tem algo suspeito. Existem vários métodos disponíveis para fazer este passo, não se restringindo a estes, mas são alguns exemplos:

- Consultas de Whois;

- Sites de buscas (Google);

- Redes sociais;

- Fóruns de discussões;

2) Scanning

É a fase onde a informação obtida no footprinting é usada para fazer um ataque mais preciso e sem alarmar nada. Nesta fase é feita algumas varreduras de ping, port scans e observações das instalações. Uma possível ferramenta que será utilizada é o Nmap.

3) Enumeration

Aqui você extrai informações mais detalhadas sobre o que você descobriu na fase de scanning para determinar se é útil. Aqui você estará avaliando cada uma das informações obtidas e definindo se ela é valiosa para o pentest. O resultado desta fase pode ser:

- Lista de usuários e grupos;

- Aplicações;

- Informações dos banners;

- Informações de auditoria.

4) System hacking

Agora podemos planejar e executar os ataques baseado nas informações descobertas. Você pode, por exemplo, começar um ataque a um usuário baseado nas informações que tem. Você também pode atacar os serviços que estão rodando em um servidor baseado na versão obtida das aplicações.

5) Escalation of privilege

É a fase onde você começa a obter privilégios e procura eleva-las para algo mais administrativo. Por exemplo, podemos sair de uma conta de visitante para um de admin.

6) Covering tracks

É a fase que você tenta remover as evidências de sua presença no sistema, onde você vai eliminar os logs e destruir qualquer evidência que possa levar até você, deixando o administrador do sistema sem nenhuma pista do que ocorreu.

7) Planting of backdoors

Você precisa garantir uma forma de voltar para o sistema de forma mais fácil, sem ter que fazer todo o processo de invasão novamente. Aqui você pode criar uma conta especial ou deixar um trojan horse para facilitar seu acesso posterior.

Referência: Certified Ethical Hacker version 9: Study Guide. Sybex. 2016.

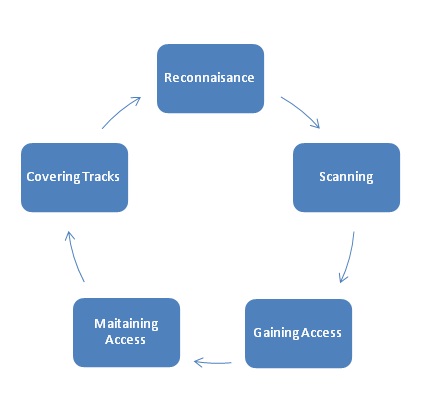

Infográfico das fases do pentest CEH

Fases do pentest (CEH)