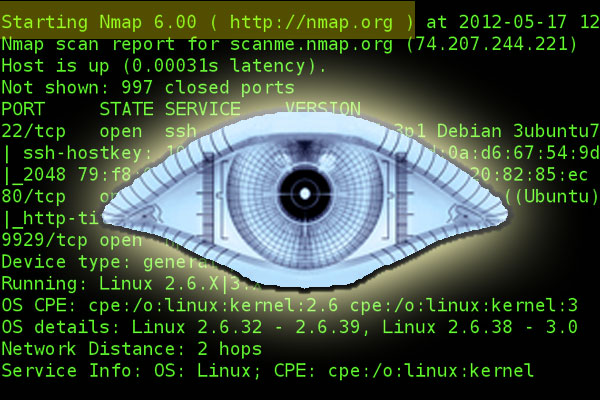

Nmap é uma ferramenta muito conhecida pelo o que faz: port scanning. Seu manual pode ser um pouco assustador devido aos diversos comandos e a capacidade que esta ferramenta tem de trazer informações sobre um host.

Firewalls com sistemas de detecção e prevenção de intrusão podem identificar os pacotes enviados por ele, sendo assim você não conseguirá obter muitos resultados. Você pode ser contratado para fazer um pentest em um range de hosts e não conseguir identificar nenhuma máquina online, e isto provavelmente será porque você está sendo bloqueado por um firewall. Por outro laod, o resultado de seu escaneamento acusará que as máquinas estão respondendo e achará diversas portas abertas. (mais…)