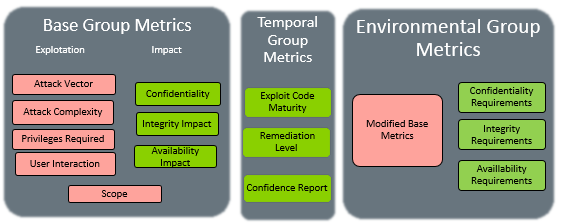

Vimos um resumo do entendimento do cálculo Base do CVSS 3.0. Após este cálculo, a pontuação pode ser refinada com a pontuação das métricas Temporal e Environmental para refletir com mais precisão o risco representado por uma vulnerabilidade no ambiente de um usuário. No entanto, elas não são obrigatórias. (mais…)

Vulnerabilidade

Padronizando a pontuação das vulnerabilidades com CVSS 3.0

O Common Vulnerability Scoring System (CVSS) é uma forma identificar as principais características de uma vulnerabilidade e calcular uma pontuação numérica que reflita sua gravidade, bem como uma representação textual dessa pontuação. A partir da pontuação numérica, podemos traduzir em uma representação qualitativa (como baixa, média, alta e crítica) para ajudar as organizações a avaliar e priorizar adequadamente seus processos de gerenciamento de vulnerabilidades. (mais…)

Scanners de vulnerabilidades

Existem diversas formas de achar vulnerabilidades manualmente, mas também existem as ferramentas automatizadas que fazem isto. Os scanners de vulnerabilidades são um tipo de utilitário feito para identificar problemas e brechas em sistemas operacionais e sistemas.

Isto é feito através de checagens de códigos, portas, variáveis, banners, e outras áreas com potenciais problemas. Um scanner de vulnerabilidade foi feito para ser usado por empresas para achar possíveis brechas de ataques e o que precisa ser corrigido para remover a vulnerabilidade. Apesar de ser usado para aplicações, eles podem verificar sistemas inteiros, incluindo a rede e as máquinas virtuais.

Eles podem ser um grande ativo, mas tem desvantagens. Eles buscam por falhas conhecidas em um grupo específico, e se ele não acha estes problemas, eles podem dar a falsa sensação de não ter problema. É importante validar todos os resultados destas aplicações. (mais…)

Bombas de insulina da J&J estão vulneráveis a ataques remotos

Brechas encontradas por pesquisador expõe a necessidade de reforçar a segurança de dispositivos médicos.

A fabricante de dispositivos médicos Animas, subsidiária da Johnson & Johnson, está alertando pacientes diabéticos que usam a bomba de insulina OneTouch sobre questões de segurança que poderiam permitir hackers entregar doses de insulina não autorizadas.

As vulnerabilidades foram descobertas pelo analista de segurança da Rapid7, Jay Radcliffe, que é diabético Tipo 1 e usa o aparelho em questão. As brechas resultam principalmente de uma falha de criptografia na comunicação entre duas partes do dispositivo: a própria bomba de insulina e o medidor que monitora os níveis de açúcar no sangue e que remotamente diz a bomba o quanto de insulina deve ser administrada.

A bomba e o medidor usam um protocolo de gerenciamento sem fio através de comunicações de rádio frequência que não são criptografadas. Isso expõe o sistema a uma série de ataques. (mais…)

Vulnerabilidades de Remote/Local File Inclusion (RFI / LFI)

Muitas linguagens de scripts suportam o uso de inclusão de arquivos. Esta facilidade permite os desenvolvedores colocar componentes de códigos reusáveis em arquivos separados e inclui-los dentro do código com a função específica quando eles precisarem. O código dentro do arquivo incluído é interpretado como se ele fosse inserido no local da função de inclusão.

Remote File Inclusion (RFI)

A linguagem PHP é particularmente suscetível a vulnerabilidades de inclusão de arquivos porque a sua função include() pode aceitar um caminho remoto. Esta tem sido a base de inúmeras vulnerabilidades em aplicações PHP.

Considere um aplicativo que forneça conteúdo diferente para pessoas em locais diferentes. Quando os usuários escolher a sua localização, este é comunicado ao servidor através de um parâmetro de solicitação, como mostrado abaixo: (mais…)

Cross-Site Scripting (XSS): Entendendo o conceito e seus tipos

Talvez a vulnerabilidade de segurança de aplicações web mais comum e mais debatido é Cross-Site Scripting (XSS). Quando tais vulnerabilidades estão presentes, os atacantes podem injetar scripts maliciosos em um site inofensivo de forma que seja executado no navegador do usuário.

Ataques XSS são geralmente divididos em duas categorias: persistente (ou armazenado) e não-persistente (refletido). Ataques XSS persistente são armazenados no servidor e executado sempre que um usuário visita a página onde o script está armazenado. Fóruns de usuários, comentários e outros locais onde os usuários podem salvar entrada que serão exibidas para outros usuários são locais ideais para esses tipos de ataques. Ataques XSS não-persistentes não são armazenados no servidor, mas são criados através do envio de solicitações com o próprio ataque XSS. Os ataques ocorrem quando o input do usuário é incluído na resposta do servidor, por exemplo, em mensagens de erro ou resultados de pesquisa.

Ataques XSS não-persistentes dependem de um usuário enviar um pedido com o ataque XSS incluídos na solicitação, portanto, provavelmente haverá algum tipo de engenharia social para o ataque também. Na verdade, ter XSS pode realmente aumentar o sucesso de um ataque de engenharia social, porque você pode criar uma URL que faz parte de um site de verdade, o qual o usuário conhece e confia em usar, e o XSS será usado para, por exemplo, redirecionar o usuário para uma página maliciosa. Como os outros ataques discutidos nesta postagem, ataques XSS devem contar com uma falta de atenção no saneamento do input do usuário, o que nos permite criar e executar um script malicioso. (mais…)

Software pirata abre brecha para ameaças, adverte IDC

Os consumidores e as empresas que optam por usar softwares piratas estão correndo um risco extremamente elevado de infecção por malware – tanto quando procuram pelo programa, quanto quando o baixam. Ao menos é o que aponta um relatório da IDC feito a pedido da Microsoft.

De acordo com o levantamento “The Dangerous world of Counterfeit and Pirated Software” (.pdf), softwares piratas ou falsificados (ou seja, softwares não-licenciados e falsos que se passam por verdadeiros) tornaram-se um dos mais confiáveis e rápidos vetores de infecção por malware. (mais…)

Pesquisadores expõem vulnerabilidades do SSL

Pesquisadores da Universidade do Texas em Austin e da Universidade Stanford publicaram os resultados de uma pesquisa que expõe vulnerabilidades críticas no uso de bibliotecas SSL em aplicações “não-browser”, antes consideradas altamente seguras. Esses softwares são usados em serviços críticos bancários e SDKs para comércio eletrônico, além de softwares menos críticos como armazenamento na nuvem e mensageria. A pesquisa coloca a culpa nos pobres testes de adversidades, bibliotecas de SSL inseguras, uso programação insegura das bibliotecas SSL, complexidade na resolução de problemas escondidos profundamente na pilha de erros e na prática de desabilitar a validação dos certificados pelos desenvolvedores. (mais…)

Está na hora de reescrever o Java do zero, alerta Bitdefender

Se a última vulnerabilidade do Java significa alguma coisa, é que está na hora de a Oracle reescrever a linguagem de programação.

Ao menos é o que acha Bogdan Botezatu, analista sênior de ameaças online da Bitdefender. A empresa de antivírus com sede na Romênia estima que ao menos 100 milhões de computadores estejam vulneráveis a ataques por conta da última vulnerabilidade 0-day do Java.

“A Oracle precisa pegar alguns componentes centrais do Java e escrevê-los do zero”, disse o especialista, em uma entrevista. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

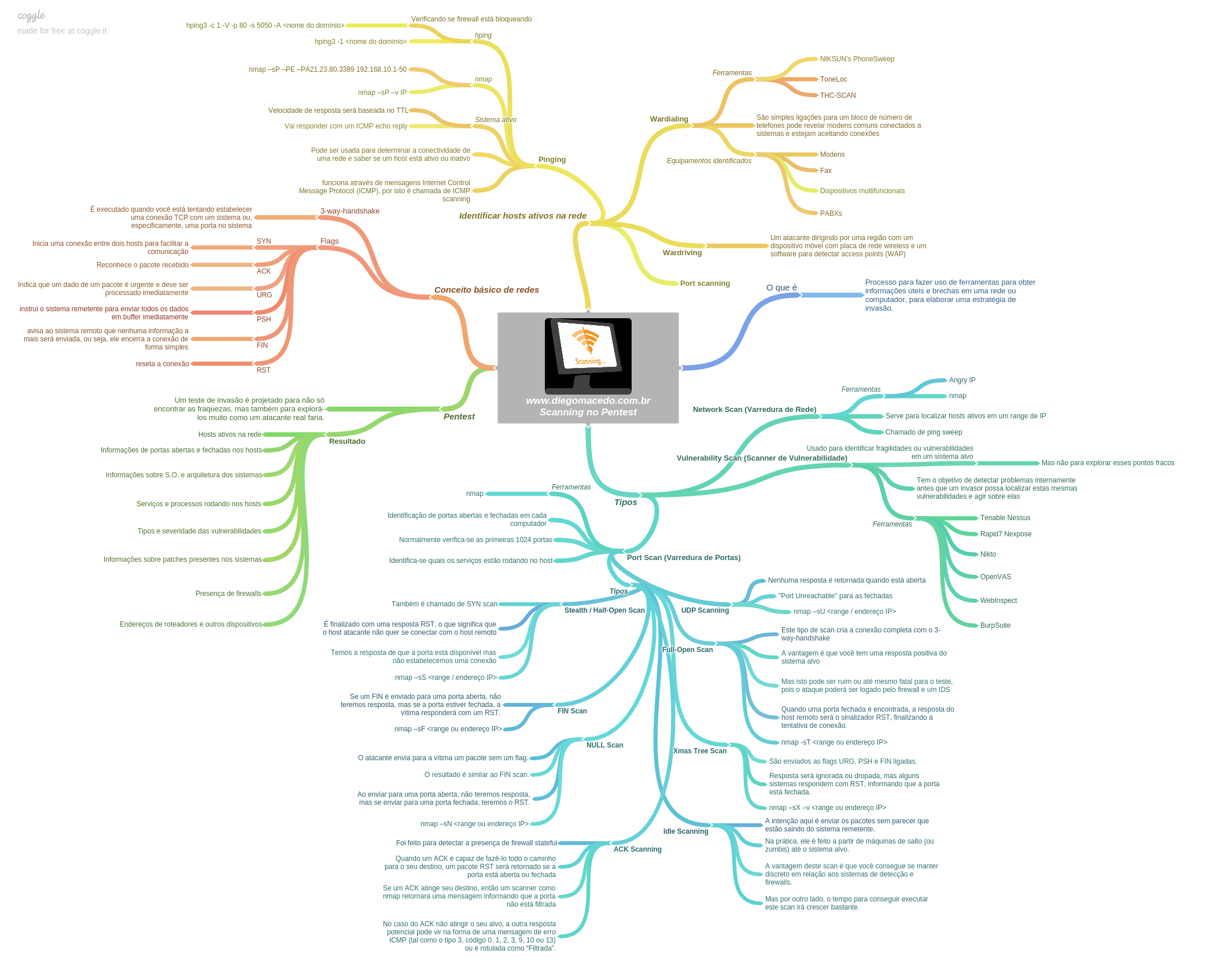

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-