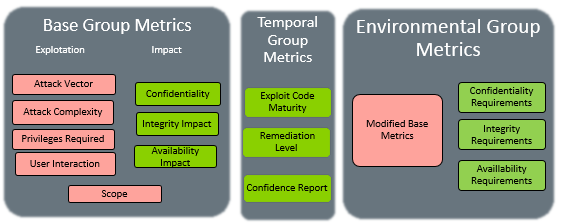

Vimos um resumo do entendimento do cálculo Base do CVSS 3.0. Após este cálculo, a pontuação pode ser refinada com a pontuação das métricas Temporal e Environmental para refletir com mais precisão o risco representado por uma vulnerabilidade no ambiente de um usuário. No entanto, elas não são obrigatórias.

Temporal

O grupo de métrica Temporal reflete as características da vulnerabilidade que pode ser alterada ao longo do tempo. Por exemplo, a existência de um exploit público tornaria a pontuação do CVSS maior, já a divulgação de um patch de correção a diminuiria.

Geralmente, as métricas Base e Temporal são especificadas por analistas de boletim de vulnerabilidade, fornecedores de produtos de segurança ou fornecedores de aplicativos, pois normalmente possuem as informações mais precisas sobre as características de uma vulnerabilidade.

Exploit Code Maturity: Esta métrica mensura a probabilidade de uma vulnerabilidade ser atacada com base no estado atual das técnicas de exploração, disponibilidade do código ou exploração real de forma ativa. Os valores são:

- Not Defined (X): O uso desse valor não interfere na pontuação.

- Unproven (U): Não existe um exploit ou ele é apenas teórico.

- Proof-of-Concept (P): Existe um código para PoC disponível, mas não é prático para todos os sistemas, demandando uma modificação significativa do código por um atacante habilidoso.

- Functional (F): Existe um código funcional que funciona na maioria dos casos.

- High (H): Código funcional e autônomo existente, ou que não necessita de exploit (de forma manual). O código funciona em todas as situações e está sendo usada por agentes autonomos (ex.: worms, vírus , etc.). O código pode ser encontrado em diversas ferramentas automatizadas de varreduras e é fácil de usar.

Remediation Level: Esta métrica serve é um fator importante para priorizar a remediação. A princípio, uma vulnerabilidade não tem um patch de correção quando é divulgada. Soluções de contorno ou hotfixes podem oferecer uma remediação temporária até que um patch oficial ou atualização seja lançada. Cada um desses estágios representam uma pontuação temporal, diminuindo a urgência da remediação de acordo com que ela chega ao final.

- Not Defined (X): O uso desse valor não interfere na pontuação.

- Official Fix (O): Uma solução completa (patch ou upgrade) do fornecedor está disponível.

- Temporary Fix (T): Existe uma solução oficial, mas temporária para o problema. Isto inclui hotfix temporários, ferramentas ou soluções de contorno.

- Workaround (W): Existe uma solução não oficial criada por terceiros. Em alguns casos, os usuários afetados pela tecnologia irão criar um patch por conta própria ou meios para mitigar a vulnerabilidade.

- Unavailable (U): Não existe uma solução ou é impossível de aplicar.

Report Confidence: Essa métrica mede o grau de confiança na existência da vulnerabilidade e a credibilidade dos detalhes técnicos divulgados. Às vezes, apenas a existência de vulnerabilidades é divulgada, mas sem detalhes específicos. Por exemplo, um impacto pode ser reconhecido como indesejável, mas a causa raiz pode não ser conhecida. A vulnerabilidade pode mais tarde ser corroborada por pesquisas que sugerem onde a vulnerabilidade pode estar, embora a pesquisa possa não ser certa. Finalmente, uma vulnerabilidade pode ser confirmada por meio do reconhecimento pelo autor ou fornecedor da tecnologia afetada. A urgência de uma vulnerabilidade é maior quando se sabe que existe uma vulnerabilidade com certeza. Essa métrica também sugere o nível de conhecimento técnico disponível para possíveis invasores.

- Not Defined (X): O uso desse valor não interfere na pontuação.

- Unknown (U): Há relatos de impactos que indicam que uma vulnerabilidade está presente. Os relatórios indicam que a causa da vulnerabilidade é desconhecida ou os relatórios podem diferir na causa ou nos impactos da vulnerabilidade. Os repórteres não têm certeza da verdadeira natureza da vulnerabilidade, e há pouca confiança na validade dos relatórios ou se uma pontuação básica estática pode ser aplicada, dadas as diferenças descritas. Um exemplo é um relatório de bug que observa que uma falha intermitente, mas não reprodutível, onde ocorre com evidências de corrupção de memória sugerindo que a negação de serviço ou possíveis impactos mais sérios podem acontecer.

- Reasonable (R): Detalhes significativos são publicados, mas os pesquisadores não têm total confiança na causa raiz ou não têm acesso ao código-fonte para confirmar completamente todas as interações que podem levar ao resultado. Existe uma confiança razoável, no entanto, o bug é reproduzível e pelo menos um impacto é capaz de ser verificado (Provas de prova de conceito podem fornecer isso). Um exemplo é uma descrição detalhada da pesquisa sobre uma vulnerabilidade com uma explicação (possivelmente ofuscada) que dá garantias de como reproduzir os resultados.

- Confirmed (C): Existem relatórios detalhados ou reproduções funcionais são possíveis (exploits funcionais podem fornecer isso). O código fonte está disponível para verificar independentemente das afirmações da pesquisa, ou o autor ou fornecedor do código afetado confirmou a presença da vulnerabilidade.

Environmental

O grupo de métrica Environmental representa as características que são particulares do ambiente do usuário ou organização. Esta métrica permite que sejam inseridos os controles usados para mitigar as consequências, o que pode melhorar ou piorar a pontuação. Estas métricas são especificadas pelas organizações dos usuários finais porque são mais capazes de avaliar o impacto potencial de uma vulnerabilidade em seu próprio ambiente de computação.

Requisitos de segurança

Essas métricas permitem que o analista personalize a pontuação do CVSS, dependendo da importância do ativo de TI afetado para a organização de um usuário, medida em termos de Confidencialidade, Integridade e Disponibilidade. Ou seja, se um ativo de TI suporta uma função de negócios para a qual a Disponibilidade é mais importante, o analista pode atribuir um valor maior à Disponibilidade em relação à Confidencialidade e à Integridade. Cada requisito de segurança tem três valores possíveis: Low, Medium e High.

O efeito total sobre a pontuação Environmental é determinado pelas métricas de impacto Base modificada correspondentes. Ou seja, essas métricas modificam a pontuação Environmental reponderando as métricas de impacto de Confidencialidade, Integridade e Disponibilidade modificadas. Por exemplo, a métrica impacto de confidencialidade modificada (MC) aumentou o peso se o Requisito de Confidencialidade (CR) for High. Da mesma forma, a métrica de impacto de Confidencialidade Modificada diminuiu o peso se o Requisito de Confidencialidade for Baixo. A ponderação da métrica de impacto de Confidencialidade Modificada é neutra se o Requisito de Confidencialidade for Médio. Esse mesmo processo é aplicado aos requisitos de integridade e disponibilidade.

Observe que o Requisito de Confidencialidade não afetará a pontuação Environmental se o impacto da confidencialidade (Base Modificada) estiver definido como None. Além disso, aumentar o Requisito de Confidencialidade de Médio para Alto não alterará a pontuação Environmental quando as métricas de impacto (Base Modificada) estiverem definidas como Alta. Isso ocorre porque a sub-pontuação de impacto modificada (parte da pontuação da Base Modificada que calcula o impacto) já está no valor máximo de 10.

- Not Defined (X): Atribuir este valor à métrica não influenciará a pontuação. É um sinal para a equação para pular essa métrica.

- b A perda de [Confidencialidade / Integridade / Disponibilidade] provavelmente terá um efeito adverso catastrófico sobre a organização ou indivíduos associados à organização (ex.: funcionários, clientes).

- Medium (M): A perda de [Confidencialidade / Integridade / Disponibilidade] pode ter um efeito adverso grave na organização ou nos indivíduos associados à organização (ex.: funcionários, clientes).

- Low (L): A perda de [Confidencialidade / Integridade / Disponibilidade] provavelmente terá apenas um efeito adverso limitado na organização ou nos indivíduos associados à organização (ex.: funcionários, clientes).

Métricas Base Modificadas

Essas métricas permitem que o analista ajuste as métricas Base de acordo com as modificações existentes no ambiente do analista. Ou seja, se um ambiente tiver feito alterações gerais no software afetado que difiram de maneira a afetar sua Exploitability, Scope ou Impact, o ambiente poderá refletir isso por meio de uma pontuação Environmental apropriadamente modificada.

O efeito total sobre a pontuação Environmental é determinado pelas métricas de base correspondentes. Ou seja, essas métricas modificam a pontuação Environmental reatribuindo os valores de métricas (Base), antes de aplicar os Requisitos de Segurança (Environmental). Por exemplo, a configuração padrão para um componente vulnerável pode ser a execução de um serviço de escuta com privilégios de administrador, para o qual um comprometimento pode conceder a um invasor impactos de Confidencialidade, Integridade e Disponibilidade todos altos. No entanto, no ambiente do analista, esse mesmo serviço de Internet pode estar sendo executado com privilégios reduzidos. Nesse caso, a Confidencialidade Modificada, a Integridade Modificada e a Disponibilidade Modificada podem ser definidas como Baixa.

A intenção dessa métrica é definir as atenuações em vigor para um determinado ambiente. É aceitável usar as métricas modificadas para descrever situações que aumentam a pontuação básica. Por exemplo, a configuração padrão de um componente pode ser exigir privilégios altos (PR: High) para acessar uma função específica, mas no ambiente do analista, pode não haver privilégios necessários (PR: None). O analista pode definir MPR: None para refletir essa condição mais séria para o ambiente. Cada métrica ambiental modificada tem os mesmos valores que sua métrica base correspondente, além de um valor de não definido.

- Modified Attack Vector (MAV)

- Modified Attack Complexity (MAC)

- Modified Privileges Required (MPR)

- Modified User Interaction (MUI)

- Modified Scope (MS)

- Modified Confidentiality (MC)

- Modified Integrity (MI)

- Modified Availability (MA)

Calculadora

Para facilitar o cálculo, você pode usar estas calculadoras online: