Em um mundo onde as pessoas ficam a maior parte do tempo online, a segurança da informação tem se tornado um assunto cada vez mais presente no dia a dia. Estar seguro enquanto se navega pela internet é a prioridade para muitos. E, mais ainda, para aqueles que trabalham conectados quase que 24 horas por dia, trocando dezenas de e-mails, acessando contas de bancos online, informações confidenciais de projetos e até dados de clientes.

Para manter toda essa informação em sigilo, as empresas têm desenvolvido tecnologias cada vez mais avançadas, como criptografia de senhas. Entretanto, é aí que mora um outro problema da vida digital: com as senhas ficando cada vez mais complexas e com todo o stress diário, memorizar todas essas informações fica quase impossível.

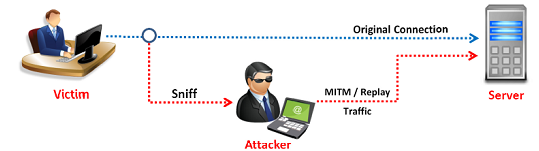

É aí que muita gente opta por anotar as senhas em agendas ou arquivos digitais, abrindo uma brecha enorme na segurança da informação. Conforme as tecnologias avançam, o conhecimento e a audácia também crescem proporcionalmente. Um dos meios mais simples e eficazes de se conseguir uma senha é através da engenharia social, onde alguém tenta obtê-la por meio de uma conversa (muitas vezes se passando por outra pessoa) ou verificando arquivos descartados pelas empresas – em muitos casos, até revirando lixo – a fim de encontrar qualquer pedaço de papel que possa conter dados relevantes. (mais…)