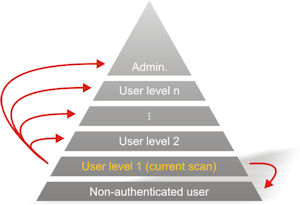

Quando você obtém uma senha e obtém acesso a uma conta, ainda há mais trabalho a fazer: escalar os privilégios. A realidade é que a conta que você está comprometendo pode acabar sendo privilegiada e menos defendida. Se este for o caso, você deve executar o escalonamento de privilégios antes de realizar a próxima fase. O objetivo deve ser ganhar um nível onde menos restrições existem na conta e você tem maior acesso ao sistema.

Cada sistema operacional vem com um número de contas de usuário e grupos já presentes. No Windows, os usuários pré-configurados incluem as contas de administrador e de convidado. Como é fácil para um invasor encontrar informações sobre as contas incluídas em um sistema operacional, você deve ter o cuidado de garantir que essas contas sejam protegidas adequadamente, mesmo que nunca sejam usadas. Um invasor que sabe que essas contas existem em um sistema é mais do que provável para tentar obter suas senhas. (mais…)