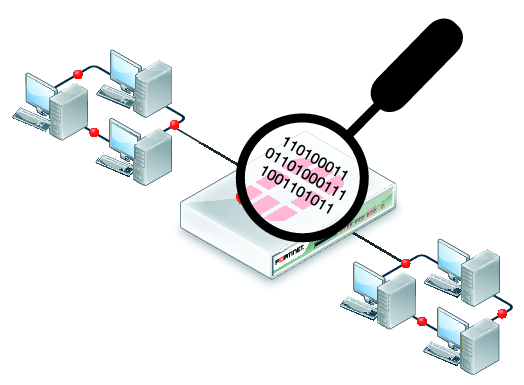

Sniffers são utilitários que você, pode usar para capturar e escanear tráfego movendo-se através de uma rede. Sniffers são uma categoria ampla que engloba qualquer utilitário que tenha a capacidade de executar uma função de captura de pacotes. Independentemente da construção, os sniffers executam sua função de captura de tráfego, ativando o modo promíscuo na interface de rede conectada, permitindo assim a captura de todo o tráfego, quer este tráfego seja ou não destinados a eles. Uma vez que uma interface entra no modo promíscuo, ela não discrimina entre o tráfego que é destinado ao seu endereço; Ele pega todo o tráfego na linha, permitindo que você capture e investigue cada pacote.

Sniffing pode ser ativo ou passivo. Tipicamente, o sniffing passivo é considerado ser todo o tipo de sniffing onde o tráfego é olhado mas não alterado em nenhuma maneira. Essencialmente, o sniffer passivo significa apenas ouvir. No sniffing ativo, não só o tráfego é monitorado, mas também pode ser alterado de alguma forma, como determinado pelo atacante.

Quando em uma rede comutada, sua captura de tráfego é limitada ao segmento que você está conectado, independentemente do modo de sua placa de interface. Basta lembrar que para que seu sniffer seja eficaz, sua placa de interface deve estar em modo promíscuo. (mais…)