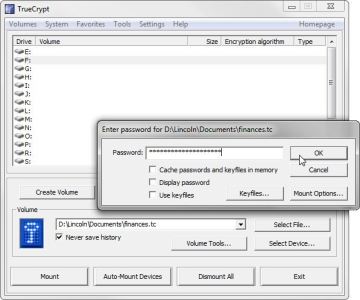

Na prática, recurso não serve para impedir que seus dados caiam em mãos erradas. Um sistema de criptografia é a melhor solução.

Já faz algum tempo que o Windows tem o conceito de múltiplas contas de usuário, cada uma com suas próprias preferências e pastas com arquivos pessoais. E cada conta pode ser protegida com uma senha.

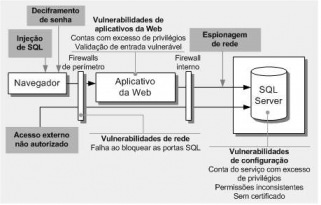

Mas ao contrário do que se pensa, essa senha não protege seus arquivos mais importantes contra acesso não autorizado. Um administrador tem acesso a todos os arquivos da máquina, há formas de burlar a senha e um malfeitor mais determinado poderia simplesmente arrancar o HD do computador e lê-lo em outro PC. A senha do Windows apenas impede que outras pessoas usem seu computador como se fossem você. (mais…)