Normalmente, no gerenciamento de incidentes, usamos um ciclo de vida de oito etapas, porque se você não executar a primeira etapa, se não se preparar, não acontecerá muita coisa em todas as etapas subsequentes. Para o exame CISM (ISACA), no entanto, o gerenciamento de incidentes possui sete etapas. Vamos detalhar um pouco mais a seguir.

(mais…)Análise de forças, fraquezas, oportunidades e ameaças (SWOT) e análise de gap

Abordaremos nesta postagem duas ferramentas que auxiliam a desenvolver uma estratégia de forma simplificada: Análise SWOT [strengths, weaknesses, opportunities, threats]; Análise de Gap;

A implementação de uma estratégia requer o uso de diversos planos de ações, os quais podem ser originados por vários departamentos e depois consolidarem estes planos para um plano maior da empresa como um todo. Estes planos precisam ser criados, avaliados, monitorados quanto ao seus progressos para garantir que todos estejam fazendo a sua parte.

(mais…)Princípios da Governança de Segurança da Informação

Nesta postagem, entenderemos alguns conceitos básicos, as diferenças entre governança e gestão dentro deste contexto e alguns frameworks e padrões de mercado que tratam a segurança da informação. As informações contidas nesta postagem estão aderentes com o Domínio 1 do CISM.

Governança e Gestão

Vamos iniciar pela Governança (Governance), o qual é composto pelos executivos de liderança senior (C-Level), por exemplo, os principais e mais comuns, mas existem outros tipos:

(mais…)Visão geral sobre “Certified Information Security Manager (CISM)”

Esta certificação é projetada para aqueles que gerenciam, projetam, supervisionam e avaliam a função de segurança da informação de uma empresa.

Elegibilidade – São elegíveis os profissionais com cinco (5) ou mais anos de experiência em gerenciamento de segurança da informação. As dispensas de experiência estão disponíveis por no máximo dois (2) anos. A elegibilidade é estabelecida no momento da inscrição do exame e é válida por doze (12) meses (365 dias). O registro e o pagamento são necessários para que você possa agendar e fazer um exame. Você perderá suas taxas se não agendar e fazer o exame durante o período de elegibilidade de 12 meses. Não são permitidos adiamentos ou extensões de elegibilidade.

(mais…)Entendendo o que faz um Cientista de Dados. A profissão do momento

Cientista de Dados é a profissão que veio para ficar. A área, que tem crescido cada vez mais no mercado, ajuda empresas a criar estratégias e tomar mais decisões mais assertivas para seus negócios. Já ouviu falar por aí em termos como Big Data ou Business Intelligence? É exatamente sobre isso que vamos tratar neste artigo.

Aprenda sobre Data Science, de A à Z, em um curso online e completo. Acesse!

As tecnologias atuais nos permitem levantar um volume infinito de dados sobre clientes. Em um contexto de competitividade e mercado saturado de serviços, é preciso analisá-los com cautela para manter o seu negócio ativo e lucrativo no mercado. É aí que surge a demanda por cientistas de dados: são esses profissionais que coletam, analisam e entregam as informações necessárias para que uma boa estratégia de sucesso seja criada.

Quer dar novos ares à sua carreira e conquistar o seu lugar nessa área? Para isso, é preciso ter um conhecimento prévio de linguagens de programação, ne negócios e muita paciência para aprender e resolver problemas complexos. Se é isso mesmo o que você está procurando, veja abaixo os principais campos de atuação de um cientista de dados e a indicação de ótimos cursos para você começar a sua preparação agora mesmo.

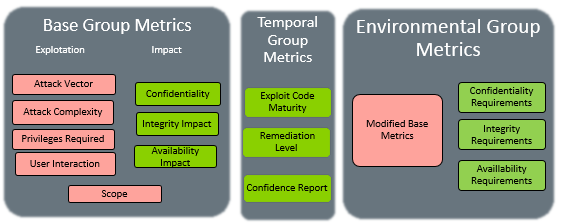

Métricas Temporal e Environmental no CVSS 3

Vimos um resumo do entendimento do cálculo Base do CVSS 3.0. Após este cálculo, a pontuação pode ser refinada com a pontuação das métricas Temporal e Environmental para refletir com mais precisão o risco representado por uma vulnerabilidade no ambiente de um usuário. No entanto, elas não são obrigatórias. (mais…)

Padronizando a pontuação das vulnerabilidades com CVSS 3.0

O Common Vulnerability Scoring System (CVSS) é uma forma identificar as principais características de uma vulnerabilidade e calcular uma pontuação numérica que reflita sua gravidade, bem como uma representação textual dessa pontuação. A partir da pontuação numérica, podemos traduzir em uma representação qualitativa (como baixa, média, alta e crítica) para ajudar as organizações a avaliar e priorizar adequadamente seus processos de gerenciamento de vulnerabilidades. (mais…)

Sugestões de livros para a certificação EC-Council CEH

Recentemente consegui obter a certificação CEH da EC-Council no modelo Self-study e muitas pessoas me pediram sugestões de livros para a preparação, então seguem abaixo algumas sugestões: (mais…)

Aplicativos e sites que se destacam na segurança

Os riscos na internet são eminentes para quem navega por sites desconhecidos. Se num simples clique ou visualização você pode ser prejudicado, realizar transações financeiras, confiar seus dados e mandar mensagens pessoais precisam ser feitas sob a certeza de que o aplicativo e site que está usando é confiável e seguro.

Para isso, separamos em alguns segmentos importantes da internet os sites e aplicativos que você pode confiar para realizar tarefas essenciais da rotina.

Mensagens — O brasileiro passa boa parte do tempo nas redes sociais, principalmente em aplicativos de mensagens como Whatsapp, Signal ou Telegram. Todos os três são altamente confiáveis, mas há um que se destaca mais. (mais…)

Loterias: existe segurança?

Muita gente costuma dizer que não joga em loterias porque, no caso brasileiro, não há segurança de que o resultado seja idôneo. Com o estado de coisas pelo qual o país atravessa, não é algo que chegue a surpreender. As instituições estão abaladas, é difícil acreditar na idoneidade de tudo, ainda mais em algo que envolva grandes quantias de dinheiro.

A primeira coisa a se saber é que todos os sorteios são aferidos por instituições internacionais de muita confiabilidade. No caso de uma fraude sob anuência destas empresas, dificilmente alguma delas conseguiria voltar a trabalhar, seja em qualquer setor. A credibilidade é única coisa que mantêm estas empresas trabalhando.

Os sorteios são realizados ao vivo, com a presença de inúmeros espectadores, em cidades diferentes, outro fator que diminui a possibilidade de fraude. Seria difícil conseguir controlar a informação de tantas pessoas, ainda mais em tempos de smartphones e internet livre. Uma simples desconfiança cairia na rede imediatamente. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-