Antes de prosseguir com o tema, é importante saber alguns conceitos:

Blind Hijacking descreve um tipo de sequestro de sessão em que o invasor não pode capturar o tráfego de retorno a partir da conexão do host. Isso significa que o invasor está injetando cegamente pacotes maliciosos ou manipuladores sem ver a confirmação do efeito desejado através da captura de pacotes. O invasor deve tentar prever os números de sequência dos pacotes TCP atravessando a conexão. A razão para essa previsão volta ao conceito básico do TCP three-way-handshake.

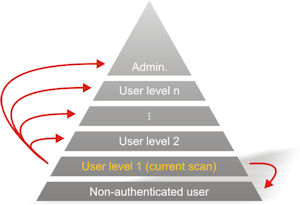

Spoofing de IP refere-se à tentativa de um invasor de se disfarçar como o usuário legítimo, falsificando o endereço IP da vítima. O conceito de spoofing pode se aplicar a uma variedade de ataques em que um invasor falsifica as informações de identificação de um usuário. Entenda que spoofing é uma abordagem diferente do ataque de sequestro de sessão; Entretanto, elas estão relacionadas, pois ambas abordam usando uma sessão autenticada existente para ter acesso a um sistema de outra forma inacessível. (mais…)