Mesmo numa sociedade centrada em tecnologia, afinal estamos na era

da informação e do conhecimento, ainda assim, poucas empresas podem

assegurar que estão livres de incidentes, mesmo as que investem o suficiente

na proteção dos seus ativos de informação, os quais podem ser representados

por documentos, livros e arquivos em papel ou informação armazenada

eletronicamente (Electronically Stored Information – ESI).

A proteção para minimizar os riscos de incidentes envolve elevados recursos

financeiros, humanos e computacionais, os quais se justificam na medida em que

possíveis perdas desses ativos de informação possam inviabilizar a continuidade

do negócio da empresa a que pertencem.

A habilidade de detectar os problemas quando da ocorrência dos incidentes de

segurança e de responder de maneira efetiva a isso é mandatória, inclusive sob

os aspectos regulatórios. Por exemplo, o roubo ou abuso no uso de informações

financeiras ou de prontuários médicos – para citar somente alguns casos – podem ter consequências legais mais graves do que a simples perda dessas informação.

Outros fatores, como perdas devido à utilização incorreta ou ilícita de ativos pelos próprios funcionários da organização, têm gerado prejuízos estimados em milhões de dólares anuais.

Além disso, erros e omissões na utilização de informações são responsáveis diretos por prejuízos significativos, e de uma forma mais danosa que os ataques intencionais aos ativos de informação. Esses fatos, os quais atuam como fontes geradoras de incidentes de segurança, são mais difíceis de detectar, uma vez que a origem do problema pode estar bastante difusa em um elevado número de eventos e procedimentos.

Portanto, o domínio de métodos, normas e técnicas de tratamento dos incidentes de segurança torna-se cada vez mais necessário nos ambientes empresariais atuais, altamente informatizados e dependentes de seus ativos de informação.

O usuário da informação é um aspecto complexo da sua segurança, pois existe

uma relação inversa entre segurança e a satisfação do usuário:

Segurança = 1 / Satisfação

Obviamente, quanto mais controles, políticas e permissões de acesso você insere em uma rede, menos confortável ficará a utilização dos recursos por seus usuários. Uma questão central é: quanto de conforto o usuário abre mão para sentir-se seguro nas questões de rede? Regras draconianas motivam boicotes às políticas. Um exemplo desse tipo de regra, que pode ter consequências adversas, é o seguinte: “nenhum uso dos recursos de rede pode ser pessoal”. Mas você precisa dos usuários atuantes nas políticas de segurança.

Aspectos gerais da segurança da informação

Qualquer componente ou fase de um programa de segurança da informação não

envolve somente tecnologia. Uma abordagem correta para a implementação

dessa segurança inicia sempre pelas pessoas.

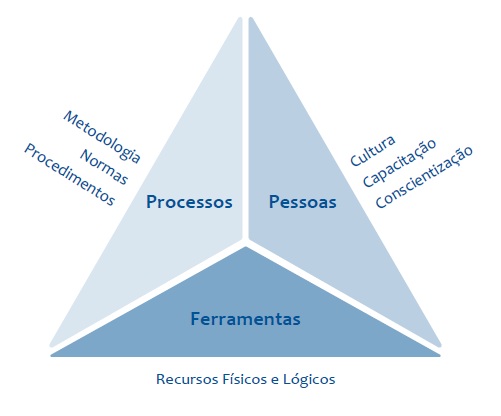

O diagrama a seguir mostra o inter-relacionamento entre os componentes envolvidos nos diversos aspectos dos planejamentos relacionados com segurança da informação.

Acompanhemos, pontualmente, a seguir, cada um dos componentes desse

diagrama.

Pessoas

As pessoas são o elemento mais importante na gestão da segurança, pois em

Importante: Os usuários devem entender os propósitos básicos do programa de

segurança da informação e a sua implementação antes que ganhem

acesso a recursos de TI.

No mínimo, os usuários devem entender os seguintes componentes de

segurança de TI:

- Confidencialidade.

- Segurança das Senhas: logging off; múltiplos sign-ons.

- Comportamentos adequados para segurança dos sistemas de TI.

- Software malicioso.

- Armadilhas dos e-mails.

- Backups.

- Uso da Internet.

- Licenciamento de software.

- Etiqueta para uso de e-mail.

- Expectativas de privacidade.

- Como reportar incidentes.

- Segurança nos sistemas de telecomunicações

- Resumo do funcionamento da rede.

- Login remoto.

- Segurança física.

- Disponibilidade de informação sensível ou sigilosa.

- Consequência do mau uso dos recursos dos sistemas de TI.

Processos

Esse elemento da abordagem da segurança da informação é o principal eixo de

sua gestão nas tarefas diárias de uma organização. Compreende desde a visão

da corporação – o modelo de negócios, os objetivos, a definição dos ativos de

informação que se quer proteger, a estratégia de segurança para protegê-los, a

definição das políticas para a implementação dessa segurança – até os processos que colocam em prática tais políticas – os procedimentos, a documentação de controle e os padrões de conformidade dessa mesma segurança.

Através de processos bem definidos, uma organização torna a segurança da

informação uma responsabilidade de todos e não apenas da equipe de segurança.

Essa gestão, portanto, determina, por meio de diretrizes, as maneiras corretas

de se agir nos processos da organização para que a segurança seja minimamente

comprometida.

Ferramentas

Elas são as soluções de segurança empregadas para suportar os processos

delineados na organização. Portanto, devem facilitar a devida aplicação das

políticas de segurança da informação e seu monitoramento. Incluem diversas

funcionalidades, desde a identificação dos usuários, criptografia de dados, defesa contra ameaças até a gestão da segurança.

Referências

STACEY, T. R. Contingency planning best practices and program maturity. In: TIPTON, H.;

KRAUSE, M. Information Security Management Handbook. 6. ed. Auerbach Publications, 2007.

SWANSON, M. et al. Contingency planning guide for information technology systems recommendations of the national institute of standards and technology. 2002.

TIPTON, H.; KRAUSE, M. Information Security Management Handbook. 6. ed. Auerbach Publications, 2007.

ZAPATER, M.; SUZUKI, R. Segurança da Informação: um diferencial determinante na competitividade das corporações. Promon Business & Technology Review. 2009

STALLINGS, W. Network security essentials. 4. ed. Pearson Education, 2007.

Autor: Fernando Cerutti