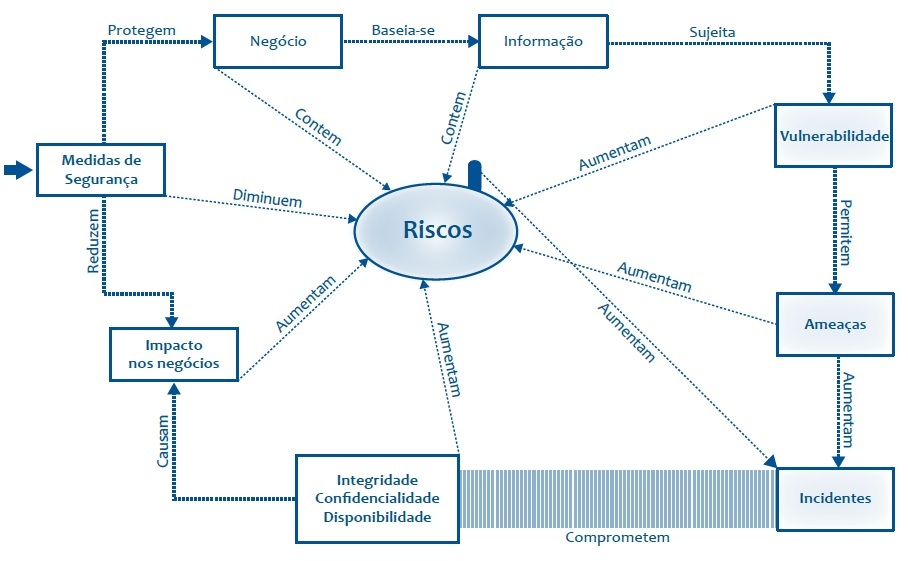

Você já estudou o conceito de segurança da informação antes, mas, para contextualizar o tratamento de incidentes, precisamos revisar alguns tópicos que

fazem parte de todo o “ecossistema” em que se figura essa segurança. Tal sistema está representado no diagrama apresentado a seguir.

Dentro deste contexto complexo de relacionamentos (causas e efeitos), segurança da informação pode ser definida como “um conjunto de procedimentos cuja finalidade é a salvaguarda dos ativos de informação contra o seu uso ou exposição não autorizados”. Pode ser também o resultado de qualquer sistema de políticas e procedimentos administrativos utilizados para identificar, controlar e proteger as informações contra o uso não autorizado, em ações determinadas por ordens executivas ou estatutárias.” (TIPTON; KRAUSE, 2007).

Empresas digitais

Estamos entrando em uma era na qual os negócios emergentes são classificados

como “Empresas digitais”. Nessas, quase todas as relações significativas de negócios com os clientes, fornecedores e funcionários são disponibilizadas digitalmente, e todos os ativos-chave da corporação são gerenciados por meios digitais.

Neste cenário, os ativos de informação precisam ser protegidos segundo as

normas de segurança mais rígidas possíveis, de forma a evitar a ocorrência de

incidentes que possam interromper a continuidade dos negócios.

Data Centers

Os data centers podem ser considerados como uma usina de processamento das

informações organizacionais e, por isso, são a jóia da coroa a ser protegida.

Os paradigmas tecnológicos e as funcionalidades dos data centers sofreram

mudanças significativas desde o início da “era da informação”.

Os sistemas centralizados em mainframes, na década de 1960, migraram em grande escala para sistemas distribuídos a partir dos anos 1990. Com esse movimento, as questões relativas à segurança em data centers ficaram mais difíceis de gerenciar, uma vez que os alvos possíveis não se encontravam em um único ponto.

Com a difusão dos virtualizadores a partir da metade da primeira década do

século XXI, iniciou-se um movimento de retorno aos sistemas centralizados. Vários servidores virtuais passaram a executar tarefas diversas dentro de um único hospedeiro físico. Essa arquitetura tornou-se muito parecida com aquela proposta pelos antigos mainframes, os quais também evoluíram, e sua proposta hoje é a de consolidar os data centers usando, para isso, centenas de servidores virtuais em uma máquina extremamente potente em termos de recursos computacionais.

A Computação na Nuvem

Cloud Computing, ou “Computação em Nuvem”, utiliza a rede para conectar

usuários a recursos baseados em “nuvem”, ao contrário de recursos efetivamente em sua posse (como o poder computacional do equipamento utilizado para realizar esta conexão). A “nuvem” pode ser acessada através de uma rede corporativa, da Internet, ou de ambas.

O provedor dos serviços em nuvem pode requisitar o poder computacional de

múltiplos computadores remotos na “nuvem” para completar uma tarefa, desde

tarefas pouco intensas como o processamento de texto ou tarefas mais intensas

como o backup de um grande volume de dados.

Características-chave da Computação em Nuvem:

- Agilidade: menos tempo gasto suprindo necessidades em infraestrutura;

- Custo reduzido: despesas com bens de capital são substituídas por despesas operacionais;

- Escalabilidade: provisionamento dinâmico dos recursos adaptando os sistemas para picos de uso;

- Independência de local e equipamento: sistemas acessados por browser em diferentes plataformas (PC, tablet, smartphone etc) e em qualquer lugar através da Internet;

- Desempenho monitorado.

- Manutenção facilitada: aplicações não precisam ser instaladas nos computadores de cada usuário. Maior facilidade de suporte e implementação de melhorias.

Importante: Do ponto de vista da segurança da informação, a Computação em

Nuvem apresenta características avançadas:

- Maior confiabilidade: com o uso de servidores redundantes, se o serviço fica indisponível em um nó da grade de processamento, outros cobrem a demanda.

- Backups automatizados testados e confiáveis.

- Recuperação de incidentes e desastres com downtime mínimo.

- Resiliência.

Infraestrutura de Desktops Virtuais

Atualmente, uma nova onda de centralização, ainda maior que a da primeira

década dos anos 2000, começa a ganhar o cenário dentro das estratégias dos

CIOs: trata-se da VDI, ou Virtual Desktop Infraestructure (Infraestrutura de

Desktops Virtuais). A técnica consiste em hospedar um sistema operacional de

desktop em uma máquina virtual rodando em um servidor central.

Conceitualmente, a VDI separa o ambiente de computação pessoal em desktop de uma máquina física e armazena a totalidade de programas, aplicações, processos e dados em um servidor central. Alguns modelos de máquinas de grande porte, como a linha System e Enterprise, da IBM conseguem virtualizar até 1.000 desktops usando uma única CPU física.

De imediato, essa abordagem apresenta vantagens em vários aspectos:

- permite aos usuários acessarem seus ambientes virtualizados a partir de qualquer dispositivo com um browser web;

- o provisionamento é simples e rápido;

- o tempo de parada (downtime) é menor;

- reduz o custo de licenciamentos;

- aumenta o ciclo de atualizações de hardware;

- reduz o custo do hardware necessário.

Importante: Do ponto de vista da segurança da informação, a gerência

centralizada de todos os ambientes dos usuários permite um controle

muito mais efetivo em relação a invasões, instalações indevidas,

ataques de vírus e outros incidentes.

De acordo com um relatório do Gartner Group, o mercado de VDI irá atingir 49

milhões de unidades de desktops em 2013, podendo, com isso, abranger 40% do

mercado mundial de computadores de PCs de uso profissional.

Ciclo de Maturidade da segurança da Informação

Pode-se afirmar que, em um cenário ideal, a continuidade dos negócios nunca

seria interrompida (zero downtime). Mas, para se chegar em um estágio destes,

várias fases devem ser vencidas em uma escalada das corporações rumo à

maturidade da segurança da informação. Arbitrariamente, podemos classificar

esses graus de maturidade em cinco fases, as quais se sucedem entre si e

encontram na sequência:

Maturidade zero – Fase do Descaso: a empresa não possui qualquer tipo

de proteção para seus ativos de informação. Provavelmente, tais ativos são

desconsiderados, ou considerados não críticos.

Maturidade 1 – Fase da Proteção: a empresa já considera seus ativos de

informação como um patrimônio importante e investe em tecnologia e em

equipamentos para protegê-los. Normalmente, os recursos humanos ainda não

possuem cultura de segurança da informação, e poucas políticas de proteção são adotadas formalmente.

Maturidade 2 – Fase da Capacidade de Recuperação: a empresa não só protege seus ativos de informação, como está preparada para a recuperação desses ativos em caso de algum incidente ou desastre. Existe uma cultura forte em relação às questões de proteção e ações para evitar riscos. As políticas são mandatórias, claras e bem documentadas. Sistemas de backup são executados regularmente. O tempo de recuperação é relativamente longo, pela ausência de um plano eficiente e bem testado. Os prejuízos podem ser elevados, com risco de comprometer a continuidade dos negócios.

Maturidade 3 – Fase da Capacidade de Continuidade: a empresa está preparada para, depois de recuperar-se de um incidente ou desastre em relação à proteção dos seus ativos, dar continuidade nos seus negócios em um tempo relativamente curto, sendo afetada de forma não disruptiva com o período de downtime. Data centers redundantes, com sistemas de backup síncronos, são utilizados.

Maturidade 4 – Fase da Resilência: a empresa não interrompe seu negócio,

mesmo durante a ocorrência do incidente ou desastre. Nessa fase, considera-se

que é um negócio resiliente. Resiliência é a propriedade intrínseca de um sistema

o qual continua funcionando mesmo em condições teoricamente muito adversas

ou desfavoráveis.

Todas essas fases e a ordem de sequência entre elas estão expressos na figura a seguir.

Um exemplo da falta de uma segurança da informação adequada é expresso na charge presente na sequência.

Os planos de contingência, recuperação de desastres e de incidentes se relacionam, em maior ou menor grau, com outros planos voltados a segurança de

TI nas organizações. A Tabela a seguir mostra os escopos e propósitos de cada um desses planos, segundo a norma NIST 800-34:

Tabela 1 – Propósito e escopo dos planos de emergência de segurança em TI

| Plano | Propósito | Escopo |

| Plano de Continuidade Continuity Plan (BCP) |

Descrever procedimentos para manter as operações essenciais enquanto se recupera de uma ruptura significativa nos processos. |

Endereçado aos processos do negócio; TI envolvida somente como base no suporte para os processos de negócio. |

| Plano de Recuperação do Negócio – Business Recovery (or Resumption) Plan (BRP) |

Descreve os procedimentos para recuperar as operações do negócio imediatamente após um desastre. |

Direcionado aos processos do negócio; não tem foco em TI, a qual apenas deve suportar os processos de negócio. |

| Plano de Continuidade das Operações – Continuity of Operations Plan (COOP) |

Provê procedimentos e capacidades para manter as funções essenciais e estratégicas de uma organização em um site alternativo por pelo menos 30 dias. |

Dirigido a um subconjunto de uma organização o qual é responsável pelas missões mais críticas; usualmente escrito para funcionar no nível das sedes das empresas; não tem foco em TI. |

| Plano de Continuidade de Suporte/Plano de Contingência de TI – Continuity of Support Plan/ IT Contingency Plan |

Provê procedimentos e capacidades para recuperar as aplicações mais importantes ou um sistema genérico de suporte. |

Igual ao plano de contingência de TI; dirigido a rupturas no sistema de TI; não é focado em processos de negócio. |

| Plano de Comunicação de Crises – Crisis Communications Plan |

Provê procedimentos para disseminação de relatórios e boletins sobre o estado das operações para o público interno e externo. |

Dirigido para comunicação somente; não tem foco em TI. |

| Plano de Resposta para Incidentes Cibernéticos – Cyber Incident Response Plan |

Provê estratégias para detectar, responder e limitar as consequências de um incidente cibernético malicioso. |

Dirigido para a equipe de resposta a incidentes de segurança os quais afetem os sistemas e/ou as redes. |

| Plano de Recuperação de Desastres – Disaster Recovery Plan (DRP) |

Provê procedimentos detalhados para facilitar a recuperação das capacidades de operações em um site alternativo. |

Muitas vezes focado em TI; Limitado a rupturas maiores com efeitos de longo prazo. |

| Plano de Ocupação de Emergência – Occupant Emergency Plan (OEP) |

Provê procedimentos coordenados para minimizar perdas humanas e danos materiais, em resposta a uma ameaça física. |

Focado nas pessoas e nos bens materiais; não é procedimento de negócio ou funcionalidades de sistemas de TI. |

Fonte: SCARFONE; GRACE; MASONE, (2008).

A inter-relação entre os diversos planos voltados à segurança pode ser melhor

visualizada na figura a seguir.

Referências

SCARFONE, K.; GRANCE, T.; MASONE, K. Computer security incident handling guide. Special Publication 800-61 Revision 1 – National Institute of Standards and Technology, 2008.

STALLINGS, W. Network security essentials. 4. ed. Pearson Education, 2007.

WALLACE, M.; WEBBER, L. The disaster recovery handbook: a step-by-step plan to ensure business continuity and protect vital operations, facilities, and assets – AMACOM – American Management Association, 2004.

JACKSON, C. B. The role of continuity planning in the enterprise risk management structure. In: TIPTON, H.; KRAUSE, M. Information security management handbook. 6. ed. Auerbach Publications, 2007. p. 1591.

DOUGHTY, K. Selecting the right business continuity strategy. In: TIPTON, H.; KRAUSE, M. Information security management handbook. 6. ed. Auerbach Publications, 2007. p. 1551.

TENNANT, Rich. The 5th wave. Disponível em: <http://www.the5thwave.com/cartoon/3530>. Acesso em: 10 de Out. 2011.

Autor: Fernando Cerutti