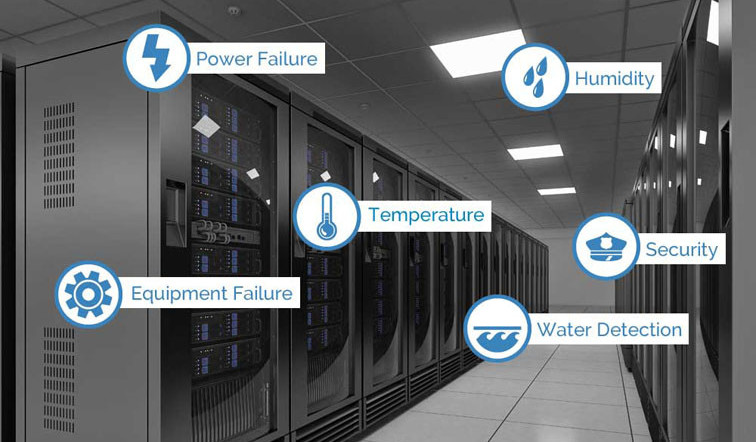

Uma vez que as salas de servidores tem uma rede viva, eles exigem níveis maiores de proteção. Essa segurança deve ser robusta e cuidadosamente considerada porque um intruso nessas áreas pode causar danos catastróficos.

A sala de servidores precisa ter várias medidas aplicadas para evitar problemas desnecessários e indesejados. Vejamos alguns deles:

- Entrada controlada – Ninguém que não esteja autorizado a estar na sala de servidores deve ser permitido entrar nela não tiverem sendo adequadamente rastreados e/ou escoltados dentro e fora da área.

- Câmeras – As câmeras devem ser cuidadosamente consideradas para inclusão tanto dentro quanto ao redor da sala de servidores. Estes seriam usados para monitorar as idas e vindas do pessoal na área.

- Controle de Clima – A sala deve ser mantida dentro de uma faixa mais fria do que outras partes que as pessoas ficam no edifício e a umidade deve ser cuidadosamente controlada.

- Servidores montados em rack – Uma vantagem que pode não parecer óbvia com montagem em rack de servidores é que, embora tenham uma menor pegada, eles também são muito mais fáceis de proteger.

- Segurança de equipamentos – Tanto na sala de servidores quanto em outras áreas, dispositivos como switches, roteadores e hubs (se você tiver) devem ser bloqueados. Um invasor pode facilmente conectar um dispositivo de armazenamento ou até mesmo um notebook nesses dispositivos e capturar o tráfego ou causar outros problemas.

- Proteção de cabos – Tanto dentro como fora dos cabos da sala de servidores são peças vulneráveis da rede e, como tal, deve ser fisicamente protegido contra adulteração.

- Supressão de Fogo – Embora não possamos dizer muito sobre tipos e formas de fogo, essas medidas precisam estar presentes.

- Pressão positiva – A sala de servidores devem manter uma pressão positiva para evitar que poeira, partículas e até mesmo fumaça não sejam sugadas para dentro das salas, e sim empurrados para fora.