Diego Macêdo

Testando a segurança na nuvem

Então, como você testar a segurança na nuvem? Muitas opções estão disponíveis, tanto as ferramentas manuais, como automatizadas, que você pode usar com aplicações da Web, mas existem outras opções também.

As ferramentas listadas aqui são discutidas em SearchSecurity.com e são uma pequena amostra de ferramentas normais para testes em nuvem:

SOASTA CloudTest Esta suite pode permitir quatro tipos de testes em uma única plataforma web: Testes funcionais e de desempenho móveis e testes funcionais e de desempenho baseados na web. Ele pode simular milhões de usuários concorrentes geograficamente dispersos visitando um site para testar o aplicativo sob cargas enormes. (mais…)

Controles para a segurança na nuvem

Ao trabalhar com a nuvem, você pode implementar muitos controles em resposta às várias ameaças a um ambiente de nuvem: (mais…)

Ataques de computação em nuvem

No mundo da computação em nuvem, vários ataques podem ser empregados contra um alvo. Muitos deles são variações ou são os mesmos que você já viu, mas existem alguns com uma roupagem nova. Muitos dos ataques que exploraremos aqui podem ser executados contra qualquer um dos modelos de serviço em nuvem mencionados anteriormente sem qualquer variação. (mais…)

Ameaças à segurança na nuvem

Os ambientes de nuvem não significam menos problemas relacionados à segurança. Muitas das mesmas questões de ambientes tradicionalmente hospedados existem na nuvem. A segurança na nuvem deve ser tratada com muita seriedade, tão seriamente quanto em qualquer outra situação em que você tenha serviços de críticos, dados importantes e processos de negócios dos quais você depende para manter as coisas em movimento. Para entender os tipos de ameaças que existem na nuvem e como eles podem afetar seu ambiente, veremos uma lista de problemas de segurança que são universalmente reconhecidos como sendo os maiores, mas não os únicos enfrentados pelos ambientes na nuvem: (mais…)

Os diferentes métodos de autenticação de dispositivos

Em um mundo onde as pessoas ficam a maior parte do tempo online, a segurança da informação tem se tornado um assunto cada vez mais presente no dia a dia. Estar seguro enquanto se navega pela internet é a prioridade para muitos. E, mais ainda, para aqueles que trabalham conectados quase que 24 horas por dia, trocando dezenas de e-mails, acessando contas de bancos online, informações confidenciais de projetos e até dados de clientes.

Para manter toda essa informação em sigilo, as empresas têm desenvolvido tecnologias cada vez mais avançadas, como criptografia de senhas. Entretanto, é aí que mora um outro problema da vida digital: com as senhas ficando cada vez mais complexas e com todo o stress diário, memorizar todas essas informações fica quase impossível.

É aí que muita gente opta por anotar as senhas em agendas ou arquivos digitais, abrindo uma brecha enorme na segurança da informação. Conforme as tecnologias avançam, o conhecimento e a audácia também crescem proporcionalmente. Um dos meios mais simples e eficazes de se conseguir uma senha é através da engenharia social, onde alguém tenta obtê-la por meio de uma conversa (muitas vezes se passando por outra pessoa) ou verificando arquivos descartados pelas empresas – em muitos casos, até revirando lixo – a fim de encontrar qualquer pedaço de papel que possa conter dados relevantes. (mais…)

O que é a nuvem?

Enquanto a computação em nuvem é um termo “novo”, não é um conceito novo e é realmente uma versão madura e mais madura do que costumava ser conhecido como grid computing. Não importa o que você chama, a nuvem é uma maneira de mover serviços, infra-estrutura e plataformas para o novo ambiente. Idealmente, este movimento torna o crescimento e gerenciamento de software e outras tecnologias mais fácil e mais rentável do que antes.

O conceito de nuvem vem evoluindo nas últimas três décadas com muitas idéias diferentes e desenvolvimentos convergentes para tornar a nuvem que conhecemos hoje. É claro que o que inicialmente foi considerado como uma forma de reunir recursos e fornecer armazenamento tornou-se muito mais do que isso nos últimos anos.

Então, o que é a nuvem exatamente, e como podemos defini-la de uma forma que faz sentido? Em geral, podemos dividir a lista de características de uma solução de computação em nuvem em algo bastante simples e sucinta:

- On-Demand Self-Service – Os usuários de serviços em nuvem têm a capacidade de ajustar, personalizar e configurar os serviços necessários para atender às suas necessidades tanto agora como no futuro.

- Broad Network Access – Recursos que podem ser acessados a partir de qualquer dispositivo conexão. A nuvem é projetada para ser acessada de qualquer lugar.

- Pooling de recursos – Os recursos de computação do provedor são agrupados para atender vários usuários usando um modelo multi-tenant, com diferentes recursos físicos e virtuais dinamicamente atribuídos e reatribuídos de acordo com a demanda do usuário.

- Capacidades de Elasticidade Rápida – A nuvem tem a capacidade de ser expandida e ajustada para adicionar mais desempenho, espaço ou capacidade ao sistema, permitindo que o usuário cresça conforme necessário sem ter que se preocupar com o processo. Na verdade, para eles pode parecer que eles têm espaço e recursos ilimitados.

- Serviço mensurado – Os sistemas de cloud computing controlam e otimizam automaticamente o uso de recursos alavancando uma capacidade de medição em algum nível de abstração apropriado ao tipo de serviço. O uso de recursos pode ser monitorado, controlado e relatado, proporcionando transparência para o provedor e o usuário.

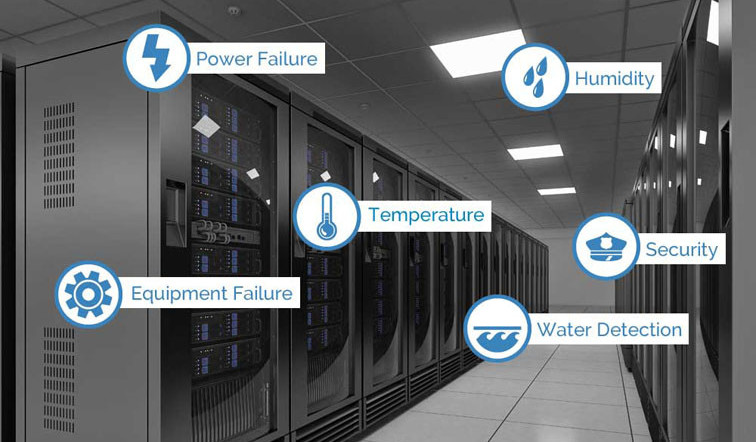

Protegendo a sala de servidores e a rede

Uma vez que as salas de servidores tem uma rede viva, eles exigem níveis maiores de proteção. Essa segurança deve ser robusta e cuidadosamente considerada porque um intruso nessas áreas pode causar danos catastróficos.

A sala de servidores precisa ter várias medidas aplicadas para evitar problemas desnecessários e indesejados. Vejamos alguns deles:

- Entrada controlada – Ninguém que não esteja autorizado a estar na sala de servidores deve ser permitido entrar nela não tiverem sendo adequadamente rastreados e/ou escoltados dentro e fora da área.

- Câmeras – As câmeras devem ser cuidadosamente consideradas para inclusão tanto dentro quanto ao redor da sala de servidores. Estes seriam usados para monitorar as idas e vindas do pessoal na área.

- Controle de Clima – A sala deve ser mantida dentro de uma faixa mais fria do que outras partes que as pessoas ficam no edifício e a umidade deve ser cuidadosamente controlada.

- Servidores montados em rack – Uma vantagem que pode não parecer óbvia com montagem em rack de servidores é que, embora tenham uma menor pegada, eles também são muito mais fáceis de proteger.

- Segurança de equipamentos – Tanto na sala de servidores quanto em outras áreas, dispositivos como switches, roteadores e hubs (se você tiver) devem ser bloqueados. Um invasor pode facilmente conectar um dispositivo de armazenamento ou até mesmo um notebook nesses dispositivos e capturar o tráfego ou causar outros problemas.

- Proteção de cabos – Tanto dentro como fora dos cabos da sala de servidores são peças vulneráveis da rede e, como tal, deve ser fisicamente protegido contra adulteração.

- Supressão de Fogo – Embora não possamos dizer muito sobre tipos e formas de fogo, essas medidas precisam estar presentes.

- Pressão positiva – A sala de servidores devem manter uma pressão positiva para evitar que poeira, partículas e até mesmo fumaça não sejam sugadas para dentro das salas, e sim empurrados para fora.

Protegendo a área física

Ao olhar para a posição geral de segurança de uma organização, você também deve considerar a infraestrutura física em si. Alguém rompendo a segurança e entrando no edifício pode facilmente roubar equipamentos ou dados e possivelmente até mesmo executar uma sabotagem. No mundo físico, o primeiro tipo de controles que alguém que deseja causar dano é provável encontrar aqueles que definem o perímetro de uma organização. Ao realizar uma avaliação de sua organização, preste atenção às estruturas e controles que se estendem dentro e em torno dos ativos ou instalações da sua organização. Cada controle ou estrutura que você observar deve fornecer proteção na forma de retardar ou dissuadir um ataque, ambos com o objetivo final de parar o acesso não autorizado. Os controles também devem complementar um ao outro. Embora seja possível que um atacante ultrapasse com êxito as contramedidas na primeira camada, camadas adicionais que trabalham com e que suportam as defesas do perímetro devem fornecer funções de detecção e dissuasão.

Também é importante notar que durante a construção de novas instalações, o profissional de segurança deve se envolver cedo para aconselhar sobre as medidas que podem ser implementadas durante esta fase. No entanto, é mais realista supor que o profissional de segurança vai chegar em cena muito tempo após a construção das instalações for concluída. Nesses casos, o profissional de segurança terá de realizar um levantamento completo do local com o objetivo de avaliar a proteção atual oferecida. Se você é encarregado de realizar um levantamento do ambiente, não esqueça o fato de que recursos geográficos naturais podem fornecer proteção, bem como o potencial para esconder indivíduos com intenção maliciosa de detecção. Considere itens como limites naturais no local e cercas ou paredes ao redor do local. Os controles comuns da área física colocados no perímetro da instalação podem incluir muitos tipos de barreiras que impedirão fisicamente e psicologicamente os intrusos, inclusive: (mais…)

Segurança no armazenamento de dados

Uma das áreas problemáticas que surgiram ao longo dos últimos anos são os discos rígidos fisicamente pequenos, mas de grande capacidade de armazenamento. Especificamente, os que estamos preocupados aqui são os discos rígidos externos que usam USB ou FireWire para interagir com um sistema. A proliferação desses dispositivos é resultado de sua capacidade de mover grandes quantidades de dados em um formato fácil de transportar. Este é também o problema com os dispositivos: Eles carregam uma enorme quantidade de informações e podem ser facilmente transportados. A unidade de mídia externa normalmente não é maior do que um baralho ou uma carteira. Dispositivos USB na forma de unidades flash apresentam um problema ainda mais interessante e alarmante com seu pequeno fator de forma e capacidade de transportar grandes volumes de informações. Este formato permite o upload fácil de informações, como malware, que tem sido usado em muitos cybercrimes. (mais…)

Introdução à Segurança Física

Falar de segurança física, em muitos casos, são a fronteira protetora primária para ativos pessoais no mundo real. Segurança física envolve a proteção de tais ativos como pessoal, hardware, aplicativos, dados e instalações contra incêndio, desastres naturais, furto, roubo e de insider.

O problema com a segurança física é que ele pode ser facilmente ignorado por questões técnicas mais divulgadas. No entanto, as empresas o fazem por sua própria conta e risco, uma vez que os ataques não técnicos podem ser realizados com pouco ou nenhum conhecimento técnico.

Controles simples

Vários controles podem ser usados para proteger e preservar a segurança física de uma organização. Em muitos casos, apenas a presença visível de controles é suficiente para parar um ataque.

Um dos controles mais básicos que podem proteger a interação física com um dispositivo, sistema ou instalação é o uso de senhas. As senhas podem proteger um sistema de ser fisicamente acessado ou de ser usado para acessar uma rede. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-