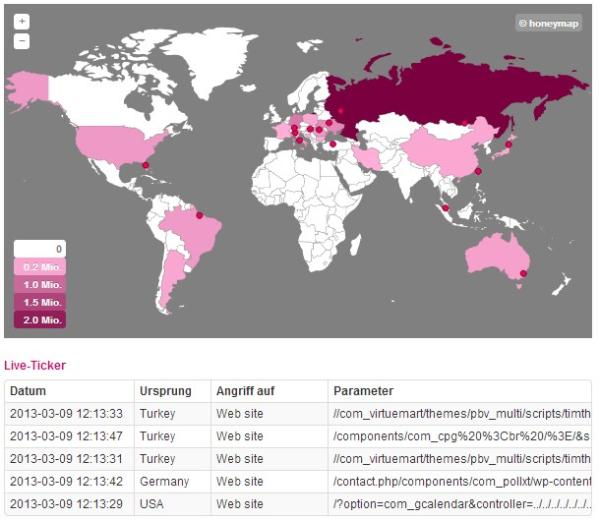

A ideia de atacar as infraestruturas e ferramentas usadas por hackers é controversa. A lei também não apoia esse tipo de ação, mas na última conferência de hackers, no início deste ano, alguns oradores levantaram a questão: devem as organizações contra-atacar os hackers que procuram atingir as suas infraestruturas para roubar dados?

Uma ideia que obteve bastante atenção foi a de se explorar as vulnerabilidades das ferramentas usadas nos ataques e das próprias botnets. Um dos objecivos seria determinar o que o atacante procurava, ou dar-lhes acesso a dados falsos, ou mesmo descobrir o “antro” da sua rede. Um investigador de segurança que integrou a Força Aérea recentemente, Mathew Weeks, também abordou a questão, e reconheceu que a lei não reconhece legitimidade para contra-ataques. (mais…)