Diego Macêdo

Ameaças comuns de engenharia social

Muitas ameaças continuarão a trazer problemas para aqueles que usam a Internet, e a menos que você opte por parar de usar esse recurso, você deve conhecer estas ameaças. Veremos as ameaças direcionadas aos seres humanos e as fraquezas da natureza humana.

Que tipo de ameaças focam nos usuários e sobre a natureza humana? Vejamos alguns:

- Malware – Isso pode ser usado como um termo abrangente para vírus, spyware, keyloggers, worms, cavalos de Tróia e outras ameaças da Internet. No entanto, falando de engenharia social significa cavalos de Tróia.

- Shoulder Surfing (espiar sobre os ombros) – Este tipo de ataque ocorre quando uma das partes é capaz de olhar sobre o ombro de outro ou espionar a tela do outro. Isso é comum em ambientes de todo tipo, porque quando você vê outras pessoas assistindo o que você está fazendo, você terá a curiosidade humana normal sem perceber.

- Eavesdropping – Isso envolve em ouvir conversas, vídeos, telefonemas, e-mails e outras comunicações com a intenção de reunir informações que um atacante não seria autorizado teria.

- Dumpster Diving – O lixo de um homem é o tesouro de outro homem, e um atacante pode ser capaz de coletar informações sensíveis ou importantes de cestos de lixo e outros pontos de coleta e usá-lo para realizar um ataque. Na prática, essas informações devem ser trituradas, queimadas ou destruídas para evitar que sejam interceptadas por um atacante.

- Phishing – É o uso de um e-mail aparentemente legítimo que o convida a clicar em um link ou visitar um site onde suas informações serão coletadas. Este é um ataque comum e é muito eficaz, embora esta técnica tenha sido combatida por mais de uma década e vários avisos foram publicados, dizendo aos usuários o que olhar antes de clicar.

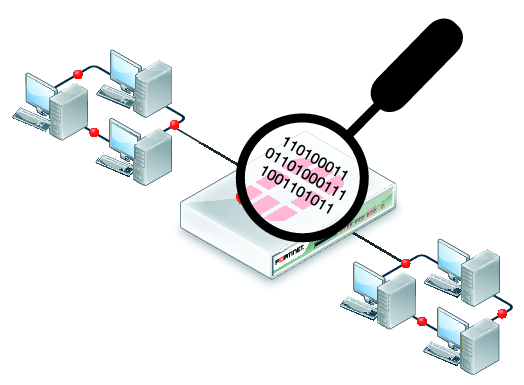

Ferramentas sniffers

Nós vimos alguns dos conceitos básicos sobre o uso do sniffer na postagem anterior, mas agora vamos nos aprofundar um pouco mais. Estão disponíveis alguns pacotes de software sniffer que executam funções quase idênticas. A vantagem real de um sobre o outro é a robustez da funcionalidade em como o sniffer exibem os dados e que opções estão disponíveis para ajudá-lo a digerir e dissecá-lo.

Em termos de Interceptação Legal (Lawful Interception – LI), tipicamente o processo de sniffing tem três componentes. O primeiro componente é um ponto de acesso de interceptação (intercept access point – IAP) que reúne informações para a LI. O segundo componente é um dispositivo de mediação fornecido por um terceiro que lida com a maior parte do processamento da informação. O terceiro componente é uma função de coleta que armazena e processa informações interceptadas pela terceira parte. (mais…)

O que é Engenharia Social?

Engenharia social é um termo que é amplamente utilizado, mas mal compreendido. É geralmente definido como qualquer tipo de ataque que não é de natureza técnica e que envolve algum tipo de interação humana com o objetivo de tentar enganar ou coagir uma vítima a revelar informações ou violar as práticas normais de segurança.

Os engenheiros sociais estão interessados ??em obter informações que podem usar para realizar ações como roubo de identidade ou roubo de senhas, ou para encontrar informações para uso posterior. Scams pode tentar fazer uma vítima acreditar que o atacante é do suporte técnico ou alguém com autoridade. Um atacante pode vestir alguma maneira com a intenção de enganar a vítima a pensar que a pessoa tem autoridade. O objetivo final de cada abordagem é a vítima baixar a guarda ou a atacar para obter informações suficientes para coordenar melhor e planejar um ataque posterior.

A categoria de ataque baseia-se nas fraquezas ou forças do ser humano em vez da aplicação de tecnologia. Os seres humanos foram mostrados para ser muito facilmente manipulados em fornecer informações ou outros detalhes que podem ser úteis para um atacante. (mais…)

Entendendo os Sniffers

Sniffers são utilitários que você, pode usar para capturar e escanear tráfego movendo-se através de uma rede. Sniffers são uma categoria ampla que engloba qualquer utilitário que tenha a capacidade de executar uma função de captura de pacotes. Independentemente da construção, os sniffers executam sua função de captura de tráfego, ativando o modo promíscuo na interface de rede conectada, permitindo assim a captura de todo o tráfego, quer este tráfego seja ou não destinados a eles. Uma vez que uma interface entra no modo promíscuo, ela não discrimina entre o tráfego que é destinado ao seu endereço; Ele pega todo o tráfego na linha, permitindo que você capture e investigue cada pacote.

Sniffing pode ser ativo ou passivo. Tipicamente, o sniffing passivo é considerado ser todo o tipo de sniffing onde o tráfego é olhado mas não alterado em nenhuma maneira. Essencialmente, o sniffer passivo significa apenas ouvir. No sniffing ativo, não só o tráfego é monitorado, mas também pode ser alterado de alguma forma, como determinado pelo atacante.

Quando em uma rede comutada, sua captura de tráfego é limitada ao segmento que você está conectado, independentemente do modo de sua placa de interface. Basta lembrar que para que seu sniffer seja eficaz, sua placa de interface deve estar em modo promíscuo. (mais…)

Overt e Covert Channel

Quando você está trabalhando com trojans e outros malwares, você precisa estar ciente de overt (abertos) e covert channel (secretos). Como mencionado em outras postagens, a diferença entre os dois é que um canal aberto é posto em prática por design e representa a maneira legítima ou pretendida para o sistema ou processo ser usado, enquanto que um canal secreto usa um sistema ou processo de uma forma que não foi feito para ser utilizado.

Os maiores usuários de covert channel que discutimos são os trojans. Trojans são projetados para ficar escondidos enquanto eles enviam informações ou recebem instruções de outra fonte. Usar covert channel significa que a informação e comunicação podem ser capazes de escapar de mecanismos de detecção que não foram projetados ou posicionados para estar ciente ou olhar para esse comportamento.

Ferramentas para explorar covert channel incluem o seguinte: (mais…)

O que são Cavalos de Tróia (trojans)?

Uma das formas mais antigas e potencialmente mal compreendidas de malware é o Cavalo de Tróia. Simplificando, um Cavalo de Tróia (Trojan) é um aplicativo de software que é projetado para fornecer acesso secreto ao sistema de uma vítima. O código malicioso é empacotado de tal forma que parece inofensivo e, assim, fica escondido tanto do usuário e do antivírus ou outras aplicações que estão à procura de malwares. Uma vez em um sistema, seus objetivos são semelhantes aos de um vírus ou worm: obter e manter o controle do sistema ou executar alguma outra tarefa.

Uma infecção troiana pode ser indicada por alguns dos seguintes comportamentos: (mais…)

Mais alguns tipos de malwares: Adware, Scareware e Ransomware

Vamos iniciar pelo Adware, o qual é um tipo bem conhecido de malware. Muitos sistemas estão ativamente infectados com este tipo de malware das várias instalações e outras atividades que realizam. Quando esse tipo de software é implantado no sistema de uma vítima, ele exibe anúncios, pop-ups e telas de nag e pode até mudar a página de início do navegador.

Normalmente, este tipo de software é espalhado através de um download com outro software ou quando a vítima visita um site que implementa furtivamente em seu sistema.

Às vezes, o adware é implantado no sistema da vítima junto com o software legítimo de um desenvolvedor que é pago para incluir o malware na distribuição. Embora essa prática não seja necessariamente mal-intencionada no sentido mais puro, ela ainda se ajusta à definição de malware, porque muitas vítimas não sabem que estão

permitindo que este item adicional seja instalado.

(mais…)

O que são Spywares?

O spyware é um tipo de malware projetado para coletar e encaminhar informações sobre as atividades de uma vítima a uma parte interessada. A característica que define é que é uma aplicação que atua nos bastidores para reunir essas informações sem o consentimento ou conhecimento do usuário

A informação recolhida pelo spyware pode ser qualquer coisa que o criador do spyware sente de valor. O spyware tem sido usado para segmentar anúncios, roubar identidades, gerar receita, alterar sistemas e capturar outras informações. Além disso, não é inédito o spyware abrir a porta para ataques posteriores que podem executar tarefas como download de software e assim por diante. (mais…)

O que são Worms?

Quando falamos de vírus, o tema dos vermes não fica muito atrás. Eles são outra grande ameaça. Ao contrário dos vírus, que por definição exigem algum tipo de ação para ocorrer para desencadear o seu prejuízo, worms são totalmente auto-replicante. Worms efetivamente usam o poder das redes e da velocidade para se espalhar de forma muito perigosa e eficaz seus pedaços de malwares.

Um exemplo é o verme SQL Slammer do início dos anos 2000. Na época, o verme Slammer era responsável por desacelerações generalizadas e severas negações de serviços (DoS) na Internet. O worm aproveitou o fato de que os sistemas que tinham SQL Server ou produtos de desktop do SQL Server que eram vulneráveis ??a um estouro de buffer (buffer overflow). Embora a Microsoft tenha lançado um patch seis meses antes da estréia do worm, muitas organizações negligenciaram a instalação do patch. Com essa vulnerabilidade ainda presente em tantos sistemas, as condições para o ataque estavam propícias. Na manhã de 25 de janeiro de 2003, o verme foi ativado – e em 10 minutos, 75.000 máquinas foram infectadas, juntamente com muitos mais nas horas seguintes. (mais…)

O que são vírus?

Um vírus é a forma mais antiga de malware e é de longe o mais conhecido por todos. Mas o que é um vírus? O que separa um vírus de outras formas de malwares? Como um vírus é criado, e como ele ataca sua vítima?

O primeiro código que poderia ser classificado como um vírus chegou por volta de 1970 na forma do projeto Creeper. Este projeto implementou capacidades como a replicação e a capacidade de infectar um sistema. O projeto também gerou outro vírus conhecido como o reaper, que removeu o Creeper de qualquer sistema infectado com o código. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-