NAT – Network Address Translation

A funcionalidade de NAT consiste no procedimento de translado de endereços de uma rede para a outra. Essa técnica possibilita esconder os endereços do segmento interno da rede e a conexão de uma grande quantidade de máquinas à internet, fazendo uso de uma quantidade pequena de endereços válidos, ou fazendo uso de endereços administrativos.

O NAT possibilita que uma rede utilize um conjunto de endereços internos e um conjunto diferente de endereços quando negociando com redes externas. Ele por si mesmo não provê segurança, mas ajuda a esconder a topologia lógica da rede interna e força, assim, que todas as conexões sejam realizadas via um único ponto de passagem.

Quando uma máquina da rede interna envia um pacote para fora de sua rede, o NAT modifica o seu endereço de origem, de forma que o pacote pareça ter vindo de um endereço válido para a Internet. Quando uma máquina externa envia um pacote para dentro da rede, o NAT modifica o endereço de destino, visível externamente, em um endereço interno. Existem algumas vantagens em utilizar esse recurso do firewall, o NAT:

1. ajuda a melhorar o controle do firewall sobre as conexões externas; 2. ajuda a restringir o tráfego que chega à rede, proveniente da rede externa; 3. ajuda a ocultar a configuração da rede interna.

Desvantagens de se utilizar o NAT:

1. a alocação dinâmica de portas pode interferir com a filtragem de pacotes;

2. pode interferir com sistemas de criptografia e autenticação.

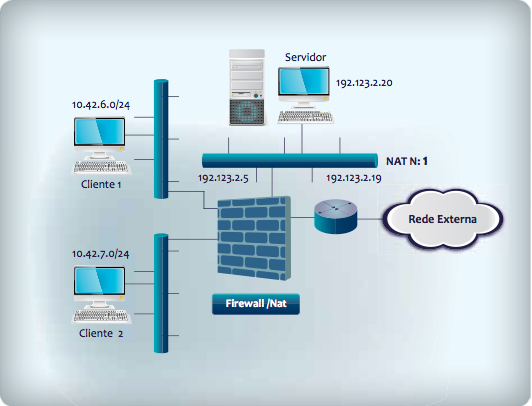

O sistema NAT pode utilizar esquemas diferentes para realizar o translado entre endereço interno e externo, conforme apresentado na figura 1. Nesta situação é realizado NAT N:1, isto é, toda as máquinas da sub-rede 10.42.6.0/24 terão o seu endereço de origem mapeado para 192.123.2.5 e os endereços das máquinas da sub-rede 10.42.7.0/24 serão mapeados para 192.123.2.19. Desta forma, as máquinas das sub-redes podem conversar com o servidor.

Além do NAT N:1, apresentado na figura 1, essa funcionalidade do firewall pode fazer uso de diferentes formas para mapear os endereços internos em endereços externos e vice-versa. Algumas dessas formas são as seguintes:

1. alocar um endereço externo para cada endereço interno e sempre aplicar a mesma regra (NAT 1:1). Esta é uma medida temporária, utilizada por sites que têm o seu espaço de endereçamento ilegalmente utilizado;

2. alocar de forma dinâmica um endereço externo a cada vez que uma máquina interna inicia uma conexão, sem modificar o número das portas. Limita-se o número de máquinas internas que podem simultaneamente acessar a Internet ao número de endereços externos disponíveis (NAT N:N);

3. criar um mapeamento entre os endereços internos e os endereços externos (NAT N:N);

4. alocar dinamicamente o par de porta e endereço externo a cada conexão iniciada por uma máquina interna.

Segundo Filho (2010), existem vários recursos que utilizam NAT. Dentre eles, pode- se destacar:

- mascaramento (masquerading) – esse recurso possibilita fazer uma rede privada navegar na Internet com um único endereço IP (NAT N:1). A rede solicita os dados para a máquina que faz o mascaramento. Entretanto um host da Internet, por vontade própria, não consegue ultrapassar o filtro;

- redirecionamento de portas (port forwarding ou PAT) – ocorre quando se deseja alterar a porta de destino de uma requisição (proxy transparente – todo tráfego para a porta 80 é redirecionado para a porta 3128);

- redirecionamento de servidores (forwarding) – todos os pacotes destinados a um servidor serão redirecionados para outro servidor;

- balanceamento de carga (load balance) – o balanceamento de carga (load balance) é uma técnica utilizada para distribuir carga entre servidores sincronizados. O load balance é o ato de distribuir os clientes aos servidores mais desocupados.

VPN (Virtual Private Network)

O conceito de VPN surgiu da necessidade de se utilizarem redes de comunicação não confiáveis para trafegar informações de forma segura. As VPNs são “redes virtuais” que possibilitam a economia de custos quando utilizadas em substituição às tradicionais redes baseadas em linhas privadas, reduzindo, assim, investimento em equipamentos, treinamento e manutenção. Elas também podem ajudar a tornar as redes mais flexíveis (imediata escalabilidade, com mínimo esforço), possibilitando respostas rápidas às constantes mudanças ocorridas no enfoque dos negócios. Elas ainda proporcionam um gerenciamento e controle efetivo, por permitir a utilização das facilidades de um provedor público sem perder o controle total da rede, e por controlar de forma efetiva a autenticação, privilégios de acesso, segurança (garantir a confidencialidade, integridade e autenticidade).

Logo, uma VPN pode ser definida como uma emulação de uma rede privativa de longa distância (WAN), utilizando estruturas de redes IP já existentes, Internet ou redes privadas. Tendo em vista a fragilidade de segurança deste ambiente, a VPN deve possuir dispositivos que proporcionem um tráfego seguro, “túnel”, sem que exista qualquer tipo de vazamento de pacotes IP (GLEESON, 2000; ROSSI e FRANZIN, 2000).

Outra definição interessante é a apresentada por Chin (1998), na qual ele cita que uma VPN consiste em túneis de criptografia entre pontos, criados através de redes, sejam públicas, ou não, para transferência de informações de modo seguro, entre redes corporativas ou usuários remotos. Além da segurança, a VPN tem como vantagem a redução de custos com comunicações corporativas, não fazendo uso de backbones corporativos ou de acessos dedicados, por exemplo. Passa a ser uma solução bem interessante sob o ponto de vista econômico, principalmente para WANs.

Funcionalidades de uma VPN

Transporte de pacotes de forma opaca – isto é, o tráfego dentro da VPN pode não ter relação com o tráfego do backbone IP. Isto se deve ao fato de que o tráfego é multiprotocolar ou porque os usuários da rede IP podem não relacionar o seu endereçamento com o utilizado no backbone da rede IP;

Segurança de dados – os usuários da VPN necessitam de alguma forma de segurança dos seus dados; e

Qualidade de serviço – em adição à segurança, existem redes privadas que garantem largura de banda e garantem um atraso contínuo.

Mecanismo de Tunelamento

Para que a VPN possa ser implantada de forma adequada e atender as funcionalidades acima citadas, são utilizados mecanismos de tunelamento. Esses mecanismos consistem na capacidade de tornar transparente a estrutura física de uma rede na implementação de uma VPN. Ao invés de serem enviados os dados originais, o protocolo de tunelamento encapsula estes dados com um cabeçalho proprietário, provendo as informações necessárias de roteamento para fazer chegar a informação ao seu destino. O caminho lógico utilizado pelos pacotes, desde o ponto inicial até o seu destino, é chamado de túnel.

O mecanismo de tunelamento é implementado via o uso de protocolos, sejam da camada 2, 3 ou 7 do modelo OSI (Open Systems Interconnection). Estes são chamados de protocolos de tunelamento. Alguns protocolos podem ser destacados na execução dessa tarefa. Siga os detalhes.

Camada de Enlace (camada 2)

1. PPTP (Point to Point Tunneling Protocol) – criado por um grupo de empresas (3Com, Microsoft, Us Robotics, ECI Telematics e Ascent Communications), tem como princípio possibilitar que usuários ou empresas façam acesso remoto, via Internet, por exemplo, de forma segura.

2. L2TP – Layer 2 Tunneling Protocol – foi criado para ser o sucessor dos protocolos PPTP e L2F (Layer 2 Forwarding protocol). Ele possibilita, por exemplo, o uso de mecanismos de segurança; transporte multiprotocolar, manutenção do túnel, entre outras características.

Camada de Rede (camada 3)

1. IPSec (Internet Protocol Security) – os datagramas IP são encapsulados em um cabeçalho adicional antes de serem transmitidos pela rede. Neste caso o túnel é criado e encerrado na rede intermediária. Esse protocolo será abordado posteriormente.

Camada de Aplicação (camada 7)

1. SSL (Secure Socket Layer) – trata-se de um protocolo de comunicação que implementa um túnel seguro para comunicação de aplicações na internet.

Funcionamento da VPN

Uma VPN conecta os componentes e recursos de uma rede sobre outra rede, utilizando-se de um túnel via Internet ou outra rede pública, de forma que os usuários deste túnel façam uso dos recursos de segurança e serviços, como se estivessem conectados a uma rede privada.

As figuras 2 e 3 apresentam duas formas de implantar VPNs. Na figura 3, existe uma VPN entre o usuário e a Empresa, normalmente utilizada quando colaboradores necessitam acessar os serviços e/ou informações localizadas na rede de informações da organização. As vantagens de se utilizar essa implementação é a redução de investimentos (Ex.: servidores de acesso); a possibilidade de realizar chamadas locais, ao invés de interurbanos; uma maior escalabilidade no crescimento do número de usuários; e agir diretamente com os negócios da empresa.

A figura 2 apresenta uma VPN entre empresas, por exemplo: quando a sede interliga-se com as suas filiais, isto é, uma INtranet. Essa implementação possibilita uma redução de custo, facilidade de conexão para novos sites e boa disponibilidade para os sistemas, em função da redundância de links que podem ser providos.

Uma terceira forma interessante de se utilizar VPN é quando se deseja implantar uma Extranet, conforme visualizado na figura 4. Essa implementação tem como objetivo disponibilizar o acesso de parceiros, representantes, clientes e fornecedores à rede da Empresa. Esta comunicação é permitida, com a finalidade de agilizar o processo de troca de informações entre as partes, estreitando o relacionamento e tornando mais dinâmica e efetiva a interação. A conectividade é obtida com a utilização da mesma estrutura e protocolos utilizados na Intranet e sistema de acesso remoto.

Referências

GLEESON, B.A. Framework for IP Based VPN, IETF RFC, 2764, 2000.

ROSSI, Marco Antonio G. e FRANZIN, Oswaldo. VPN – Virtual Private Network – Rede Privada Virtual, GPr Sistemas/ASP Systems. Agosto/2000.

FILHO, João Eriberto Mota. Firewall com Iptables. Disponível em: <www.eriberto.pro.br/ iptables>. Acesso em: set. 2010.

Autor: Ms. Luiz Otávio Botelho Lento

Tenho muitas dificuldades com essa nat para jogar no ps3 isso e com a rockstar.