Agora é a hora perfeita para olhar processos e tecnologias e reavaliar quão bom eles realmente são, já que nesta época as organizações se preparam para um novo ano. No nível de data base, há uma série de atividades fundamentais que muitas organizações continuam a não realizar de forma eficaz.

A lista de ações a seguir é compilada a partir de alguns dos conselhos distribuídos por especialistas em segurança de banco de dados em 2011. Use-a sabiamente para chegar a um plano de sane em 2012:

1. Verifique se o seu data base não é facilmente pesquisável na web

Neste ano, várias violações envergonharam organizações com a configuração feita pelos seus departamentos de TI, que permitia a troca de dados de forma que pudessem ser facilmente pesquisados na Internet.

“Os data bases que existem hoje são projetados para permitir o acesso mais fácil a partir de uma grande variedade de dispositivos e lugares. Muitas pessoas pensam que para acessar um servidor é preciso um aplicativo em execução e que essa é uma medida de segurança para os dados porque o aplicativo é seguro”, diz Dr. Mike Lloyd, CTO da RedSeal Systems. “Mas seu banco de dados está lá fora, e, em muitos casos, quando ele saiu da caixa, veio configurado para ser conectado à Internet.”

2. Segmente melhor os seus dados

Quando organizações segmentam seus dados de alto valor em bancos de dados separados a partir de informações menos sensíveis, eles são capazes de priorizar a gestão de risco e instituir camadas de proteção mais direcionadas.

“Médias e grandes empresas não estão segmentando o suficiente”, diz Chris Novak, gerente da Verizon Business. “Nessas organizações os data bases são distribuídos por escritórios, universidades e complexos ao redor do mundo. E o problema é que se eles não estão segmentando, um risco em um lugar se tornará um risco em todos os lugares.”

3. Garantir que as senhas não estejam armazenadas em texto sem formatação

Uma grande parte dos deveres de casa é a limpeza, e um dos maiores problemas é que muitas organizações armazenam senhas em texto puro dentro de seus data bases.

“Isso acontece bastante, principalmente com empresas do tamanho da RockYou e Plenty of Fish – pequena empresa que está apenas começando seus negócios”, diz Gretchen Hellman, vice-presidente de marketing e produto de gestão da Vormetric.

Essas senhas estão apenas esperando para serem roubadas em organizações com anônimos à caça.

4. Dificulte suas configurações

Se há uma dica que os especialistas em segurança de data bases dariam sobre limpeza em 2012, seria a recomendação de corrigir imediatamente o seu banco de dados.

Da mesma forma, faça a mudança de log-ins, procure reduzir privilégios excessivos e automatize o processo de descoberta para acabar com os bancos de dados desprotegidos.

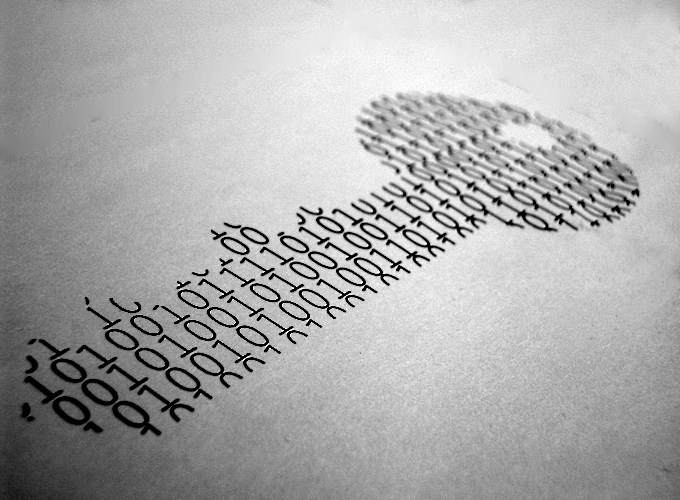

5. Verifique a criptografia

Muitos casos de implantação de criptografia de data bases são negados por práticas desprotegidas, mesmo estando em alta.

“Se você está criptografando dados confidenciais em seu data base, então uma das piores práticas é a de armazenar a mesma chave usada para criptografar os dados ou as credenciais de autenticação que são usadas para obter a chave no mesmo banco de dados que os criptografados”, diz Martin Luther, arquiteto-chefe de segurança da Voltage Security. “Fazer isso lhe dará a ilusão de segurança, mas na verdade fornece pouca segurança real.”

6. Pense duas vezes sobre seguro

Muitas organizações estão contando com o spiffy, novo dado de apólices de seguro de violação para socorrê-los em caso de uma grande perda. Mas especialistas dizem que esses planos de seguro vêm com um monte de ressalvas.

“Ao contrário de muitas apólices de seguro que as empresas compram, não há um formulário padrão – não é como responsabilidade civil ou frota de automóveis – cyber não é padrão”, diz Ty Sagalow, um consultor de seguros e fundador do Grupo Innovation Insurance. “Além disso, o spiffy está em uma área que é chamada de seguro excedente, o que significa que eles não estão sujeitos a regulamentações estatais, que permitem a liberdade de uma seguradora para definir termos e condições.”

7. Obtenha um plano de notificação de violações em ordem

Muitos profissionais de segurança acreditam que é uma questão de tempo para que muitas organizações passem a experimentar uma violação. Por causa disso, eles recomendam começar em conjunto um plano pós-quebra com antecedência para manter o incidente o mais barato possível.

“Se você tem um plano, você estará à frente da maioria das organizações”, diz Rick Kam, presidente e fundador da consultoria ID Experts. “Eles deveriam ter planos de recuperação de backup e de continuidade de negócios, eles ainda deveriam ter planos para casos de incêndio. Mas por ser uma questão não necessariamente requerida, é uma das coisas que as empresas não pensam a respeito”.

Fonte: Information Week