Ao longo de todos esses anos, os proprietários de botnets têm experimentado diferentes táticas para manter os seus servidores C & C online, em contato com os computadores zumbis, e escondidos de pesquisadores e agências de aplicação da lei. A localização de um servidor centralizado de C & C pode ser escondida diariamente em um domínio diversificado, mas o algoritmo possibilita a aplicação engenharia inversa. Uma vez que o local é estabelecido, a queda do servidor deixa os bots órfãos.

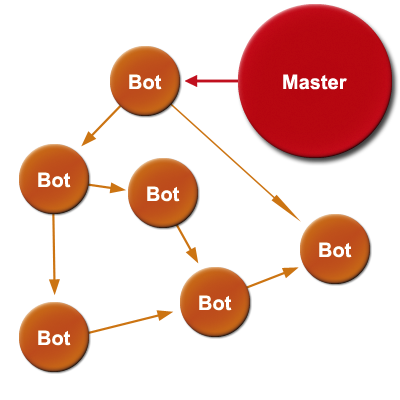

Uma arquitetura Peer-to-Peer pode resolver o problema acima mencionado, levando em consideração o ponto de uma determinada falha, fazendo de cada zumbi uma espécie de servidor C & C com a capacidade de emitir comandos para os outros servidores. Ainda assim, os problemas com esta abordagem são muitos: roteadoresbloqueiam tráfego de entrada, a existência de protocolos especialmente projetados para robôs, e a possibilidade de uma aquisição fácil do botnet referente à agências de aplicação da lei ou outro bot herders.

Uma terceira solução mais adequada foi descoberta por pesquisadores da Software GDATA, que perceberam uma botnet com o seu servidor C & C atrás das camadas da rede que utilizam aplicações voltadas ao anonimato, como é o caso do TOR. As vantagens são muitas – o servidor é anônimo e não pode apontar para a identidade dos proprietários de botnets, e por isso mesmo, não pode ser retirado facilmente. O tráfego para o servidor é criptografado por TOR, para soluções de IDS não poderem bloqueá-lo. Na verdade, o bloqueio do tráfego do TOR em geral, não é feito normalmente, porque há uma série de protocolos para isso.

Finalmente, o criador de botnets não precisa criar um protocolo personalizado, mas neste caso em particular, ele pode utilizar o protocolo IRC existente e que ele julgue ser de confiança. A insegurança e a lentidão são o que tornam essa abordagem menos do que o ideal, mas os prós superam os contras, definitivamente.

Fonte: Under-Linux