Enquanto a computação em nuvem é um termo “novo”, não é um conceito novo e é realmente uma versão madura e mais madura do que costumava ser conhecido como grid computing. Não importa o que você chama, a nuvem é uma maneira de mover serviços, infra-estrutura e plataformas para o novo ambiente. Idealmente, este movimento torna o crescimento e gerenciamento de software e outras tecnologias mais fácil e mais rentável do que antes.

O conceito de nuvem vem evoluindo nas últimas três décadas com muitas idéias diferentes e desenvolvimentos convergentes para tornar a nuvem que conhecemos hoje. É claro que o que inicialmente foi considerado como uma forma de reunir recursos e fornecer armazenamento tornou-se muito mais do que isso nos últimos anos.

Então, o que é a nuvem exatamente, e como podemos defini-la de uma forma que faz sentido? Em geral, podemos dividir a lista de características de uma solução de computação em nuvem em algo bastante simples e sucinta:

- On-Demand Self-Service – Os usuários de serviços em nuvem têm a capacidade de ajustar, personalizar e configurar os serviços necessários para atender às suas necessidades tanto agora como no futuro.

- Broad Network Access – Recursos que podem ser acessados a partir de qualquer dispositivo conexão. A nuvem é projetada para ser acessada de qualquer lugar.

- Pooling de recursos – Os recursos de computação do provedor são agrupados para atender vários usuários usando um modelo multi-tenant, com diferentes recursos físicos e virtuais dinamicamente atribuídos e reatribuídos de acordo com a demanda do usuário.

- Capacidades de Elasticidade Rápida – A nuvem tem a capacidade de ser expandida e ajustada para adicionar mais desempenho, espaço ou capacidade ao sistema, permitindo que o usuário cresça conforme necessário sem ter que se preocupar com o processo. Na verdade, para eles pode parecer que eles têm espaço e recursos ilimitados.

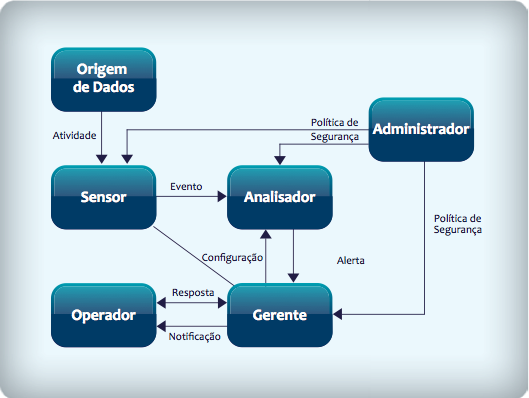

- Serviço mensurado – Os sistemas de cloud computing controlam e otimizam automaticamente o uso de recursos alavancando uma capacidade de medição em algum nível de abstração apropriado ao tipo de serviço. O uso de recursos pode ser monitorado, controlado e relatado, proporcionando transparência para o provedor e o usuário.