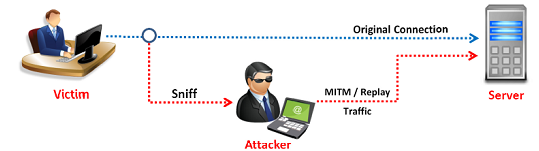

Nós vimos alguns dos conceitos básicos sobre o uso do sniffer na postagem anterior, mas agora vamos nos aprofundar um pouco mais. Estão disponíveis alguns pacotes de software sniffer que executam funções quase idênticas. A vantagem real de um sobre o outro é a robustez da funcionalidade em como o sniffer exibem os dados e que opções estão disponíveis para ajudá-lo a digerir e dissecá-lo.

Em termos de Interceptação Legal (Lawful Interception – LI), tipicamente o processo de sniffing tem três componentes. O primeiro componente é um ponto de acesso de interceptação (intercept access point – IAP) que reúne informações para a LI. O segundo componente é um dispositivo de mediação fornecido por um terceiro que lida com a maior parte do processamento da informação. O terceiro componente é uma função de coleta que armazena e processa informações interceptadas pela terceira parte. (mais…)