A captura de tráfego em redes pode trazer informações úteis de outras máquinas conectadas nela. Em um pentest interno, podemos simular uma ameaça interna ou um atacante que tenha descoberto uma brecha no perímetro, capturando o tráfego de outros sistemas na rede e pode nos dar informações adicionais interessantes (inclusive usuários e senhas) que podem nos ajudar na fase de exploração. O problema de capturar o tráfego é a quantidade de dados que pode ser produzido. Pouco tempo de captura em uma rede pode inundar o Wireshark com dados que tornam difícil a vida do pentester em descobrir o que realmente é útil. Veremos a seguir como manipular uma rede para pegar acesso ao tráfego que não conseguimos ver. (mais…)

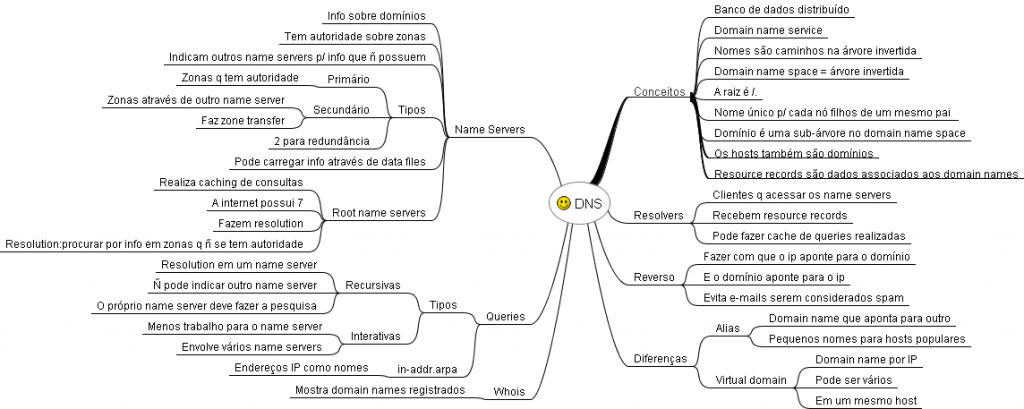

DNS

Coleta de informações em um Pentest

A coleta de informações é o primeiro passo de uma invasão a um sistema, onde devemos aprender o máximo sobre escopo de nossa análise. Pensar fora da caixa é importante, como:

- Quais os sistemas que o nosso alvo utiliza?

- Eles estão devidamente atualizados com as versões?

- Existe algum firewall ou proxy na rede?

- Como é estruturação da rede de servidores e dos usuários?

- Quais sites costumam visitar?

- Quais os parceiros de negócios deles?

- Existe algum diretor da organização viajando?

- Tem servidores de e-mail, web, ftp, etc. na empresa?

- Qual é o IP dos servidores?

A intenção aqui é simplesmente obter informações de vários modos, sem ao menos atacá-los de fato (coleta passiva), pois elas servirão de base para as próximas etapas da análise. Com estas informações, partiremos para a fase de modelagem das ameaças, onde pensaremos como um invasor e elaborar as estratégias de ataque. Mais a frente, iremos coletar mais informações que não conseguimos obter utilizando alguns scanners de vulnerabilidades, onde passa a ser uma coleta ativa. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-