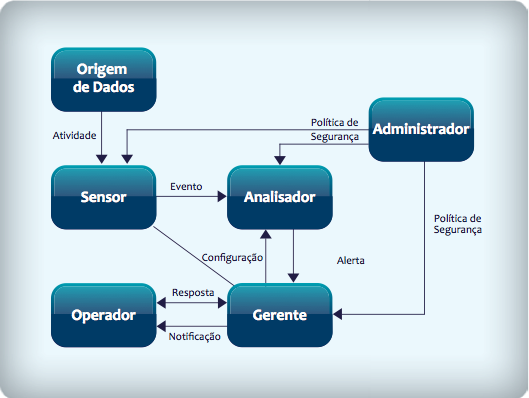

Um sistema de detecção de intrusão (IDS) é um aplicativo ou dispositivo usado para coletar e analisar informações que passam por uma rede ou host. Um IDS é projetado para analisar, identificar e relatar qualquer violação ou uso indevido de uma rede ou host.

Vamos dar uma olhada como funciona um IDS. Um IDS é usado para monitorar e proteger redes detectando atividades mal-intencionadas e relatando-as a um grupo ou contato, como um administrador de rede. Uma vez que as atividades desse tipo são detectadas, um administrador é alertado.

Aqui estão algumas coisas para se manter em mente à medida que avançamos. Um IDS:

- Foi concebido para detectar comportamentos maliciosos ou não-padrão;

- Reúne informações de uma rede para detectar violações da política de segurança;

- Relata violações e desvios a um administrador ou proprietário de sistema;

Um IDS de rede (NIDS) é um sniffer de pacotes. A diferença entre um sniffer de pacotes e um NIDS é que um NIDS inclui um mecanismo de regras, que compara o tráfego contra um conjunto de regras que determinam a diferença entre tráfego e atividades legítimas e maliciosas. (mais…)