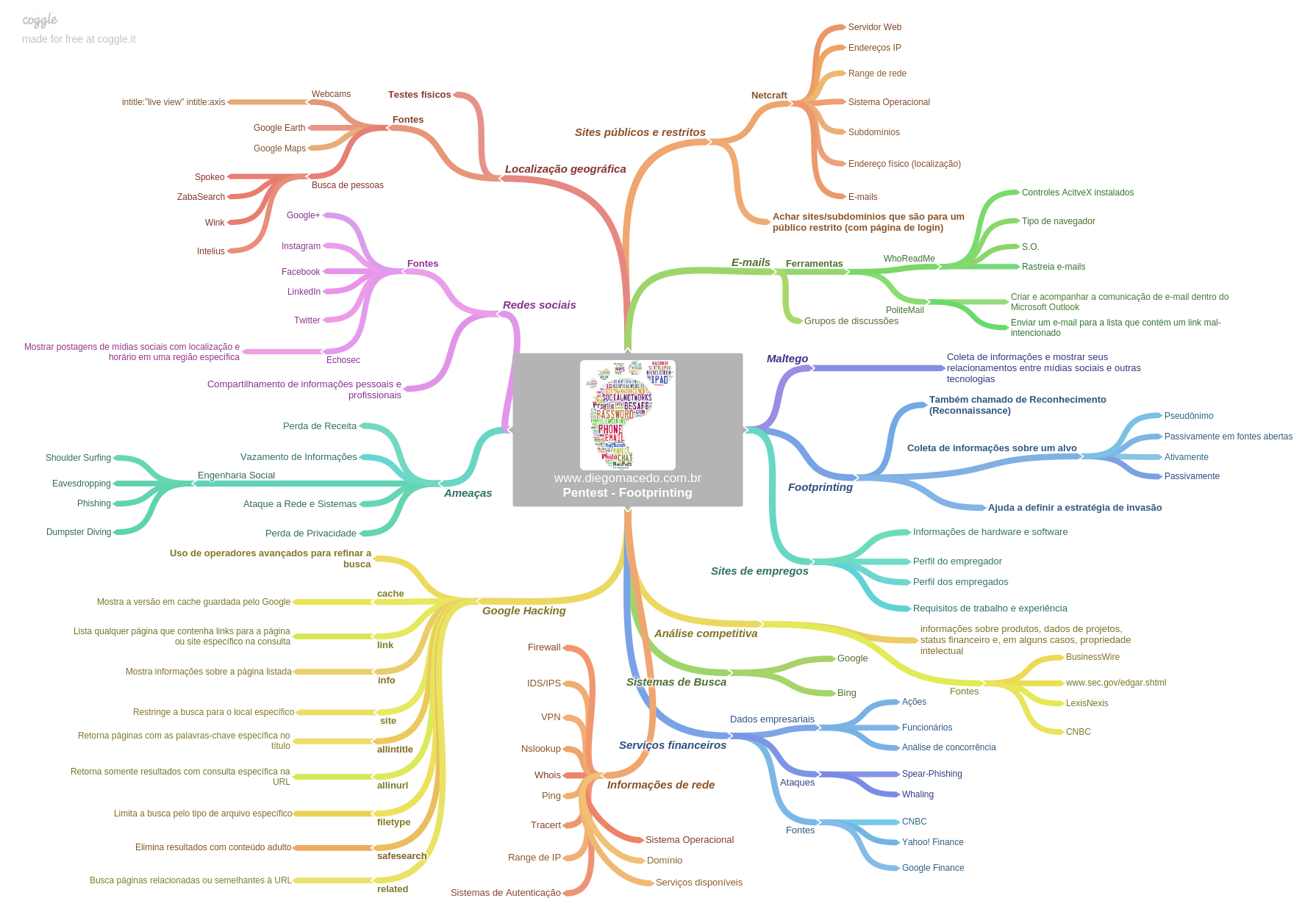

Mapa mental – Fase de Footprinting em Pentest (mais…)

Coleta

O processo de footprinting

Existem muitos passos no processo de footprinting, cada um irá produzir diferentes tipos de informações. Lembre de armazenar cada pedaço de informação que se coleta, não importa o quão insignificante ele possa parecer neste momento.

Alguns deles são:

- Sistemas de busca

- Google Hacking

- Sites públicos e restritos

- Localização e geografia

- Coleta de informações em redes sociais

- Echosec

- Serviços financeiros

- Sites de empregos

- E-mails

- Análise competitiva

- Obtendo informações de rede

- Engenharia social

Footprinting

Footprinting é um primeiro passo vital no processo do pentest porque permite a coleta de informação, passiva e ativamente, sobre o seu objetivo que será avaliado. Passar uma boa quantidade de tempo aprendendo sobre o seu alvo antes de começar a ataca-lo, vai permitir ações mais precisa e produtivas. Além disso, levar mais tempo para obter informações e planejar seus próximos passos permitirá que você seja mais furtivo ao invés de correr de cabeça no processo.

Esta é a primeira fase de um processo de ethical hacking e veremos mais detalhes nesta postagem. Esta fase consiste na coleta de informações de forma ativa e passiva sobre o alvo. O objetivo é coletar o máximo de informações úteis sobre o alvo para que os ataques sejam realizados de forma mais precisa. O resultado final deve ser um perfil do alvo que é uma imagem aproximada mas que fornece dados suficientes para planejar a próxima fase de scanning.

(mais…)

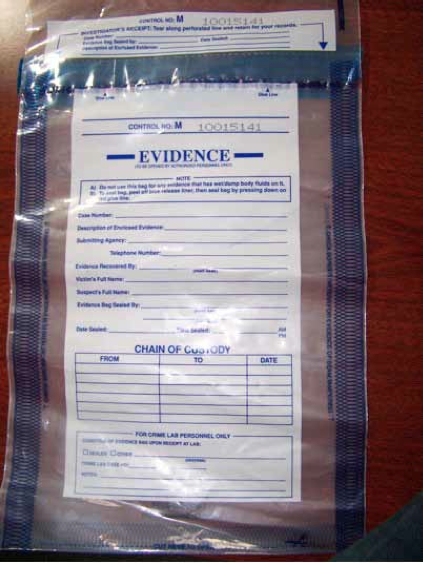

A aquisição e preservação dos dados na forense computacional

Embora as técnicas de investigação da Computação Forense sejam usadas em contextos relacionados às investigações criminais, os princípios e procedimentos são praticamente os mesmos quando utilizados para desvendar qualquer tipo de ataque em uma empresa (ALTHEIDE; CARVEY; DAVIDSON, 2011). Enquanto o tipo de investigação pode variar muito, as fontes dos vestígios geralmente são as mesmas: dados gerados e manipulados por computador.

Um dado no computador é, em sua base, uma sequência de 1s e 0s. Em última instância, é essa cadeia que as buscas realizam.

Por muito tempo, a investigação se concentrou em meios de armazenamento magnéticos e ópticos, o que aumenta a preocupação em coletar dumps de memória em um sistema em execução e do tráfego de dados em redes.

O objetivo da investigação forense é encontrar fatos e, por meio deles, recriar a verdade sobre o acontecimento. O examinador descobre a verdade sobre um acontecimento descobrindo e expondo os vestígios que foram deixados no sistema. Esses vestígios podem ser transformados em provas. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-