A forense digital, é uma ciência ou técnica relativamente recente no campo da segurança digital, pois poucas décadas no separam do surgimento do computador de demais dispositivos tecnológicos que poderiam ser utilizados em crimes digitais.

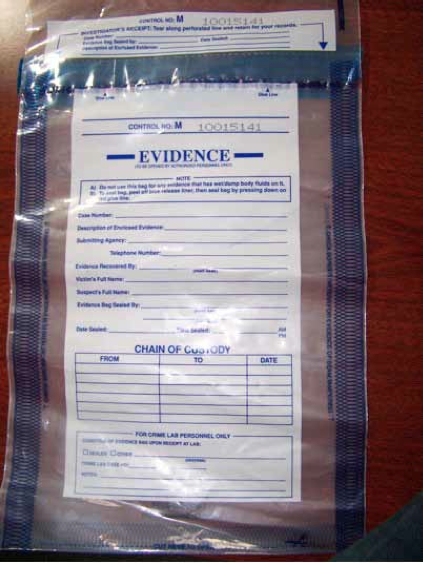

Essa ciência inclui a preservação, coleta, confirmação, identificação, análise, cópia e a apresentação de informação sobre a atividade maliciosa. E o processo de investigação é que nos provê as informações necessárias para a análise forense, que vai nos levar à conclusão final que poderá servir até mesmo como base para uma decisão judicial. (mais…)