Os ambientes de nuvem não significam menos problemas relacionados à segurança. Muitas das mesmas questões de ambientes tradicionalmente hospedados existem na nuvem. A segurança na nuvem deve ser tratada com muita seriedade, tão seriamente quanto em qualquer outra situação em que você tenha serviços de críticos, dados importantes e processos de negócios dos quais você depende para manter as coisas em movimento. Para entender os tipos de ameaças que existem na nuvem e como eles podem afetar seu ambiente, veremos uma lista de problemas de segurança que são universalmente reconhecidos como sendo os maiores, mas não os únicos enfrentados pelos ambientes na nuvem: (mais…)

Ameaças

Ameaças comuns de engenharia social

Muitas ameaças continuarão a trazer problemas para aqueles que usam a Internet, e a menos que você opte por parar de usar esse recurso, você deve conhecer estas ameaças. Veremos as ameaças direcionadas aos seres humanos e as fraquezas da natureza humana.

Que tipo de ameaças focam nos usuários e sobre a natureza humana? Vejamos alguns:

- Malware – Isso pode ser usado como um termo abrangente para vírus, spyware, keyloggers, worms, cavalos de Tróia e outras ameaças da Internet. No entanto, falando de engenharia social significa cavalos de Tróia.

- Shoulder Surfing (espiar sobre os ombros) – Este tipo de ataque ocorre quando uma das partes é capaz de olhar sobre o ombro de outro ou espionar a tela do outro. Isso é comum em ambientes de todo tipo, porque quando você vê outras pessoas assistindo o que você está fazendo, você terá a curiosidade humana normal sem perceber.

- Eavesdropping – Isso envolve em ouvir conversas, vídeos, telefonemas, e-mails e outras comunicações com a intenção de reunir informações que um atacante não seria autorizado teria.

- Dumpster Diving – O lixo de um homem é o tesouro de outro homem, e um atacante pode ser capaz de coletar informações sensíveis ou importantes de cestos de lixo e outros pontos de coleta e usá-lo para realizar um ataque. Na prática, essas informações devem ser trituradas, queimadas ou destruídas para evitar que sejam interceptadas por um atacante.

- Phishing – É o uso de um e-mail aparentemente legítimo que o convida a clicar em um link ou visitar um site onde suas informações serão coletadas. Este é um ataque comum e é muito eficaz, embora esta técnica tenha sido combatida por mais de uma década e vários avisos foram publicados, dizendo aos usuários o que olhar antes de clicar.

Maioria dos usuários mantêm softwares desatualizados, diz Kaspersky

Empresa analisou o risco que as vulnerabilidades de softwares representam e verificou que usuários não atualizam os programas mais populares.

Uma pesquisa realizada pela empresa de antivírus Kaspersky Lab mostra que muitos usuários de computadores não atualizam softwares populares quando são lançadas correções de segurança. O relatório “Avaliação do nível de ameaça das vulnerabilidades de software” identificou mais de 132 milhões de aplicações vulneráveis instaladas em PCs, totalizando uma média de 12 vulnerabilidades por usuário. (mais…)

6 ameaças que vão abalar a segurança das empresas em 2013

Ameaças persistentes avançadas e autenticação de dois fatores substituindo única senha como modelo de segurança são algumas das previsões.

A Fortinet, fornecedora de soluções de segurança de rede, acredita que 2013 será marcado por seis grandes ameaças que vão tirar o sono das empresas. Veja abaixo.

1. APTs visam indivíduos por meio de plataformas móveis

As Advanced Persistent Threats (APTs), conhecidas por “ameaças persistentes avançadas”, são definidas pela habilidade de usar tecnologias sofisticadas; múltiplos métodos e vetores para alcançar alvos específicos e obter informações importantes ou confidenciais. Stuxnet, Flame e Gauss são alguns exemplos. (mais…)

As 5 piores ameaças móveis de 2012

Estudo identificou que aparelhos com sistema operacional Android são os maiores alvos de malware. Notcompatible e Netisend fazem parte da lista de ameaças.

Novos tipos de malware móveis ganham manchetes todos os dias. Mas quais são, afinal, as ameaças mais comuns no mundo da mobiliade? A equipe da Nominum, provedora de soluções de segurança, descobriu a resposta por meio da análise de dados do Domain Name System (DNS) de cerca de meio milhão de usuários de vários países.

A ameaça do mundo móvel é real e é capaz de roubar a identidade de usuários de smartphones e outros dispositivos. A pesquisa mostra que o Android continua sendo o principal alvo de malware. (mais…)

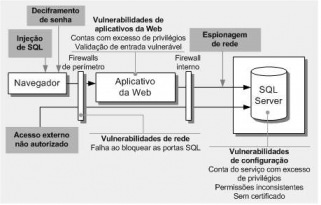

Protegendo seu Servidor de Banco de Dados

Geralmente Bancos de Dados contêm dados muito confidenciais (por exemplo: detalhes pessoais de recursos humanos, detalhes sobre clientes, ordens de compra ou detalhes sobre cartão de crédito). Esses dados devem ser armazenados com segurança e protegidos contra divulgação não autorizada, violação ou uso mal intencionado. O servidor de Banco de Dados, mesmo que não esteja diretamente conectado à Internet, precisa ser protegido contra ataques que exploram os pontos fracos da configuração, estouros de buffer existentes ou práticas de desenvolvimento ineficazes. Esses ataques podem ser executados por exemplo: (mais…)

Cibercrime: bancos dos EUA estão ameaçados de sofrer grande ataque

Uma quadrilha internacional de cibercriminosos está planejando uma grande campanha para roubar dinheiro de contas online de milhares de consumidores em 30 – ou mais – grandes bancos dos EUA, advertiu a empresa de segurança RSA.

Em uma quinta-feira, a companhia disse ter informações que indicam que a quadrilha planeja liberar um Trojan pouco conhecido para se infiltrar em computadores pertencentes aos clientes e usar as máquinas sequestradas para iniciar transferências bancárias fraudulentas de suas contas. (mais…)

Dá pra confiar suas senhas ao seu navegador?

Deixar seu browser armazenar suas senhas e detalhes do cartão de crédito pode ser conveniente, mas também é um risco à segurança. O tamanho deste risco depende do navegador que você está usando, se você sincroniza informações com outros dispositivos, e se você usa ou não alguns recursos extras de segurança do navegador. Neste artigo mostramos as principais vulnerabilidades dos três navegadores mais populares (Internet Explorer, Google Chrome e Mozilla Firefox) e como você pode se proteger delas.

Cinco Ameaças de Segurança de TI e Como Combatê-las

Diante de ameaças de segurança externas provenientes das ações dos crackers e outros elementos ligados ao cibercrime, juntamente com uma gama crescente de ameaças cada vez mais perigosas à segurança interna, em todo o mundo as empresas estão sentindo o quanto é necessário redobrar a preocupação com as questões de segurança. As organizações, tradicionalmente, têm tido apenas duas opções para solucionar a questão da identidade e do acesso de gestão. Essas opções podem ser através da resolução de transtornos específicos de uma forma “ad-hoc” com o sistema, além de tarefas e ferramentas específicas e práticas de uma variedade de fornecedores. (mais…)

Diretores: uma ameaça as regras de segurança?

Os profissionais de TI dizem que a alta administração em suas empresas não segue os procedimentos de segurança. Em uma pesquisa, os profissionais de TI disseram que 42% dos diretores e gerentes seniores ignoram as questões de segurança, de acordo com Cryptzone, uma empresa de segurança em todo o mundo com base na Europa. (mais…)

Paga um café para mim?

Categorias

- Arquitetura e Organização de Computadores

- Banco de Dados

- BPM

- Carreira

- Certificações

- Cloud Computing

- Concursos

- Continuidade do Negócio

- Corel Draw

- CSS

- Data Science

- Desenvolvimento

- Direito

- Engenharia de Software

- Gerenciamento de Projetos

- Gestão da Qualidade

- Gestão de Riscos

- Gestão de Segurança da Informação

- Gestão e Governança de TI

- Inúteis

- Javascript

- Linux

- Mapas Mentais

- Mobile

- Notícias

- Photoshop

- PHP

- Português

- Raciocínio Lógico

- Redes de Computadores

- Segurança da Informação

- SEO

- Sistemas de Informação

- Sistemas Operacionais

- Uncategorized

- Virtualização

- Web Hosting

- Windows

Tags

Ataque Ataques brasil Carreira CEH Cibercrime Computadores Concurso Dados data dicas Direito Emprego Empresas Entrevista erros Facebook Gerenciamento Gestão Hacker Hackers Informação internet ITIL Lei Malware Malwares Mapa Mental Online Pentest PHP Profissionais profissional Redes segurança Segurança da Informação Senha Sistemas Software TI Trabalho Vulnerabilidade web Windows-